Doctor Web: 2020年度病毒活动综述

2020.12.29

2020年传播最广的安全威胁 是用于传播和安装其他恶意软件的点滴木马、大量干扰设备正常运行的广告应用,以及木马加载器的各种变种,能够在被感染系统启动具备不同恶意功能的执行文件。此外,黑客集团也一直在大量传播利用常用远程管理工具的木马软件。Doctor Web公司反病毒实验室发现多起利用RAT木马发动的进攻,这些木马让不法分子获得被感染电脑的控制权,进行恶意植入。

在过去的一年我公司的病毒分析师对几起向企业发动的定向进攻进行了调查,发现了感染多个国家机构电脑系统的几个木马家族。

邮箱流量中最活跃的安全威胁是银行木马、盗窃程序、VB.NET语言编写的各种后面程序变种,以及将用户定向到危险网站和不良网站的恶意脚本。此外,不法分子利用邮件大量传播利用Microsoft Office文件漏洞的各种软件。

尽管侦测到的威胁中大多数是针对Windows操作系统, 但macOS电脑的用户也并非完全处于安全区。在过去的一年不仅侦测到多个在macOS 运行的木马加密器和间谍软件,还有隐匿进程的rootkit。大量广告安装程序也假冒各种应用传播,实际功能是向电脑加载各种风险代码。大多数受害用户是停用了内置的安全系统并从不可信任的来源加载了应用。

Android 操作系统移动用户受到的安全威胁主要来自广告程序、间谍和银行木马,还有加载其他恶意应用和执行任意代码的各种加载器。大部分恶意软件都是通过Google Play应用商店进行的传播。

2020年主要趋势

- 定向进攻数量增加,包括勒索木马的进攻

- 使用社会工程的钓鱼和垃圾邮件进攻数量增加

- 出现针对macOS的新威胁

- 不法分子利用Google Play 应用商店大量传播恶意软件

2020年重大事件

2月份Doctor Web公司技术人员在用户常用网站CNET目录中的视频和声频处理软件VSDC下载链接被替换,用户下载到的不是原来的软件,而是被更改的安装器,其中有远程管理器TeamViewer的正常文件,还有木马家族BackDoor.TeamViewer中的木马库,其功能包括在用户不知情的情况下与被感染电脑建立连接。不法分子利用这种手段能够像被感染电脑加载各种恶意应用。

3月份我公司技术人员发现众多网站被攻破。这些网站使用的是CMS WordPress,既有新闻博客,也有公司资源网站。JavaScript脚本内置到被攻破的网页后,将访客转至钓鱼网站,而钓鱼网页会建议访客下载Chrome浏览器最新安全更新,而下载的文件实际上是木马安装器。利用这一安装器不法分子能够远程控制被感染的电脑,并可将新的恶意模块加载到被感染的电脑。这一次不法分子再次使用远程管理器TeamViewer的正常文件和木马库,其功能包括在用户不知情的情况下与被感染电脑建立连接。

夏季Doctor Web公司反病毒实验室发布了对定向进攻哈萨克斯坦和吉尔吉斯斯坦国家机构发动APT 进攻所使用的恶意软件的大规模研究报告。在对定向进攻的调查过程中我们的技术人员发现了之前未知的多模块木马软件家族XPath, 可未经授权访问电脑,获得访问权限后按照不法分子指令执行各种恶意操作。这一恶意软件家族使用的感染机制十分复杂,每一模块用于相应的恶意软件运行阶段。此外,木马具备rootkit,用于隐匿自己的网络活动和在被感染系统的存在痕迹。

Doctor Web公司反病毒实验室之后收集到新的恶意软件样本,来自吉尔吉斯斯坦国家机构内外被感染电脑。最有价值的发现是多组件木马后门ShadowPad。 根据我们的研究,这是之前在内网被感染电脑发现的另一多模块APT后门 PlugX 的升级版,并就ShadowPad和PlugX 样本类似之处以及其网络基础设置使用的交集之处发布了单独的调查报告。

9月我公司侦测到利用社会工程手段发了就一块群发事件,针对的是俄罗斯能源行业的一系列企业。不法分子使用带有恶意附件的邮件来达到感染目的,打开附件后安装后门程序,让不法分子能够控制被感染的电脑。根据对文件、恶意软件以及网络基础设置使用情况的分析表明,此次进攻有可能有一个中国的APT团伙的参与。

11月份我公司病毒分析师记录到针对企业用户的钓鱼邮件群发事件。这些邮件中的木马软件能够暗中安装并启动Remote Utilities,而附件中已含有其个别组件。不法分子利用社会工程手段诱骗用户打开恶意附件。

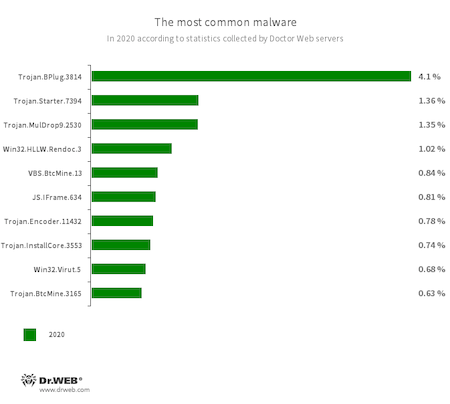

病毒传播

对Dr.Web统计数据进行的分析表明,2020年传播最广的是点滴木马和安装其他恶意软件并执行任意代码发加载器。此外,用于暗中进行比特币挖矿 的木马和脚本依旧在威胁用户。

- Trojan.BPlug.3867

- 浏览器恶意插件,用于向用户浏览的页面进行植入,并阻断他方广告。

- Trojan.Starter.7394

- 主要功用是在受感染的系统中启动带有特定恶意功能的可执行文件的一个木马家族代表。

- Trojan.MulDrop9.2530

- 传播并在系统中安装其他木马的点滴木马。

- Win32.HLLW.Rendoc.3

- 利用可移动载体和网络磁盘进行传播的蠕虫。

- VBS.BtcMine.13

- 用VBS语言编写的脚本家族,用于暗中获取(采集)加密电子货币。

- JS.IFrame.634

- 不法分子植入html页面的脚本。打开这些网页时这些脚本会重定向到恶意网站或不良网站。

- Trojan.Encoder.11432

- 多组件网络蠕虫,被称为WannaCry。这一恶意软件有多个组件,木马加密器只是其中之一。

- Trojan.InstallCore.3553

- 广告程序和不良软件的混淆安装器家族,使用不正规的传播方式。

- Win32.Virut.5

- 感染执行文件的多态病毒。具备利用IRC 通道操控被感染计算机的功能。

- Trojan.BtcMine.3165

- 在被感染设备暗中挖矿的木马程序。

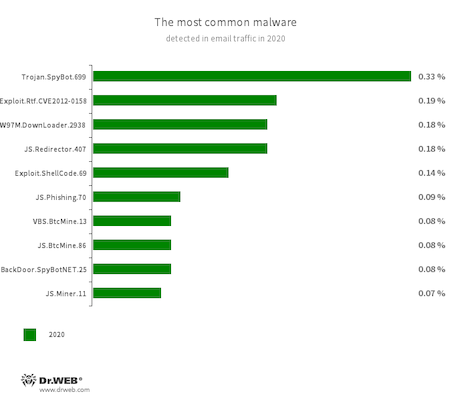

邮箱流量中最常见的是银行木马、后面程序和利用Microsoft Office文件漏洞的各种软件。不法分子利用恶意脚本在被感染设备暗中挖矿或将用户定向到危险网站和不良网站的。

- Trojan.SpyBot.699

- 多模块银行木马。网络犯罪分子利用此木马在被感染设备加载、启动各种应用,并可执行任意代码。

- Exploit.CVE-2012-0158

- 被篡改的Microsoft Office Word文件,使用漏洞CVE-2012-0158执行恶意代码。

- W97M.DownLoader.2938

- 利用Microsoft Office文档漏洞的木马下载器家族。用于在受攻击计算机下载其他恶意程序。

- JS.Redirector.407

- JavaScript语言恶意脚本,嵌入网页代码,用于将访客重定向到钓鱼和广告网站。

- Exploit.ShellCode.69

- Microsoft Office Word恶意文件,使用漏洞CVE-2017-11882。

- JS.Phishing.70

- 用于制作钓鱼网页的JavaScript语言恶意脚本。

- VBS.BtcMine.13

- 用于暗中挖矿的VBS语言恶意脚本。

- JS.BtcMine.86

- 用于暗中挖矿的JavaScript语言恶意脚本。

- BackDoor.SpyBotNET.25

- 使用.NET语言编写的后门软件,能够操纵文件系统(进行复制、删除、创建目录等等)、结束进程和进行屏幕截图。

- JS.Miner.11

- 用于暗中挖矿的JavaScript语言恶意脚本家族。

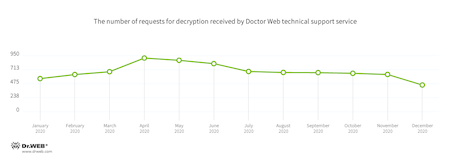

加密器

与2019年相比, 2020 年Doctor Web公司技术支持部门接收到的解密申请与上月相比减少了18.4% 。下面是解密申请数量动态图:

2020年最流行的加密器:

- Trojan.Encoder.26996

- 加密器,又被称为STOP Ransomware。加密器试图从服务器获取私钥,如不成功则使用内置密钥,是木马加密器中比较罕见的使用Salsa20算法加密数据的一种。

- Trojan.Encoder.567

- 使用Delphi语言编写的加密器。曾出现使用不同加密算法的多种版本。一般作为邮件附件进行传播。

- Trojan.Encoder.29750

- Limbo/Lazarus家族加密器。内置密钥,在与控制服务器失联时无法加载服务器生成的密钥时使用。

- Trojan.Encoder.858

- 加密器,又被称为Troldesh Ransomware。使用Tor编译,在启动后立即完成Tor初始化。加密使用的是CBC模式下的AES算法。

- Trojan.Encoder.11464

- 加密器,又被称为Scarab Ransomware。首次被侦测是在2017年6月,最初通过Necurs僵尸网传播。加密用户文件使用的算法是AES-256和RSA-2048。

危险网站和不建议网站

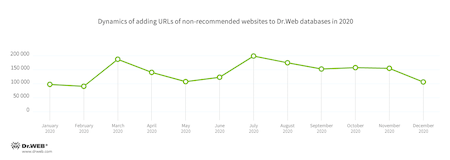

Dr.Web产品中父母控制(办公控制)以及Web反病毒的数据库不断在添加新的不建议网站和风险网站地址。其中有诈骗资源和钓鱼资源,还有传播恶意软件的页面。在过去的一年这类资源数量增加高峰是在第三季度,最低是在第二季度。下图显示的是不建议网站和危险网站去年的增加动态图。

网络诈骗

Doctor Web公司技术人员2月份曾向用户预警在社交网络Instagram出现 大规模钓鱼活动, 使用的名目是俄罗斯联邦所有公民会获得一次性补助。不法分子将这一假消息伪造成一段新闻视频,使用的是真实新闻播报的片段,同时嵌入的片段是钓鱼网站要求用户输入相应信息的说明,而网站页面则伪造的是俄罗斯经济发展部的官网。

2020年我公司的互联网分析师发现了众多冒充国家机构官网的钓鱼网站,最常利用的名目是获取补助和向大企业的投资。

获取这些虚假的利益之前用户需输入个人信息,包括银行卡信息,还需要先交一些费用,这样,用户遭受的不止是金钱,也把自己的个人信息提供给了不法分子。

移动设备威胁

2020 年安卓设备用户遭遇了各种恶意应用和不良应用,最常见的是各种不断显示广告和横幅的广告木马,大多是Android.HiddenAds, 家族的恶意软件,利用网络商店Google Play进行传播。在过去的一年里我公司技术人员在这一应用商店发现了数十个这样的木马,总下载超过了3 300 000。这类恶意软件占到了在Android设备侦测到的威胁总数的13%。

此外,3月份我公司技术人员在Google Play目录侦测到危险的多功能木马Android.Circle.1,这一木马根据不法分子的BeanShell,还会点击广告链接,加载各种网页并点击网页上的横幅。之后有发现了属于这一恶意软件家族的其他恶意软件。

移动用户经常遭遇的另一威胁是各种木马加载器,其中有Android.RemoteCode家族的大量木马 加载器,可以加载和执行任意代码,占到了Dr.Web for Android侦测到的威胁总数的 14%。此外,这类威胁还包括加载和安装其他应用的木马家族Android.DownLoader 和Android.Triada。

和木马加载器一样得到广泛传播的是各种有安全风险的工具,包括Tool.SilentInstaller和Tool.VirtualApk,这些工具的功能是在不安装软件的情况下启动软件。病毒编写者利用这类工具传播各种软件,依靠加盟推广来牟利。

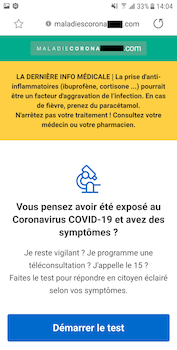

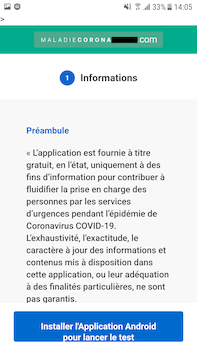

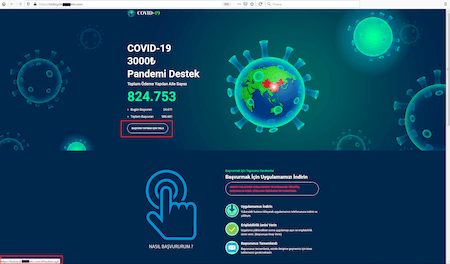

这一年里不法分子借用新冠疫情的名目大肆传播恶意软件和不良应用。例如建立各种诈骗网站,欺骗用户安装与新冠相关的咨询软件和医疗服务软件,以及用于获取补助的应用。而实际上从这样的网站用户加载到的是间谍软件、各种银行木马、勒索木马和其他恶意软件。

2020年我公司技术人员在Google Play目录侦测到恶意应用家族Android.FakeApp 的众多恶意应用,用于加载诈骗网站。这些应用假冒查询软件,谎称可以查询退税金额和社保补贴,而实际上加载的是诈骗网站,骗取用户的个人信息和钱财。在疫情情况下很多用户需要经济上的帮助,因此许多Android设备的用户成为这些诈骗网站的受害者。

2020年在Android设备还发现了许多监视用户的软件,这类软件可用于进行网络勒索和收集用户的各种个人信息,包括通讯记录、照片、文件、通讯录、位置信息、通话内容等等。

前景与趋势

在过去的一年里恶意软件的大量传播一直没有停止,而且世界各地都有机构遭受了定向进攻。

2021年勒索事件还会继续,而且木马加密器的主要进攻对象会更多的是 企业。所谓RaaS模式 (Ransomware as a Service — 勒索服务)的发展以及黑客团伙所获得的利润都会促使这一网络犯罪的继续。企业减少对信息安全保护的投入也可能导致这类事件激增。

用户依旧会遭受大量恶意软件的威胁,包括银行木马和广告木马、挖矿软件和加密,以及间谍软件。同时还可能出现新的诈骗手段和钓鱼活动,不法分子的目的不止是骗取钱财,而且是获取用户个人信息。

macOS、Android、Linux和其他操作系统设备仍然是病毒编写者的攻击目标 ,会继续传播感染这些平台的恶意软件。对物联网中智能设备的进攻也会更加频繁。网络不法分子会利用一切可以利用的手段来牟取利益,这一点无需置疑,因此用户必须提供警惕,遵守信息安全的规则,使用可靠的反病毒软件保护自己的设备。

[% END %]