2018.12.28

2018年安卓用户仍然遭受大量恶意程序和不良程序的攻击,其中许多程序利用Google Play官方应用商店进行传播。同时,2017年出现的各种木马伪装和隐藏手段使用更加频繁,增加了木马侦测难度。

智能手机和平板电脑用户在2018年面临的主要威胁之一是攻击全球信贷机构客户的安卓银行木马。此外,能够从互联网下载和运行任意代码的恶意程序也非常危险。

病毒编写者传播大量木马进行诈骗活动,并利用其他恶意应用获取非法收入。此外,不法分子再次试图“移动”挖掘电子加密货币,还使用剪贴板木马暗中替换安卓设备剪贴板中的电子钱包号码。

智能手机和平板电脑生产阶段出现固件感染的问题仍然存在。2018年春,Doctor Web公司病毒分析人员发现一个木马被植入到安卓映像,感染了40多款移动设备。

用户在2018年还不断遭受间谍木马的威胁。

2018年主要趋势

- 多个新木马和不良程序进入Google Play目录

- 病毒编写者增加了恶意程序的侦测难度

- 安卓银行木马攻击全球信贷机构的客户

- 木马利用安卓辅助功能自动执行恶意活动

- 暗中替换剪贴板中电子钱包号码的点击木马广为传播

重要事件

年初,信息安全人员发现挖矿木马Android.CoinMine.15正在传播,该木马感染智能电视、路由器、流媒体盒和其他安卓设备,利用ADB调试程序(Android Device Bridge)入侵设备。为此,Android.CoinMine.15随机生成IP地址并试图连接开放端口5555,如果连接成功,木马就会将自身副本与辅助文件(包括用于挖掘电子加密货币Monero(XMR)的挖矿木马)一同安装到可访问的设备。

3月份,Doctor Web公司表示在超过40个型号的安卓智能手机和平板电脑固件中检测到木马Android.Triada.231。不法分子将Android.Triada.231内置到一个系统库源代码,而Android.Triada家族其他木马通常都是作为单独的应用进行传播。木马嵌入到启动程序的Zygote系统进程中。这样一来,Android.Triada.231就能够感染其他进程,并暗中执行恶意操作,如在没有用户参与的情况下下载、安装和卸载软件。Doctor Web公司技术人员调查的更多相关详情请参阅我公司发布的文章。

不法分子越来越热衷使用各种方法来防止恶意程序和不良程序被发现。2018年这种趋势更加明显。利用下载器是防止恶意程序被发现的一种常用方法。木马等危险软件利用下载器可防止被反病毒产品发现,减少潜在受害者的怀疑。网络犯罪分子使用此类下载器可以传播各种恶意软件(如间谍木马)。

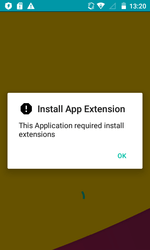

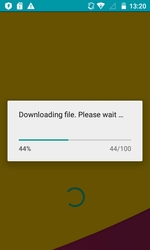

4月份在Google Play目录出现下载器Android.DownLoader.3557,该木马下载到设备并伪装成重要插件建议用户安装恶意程序Android.Spy.443.origin与Android.Spy.444.origin。这两个恶意程序跟踪被感染智能手机或平板电脑的定位、获取所有可用文件的信息、向不法分子发送受害者文件、发送并拦截短信、窃取通讯录信息、录制视频、使用内置麦克风窃听环境、拦截电话并执行其他操作。

8月份,我公司技术人员在Google Play上侦测到下载间谍木马Android.Spy.409.origin的下载器Android.DownLoader.784.origin。病毒编写者将Android.DownLoader.784.origin伪装成Zee Player应用程序进行传播,Zee Player可隐藏保存在移动设备内存中的照片和视频。这一程序运行正常,不会引起受害者的任何怀疑。

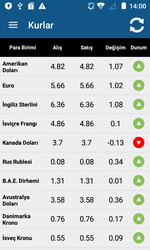

用来传播安卓银行木马的木马下载器越来越多。7月份,在Google Play上出现被伪装成财务应用的Android.DownLoader.753.origin。其中一些应用确实具备财务功能。 Android.DownLoader.753.origin能够下载并试图安装各种窃取机密信息的银行木马。

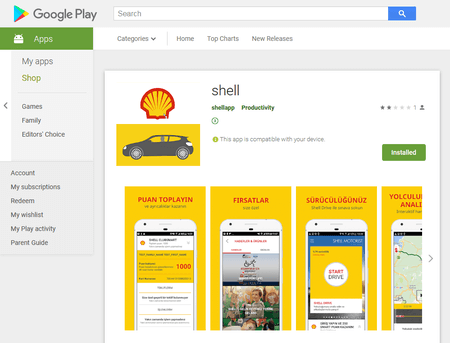

随后在Google Play上出现多个同类恶意程序。其中一个命名为Android.DownLoader.768.origin,伪装成壳牌公司官方软件进行传播。添加到Dr.Web病毒库中的另一个木马Android.DownLoader.772.origin伪装成实用工具。这两个木马都用于下载并安装安卓银行木马。

其他恶意软件也利用下载器入侵移动设备。10月份,病毒分析人员在Google Play 目录侦测到伪装成VPN客户端进行传播的木马Android.DownLoader.818.origin。随后,Doctor Web公司技术人员发现该木马多个变种,这些变种隐藏在虚假游戏中,被分别命名为Android.DownLoader.819.origin和Android.DownLoader.828.origin,用于安装广告木马。

多组件恶意应用也越来越多。此类应用的每个模块都负责特定功能,帮助不法分子在必要时扩展木马功能。这样的运行机制增加了木马在被感染移动设备上的侦测难度。病毒编写者可以快速更新这些插件并添加新插件,减少木马主体功能,使其更为隐蔽。

Doctor Web公司技术人员在2月份发现了类似“组合木马”,将其命名为Android.RemoteCode.127.origin。该木马暗中下载并启动执行各种操作的恶意模块,下载量已超过4,500,000次。Android.RemoteCode.127.origin其中一个插件下载补丁,隐藏在看似正常的图像中。这种隐藏恶意对象的方法被称为隐写术。信息安全技术人员早已对此有所了解,目前病毒编写者很少使用这一方法。

模块在被解密并启动后会下载隐藏另一个插件的图像,该插件会下载并启动木马Android.Click.221.origin。该木马暗中打开网站,点击网站上的链接或横幅,增加点击量并通过点击广告赚取费用。

带有Android.RemoteCode.127.origin加密模块的图像示例:

关于此木马的更多详情请参阅我公司网站发布的文章。

Android.RemoteCode.152.origin也是一种能够加载并执行任意代码的多组件木马,用户安装已超过6,500,000。该恶意程序能暗中下载并启动辅助模块(包括广告插件)。木马利用这些模块创建隐形广告横幅并进行点击,为病毒编写者赚取利润。

8月份,Doctor Web公司病毒分析人员对木马Android.Clipper.1.origin及其变种Android.Clipper.2.origin进行了研究。该恶意程序偷换了剪贴板上的电子加密货币Bitcoin、Litecoin、Etherium、Monero、zCash、DOGE、DASH和Blackcoin及支付系统Yandex.Money、Qiwi和Webmoney(R和Z)的电子钱包号码。病毒编写者将其伪造成知名且无害的应用程序进行传播。

用户将电子钱包号码复制到剪贴板时,Android.Clipper.1.origin会对其进行拦截并发送到控制服务器。之后会接收不法分子给出的钱包号码,替换剪贴板上的号码。如果用户没发现号码被替换,钱就会转到网络犯罪分子的账户。Android.Clipper.1.origin更多详情请参阅Doctor Web公司网站发布的新闻。

移动设备病毒概况

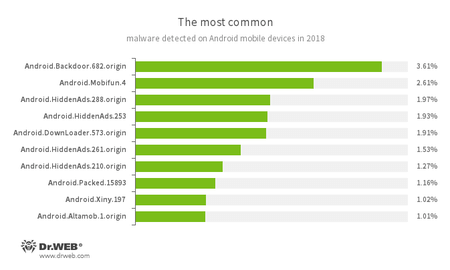

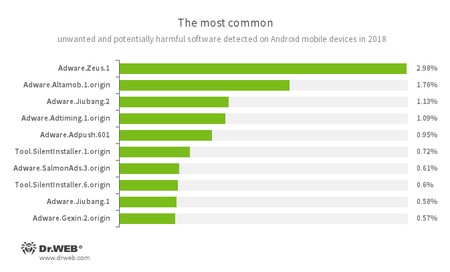

根据Dr.Web安卓反病毒产品侦测统计的数据显示,2018年安卓设备中最常见的恶意程序是广告木马、下载危险软件和多余软件的恶意程序以及按照不法分子的指令执行各种操作的木马。

- Android.Backdoor.682.origin

- 一种按照网络犯罪分子指令执行恶意操作的木马。

- Android.Mobifun.4

- 一种下载各种应用的木马。

- Android.HiddenAds

- 用来显示烦人广告的木马家族代表。

- Android.DownLoader.573.origin

- 一种下载病毒编写者指定应用的恶意程序。

- Android.Packed.15893

- 受打包程序保护的安卓木马侦测器。

- Android.Xiny.197

- 一种主要用于下载并卸载应用的木马。

- Android.Altamob.1.origin

- 一种下载病毒编写者指定应用的恶意程序。

2018年,广告模块属于在安卓设备上传播最广的不良/风险程序。此外,智能手机和平板电脑中还出现用来下载并安装各种软件的程序。

- Adware.Zeus.1

- Adware.Altamob.1.origin

- Adware.Jiubang

- Adware.Adtiming.1.origin

- Adware.Adpush.601

- Adware.SalmonAds.3.origin

- Adware.Gexin.2.origin

软件开发者和病毒编写者嵌入到用于显示侵略性广告的应用的不良模块。

- Tool.SilentInstaller.1.origin

- Tool.SilentInstaller.6.origin

用于暗中下载并安装其他应用的风险程序。

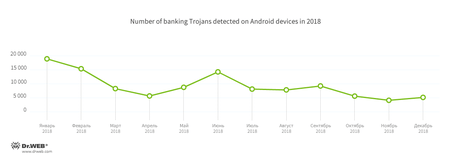

银行木马

银行木马仍然对移动设备用户构成严重威胁。此类恶意应用窃取信贷机构客户账号的用户名、密码、银行卡信息及可用于窃取资金的其他机密信息。在过去的12个月中,Dr.Web安卓反病毒产品在智能手机和平板电脑上侦测到此类木马的次数超过110,000次。侦测到的安卓银行木马增幅如下:

2016年年底银行木马Android.BankBot.149.origin编写者发布了源代码,Doctor Web公司技术人员预测到会涌现大量基于这一源代码创建的恶意程序。这一预测是正确的:病毒编写者“生产”大量此类银行木马,同时进行改进,添加新功能。2018年木马Android.BankBot.250.origin及其更为危险的改进版本 Android.BankBot.325.origin广为传播。这一被命名为Anubis的银行木马是一个多功能恶意应用,不仅可以窃取用户的机密信息和金钱,还能够执行大量指令,帮助网络犯罪分子使用Android.BankBot.325.origin作为远程管理工具远程访问被感染的设备。该木马更多详情请参阅我公司网站发布的文章。

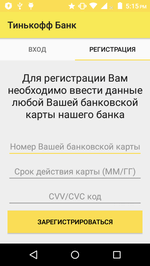

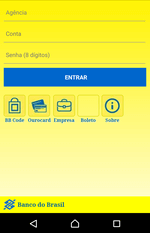

3月份,Doctor Web公司技术人员在Google Play中发现木马Android.BankBot.344.origin隐藏于应用程序“VSEBANKI – Vse banki v odnom meste”(ALLBANKS – all banks in one place)。不法分子将其伪装成俄罗斯多家信贷机构网上银行系统的通用程序。

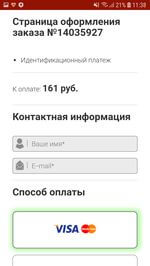

Android.BankBot.344.origin启动后建议潜在受害者输入用户名和密码登录已有银行账户,或者提供银行卡信息进行注册。用户输入的信息会被发送给网络犯罪分子,犯罪分子随后从用户账户中窃取钱财。

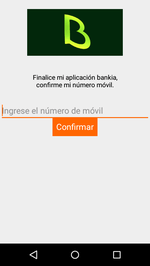

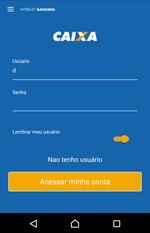

2018年秋病毒分析人员对银行木马Android.Banker.2876进行了研究,该木马通过Google Play目录传播,攻击西班牙、法国和德国信贷机构的客户。Android.Banker.2876显示一个网络钓鱼窗口,提示潜在受害者输入电话号码,随后将其发送给病毒编写者,并拦截短信,将内容发送给不法分子,不法分子通过这种方式获取一次性交易验证码并窃取用户钱财。

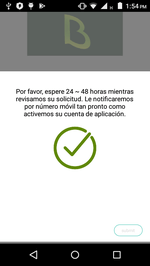

不久后,技术人员在Google Play侦测到攻击巴西用户的木马Android.BankBot.495.origin。Android.BankBot.495.origin启用安卓辅助功能,利用这一功能读取已启动应用窗口的内容,将机密信息发送给不法分子,并自行点击按钮,控制受攻击的程序。此外,该木马还显示诈骗窗口,询问受害者的银行卡号、用户名、密码及其他机密数据。

诈骗活动

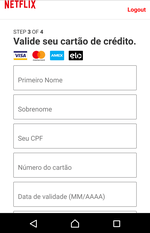

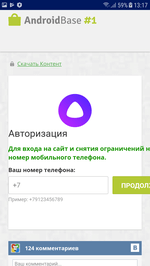

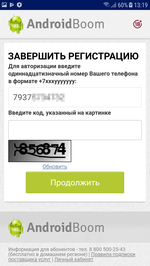

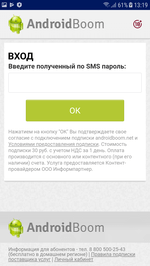

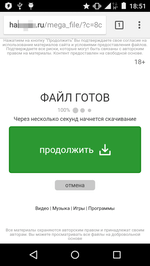

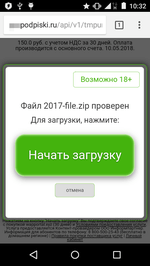

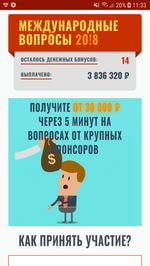

网络犯罪分子越来越喜欢使用安卓恶意程序进行诈骗。2018年,我公司发现大量用来诈骗的木马。其中包括Android.Click.245.origin,该木马于4月份被Doctor Web公司发现,伪装成知名程序进行传播,但仅能够加载诈骗网站,提示潜在受害者输入手机号,以便下载各种软件。受害者输入手机号后会收到验证码短信,据称输入该验证码可完成程序下载,但实际上会为用户订阅付款服务。如果被感染设备用户通过移动网络连接互联网,一旦点击假的下载按钮,就会通过Wap-Click技术自动订阅高价服务。网站示例如下:

在过去的一年中,我公司技术人员在Google Play侦测到其他可以根据控制服务器的指令加载任意网页的木马,如Android.Click.415、Android.Click.416、Android.Click.417、Android.Click.246.origin、Android.Click.248.origin、Android.Click.458等恶意程序。此类木马伪造成食谱集、各种手册、语音助手、游戏,甚至是博彩应用等正常程序进行传播。

此外,不法分子还大量传播Android.FakeApp家族安卓木马,此类木马加载带有虚假调查问卷的诈骗网页,要求用户回答几个简单的问题,承诺为其提供丰厚的奖金,但需要潜在受害者支付验证金等其他费用。被感染设备用户在向网络犯罪分子转账后却一无所获。

病毒分析人员在2018年发现Android.FakeApp及 Android.Click数十个诈骗应用,安装总量不少于85000次。此类应用代表的更多详情请参阅Doctor Web公司发布的文章。

前景和趋势

2019年,移动设备用户将再次面临来自银行木马的攻击,病毒编写者将继续改进其功能。安卓银行木马中可能会出现更多能够执行各种任务的多功能恶意程序。

诈骗应用和广告木马会继续增加。病毒编写者会继续利用安卓设备的计算功能挖掘电子加密货币。固件感染事件还会发生。

网络犯罪分子将改进技术以绕过反病毒产品、内置安卓操作系统中的新限制规则及保护机制。同时可能会出现能够绕过这些壁垒的Rootkit和木马,以及具有新运行原理的恶意程序及获取机密信息的新手段。如利用移动设备传感器或眼球追踪技术来获取正在键入的文本内容。此外,不法分子可能会在新的恶意程序中应用机器学习算法及其他人工智能手段。

Your Android needs protection!

Use Dr.Web

- First Russian anti-virus for Android

- Over 140 million downloads—just from Google Play!

- Available free of charge for users who purchase Dr.Web home products