Doctor Web:2018年8月移动设备病毒活动综述

2018.08.31

2018年8月,Doctor Web公司技术人员侦测到一种能够暗中替换剪贴板电子钱包号码的安卓木马。此外,病毒分析人员在Google Play目录中发现大量木马,不法分子使用这些木马通过各种诈骗方案获取非法收入。同时还在安卓程序官方目录侦测到多个新的安卓银行木马和向移动设备下载其他恶意软件的木马下载器。8月份,信息安全技术人员还发现一个危险的间谍木马,病毒编写者能够将其嵌入到无害程序并伪装成原版应用加以传播。

8月主要趋势

- 出现一种暗中替换剪贴板电子钱包号码的安卓木马

- 银行木马正在传播

- 在Google Play目录中出现大量恶意程序

- 出现一种不法分子能够嵌入到任意应用的危险间谍木马

本月移动威胁

8月初,Doctor Web公司病毒分析人员发现木马Android.Clipper.1.origin,该木马监控剪贴板并暗中替换其复制到常用支付系统和电子加密货币电子钱包的号码。该恶意程序针对Qiwi、WebMoney、“Yandex.Money”、Bitcoin、Monero、zCash、DOGE、DASH、Etherium、Blackcoin和Litecoi钱包。用户将其中一个钱包地址复制到剪贴板时,木马会对其进行拦截并发送到控制服务器。之后Android.Clipper.1.origin会收到不法分子钱包号码,用其代替受害者要使用的钱包号码。这样被感染设备用户的钱就可能转到病毒编写者的帐户。该木马更多详情请参阅我公司网站发布的新闻。

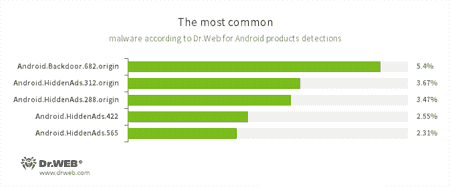

Dr.Web安卓反病毒产品收集的统计数据

- Android.Backdoor.682.origin

- 一个执行不法分子指令,使其控制被感染移动设备的木马程序。

- Android.HiddenAds

- 用于显示烦人的广告的木马。被其他恶意程序伪装成常见应用进行传播,有时会暗中安装到系统目录。

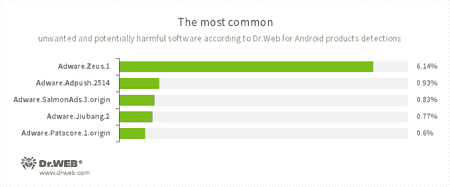

- Adware.Zeus.1

- Adware.Adpush.2514

- Adware.SalmonAds.3.origin

- Adware.Jiubang.2

- Adware.Patacore.1.origin

- 嵌入在安卓应用并用于在移动设备显示烦人广告的不良程序模块。

Google Play中的木马

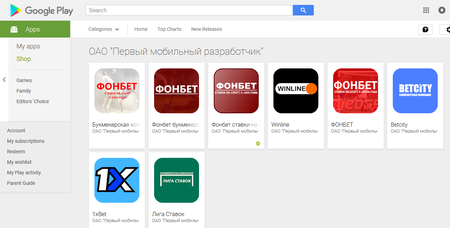

8月份在Google Play目录出现大量恶意程序。Doctor Web公司病毒分析人员整整一个月都在该目录监测Android.Click家族木马的传播情况并侦测到127个这样的恶意应用,不法分子将其伪装成官方博彩程序。

这些木马启动后会向用户显示控制服务器指定的网站。所有Android.Click家族代表在被发现时都已打开博彩公司的互联网门户网站。但木马可以随时接收到加载任意网站的指令,在其他网站传播其他恶意软件或进行网络钓鱼攻击。

8月份在Google Play上还出现一个木马点击器:Android.Click.265.origin。不法分子利用这一木马为用户订阅高价移动服务。病毒编写者将这一恶意程序伪装成Eldorado网络商店官方应用进行传播。

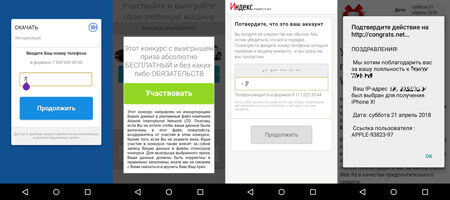

Android.Click.248.origin木马早在4月份已被Doctor Web公司病毒分析人员发现,在8月份又再次出现在Google Play目录上。同之前一样,该木马伪装成已知软件进行传播。Android.Click.248.origin加载诈骗网站,建议用户下载各种程序或通知用户获奖。为了获得奖励或下载应用,潜在受害者需要输入手机号码,接收验证码。用户输入验证码后即订阅高价服务。同时,如果安卓智能手机和平板电脑是通过移动网络联网,网络犯罪分子收到号码后将立即自动订阅收费服务。

此类木马点击器的更多详情请参阅我公司网站发布的相关新闻。

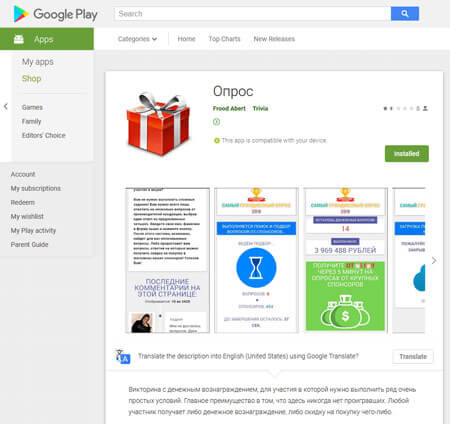

8月底,Doctor Web公司病毒分析人员在Google Play侦测到木马Android.FakeApp.110,网络犯罪分子利用该木马非法获利。这一恶意程序加载诈骗网站,邀请潜在受害者参加调查并获得奖励。受害者在回答完所有问题后,需要支付100-200卢布进行身份证明。然而,用户向诈骗分子付款后不会得到任何奖励。

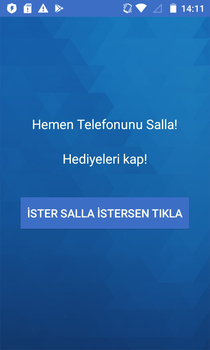

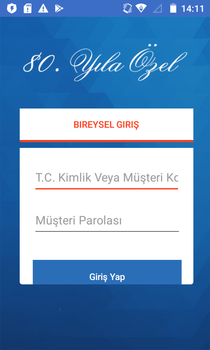

8月份在Google Play目录上发现的恶意程序包括一系列新的安卓银行木马。其中一个被命名为Android.Banker.2843,伪装成一家土耳其信贷机构的官方应用进行传播。 Android.Banker.2843窃取用户用来登录银行账户的用户名和密码并将其发送给不法分子。

另一个银行木马被命名为Android.Banker.2855并添加到Dr.Web病毒库,病毒编写者将其伪装成各种服务工具进行传播。这一恶意程序从自身文件资源中提取并启动木马Android.Banker.279.origin。Android.Banker.279.origin窃取用户的银行身份验证信息。

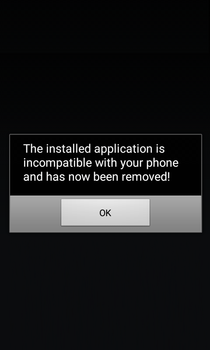

Android.Banker.2855多个变种启动后在主屏幕上显示虚假的错误消息,从应用列表中删除快捷方式,试图将自己隐藏到移动设备中。

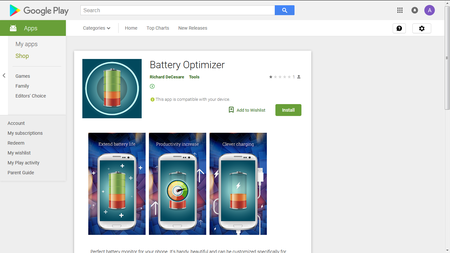

另一个名为Android.BankBot.325.origin的安卓银行木马由木马Android.DownLoader.772.origin下载到被感染的智能手机或平板电脑中。不法分子将这一木马下载器伪装成有用的应用(比如电池优化程序)在Google Play上进行传播。

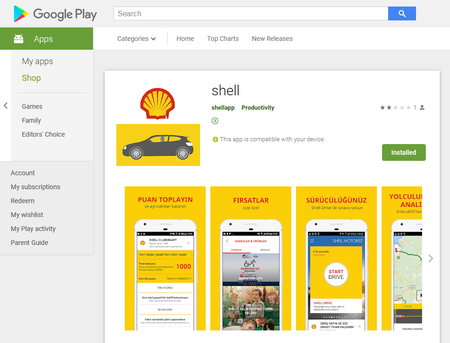

此外,Doctor Web公司病毒分析人员在Google Play上检测到木马下载器Android.DownLoader.768.origin。这一木马伪装成壳牌公司的应用程序进行传播,将各种银行木马下载到移动设备。

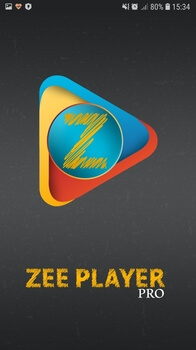

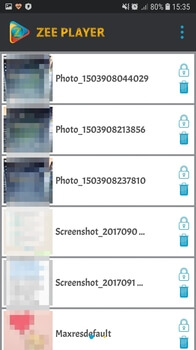

8月份在Google Play中还发现一个被命名为Android.DownLoader.784.origin并添加到Dr.Web病毒库的木马下载器。该木马被嵌入到一个名为Zee Player的应用程序中。Zee Player可隐藏保存在移动设备内存中的照片和视频。

Android.DownLoader.784.origin可下载不法分子用来从事间谍活动的木马Android.Spy.409.origin。

安卓间谍木马

8月份,Dr.Web病毒库添加了从事网络间谍活动的木马Android.Spy.490.origin。不法分子可以将其嵌入到任意无害应用,并伪装成原版软件传播自身的变种版本,不会引起用户的怀疑。Android.Spy.490.origin能够跟踪SMS短信和被感染智能手机或平板电脑的位置、拦截并记录通话,将所有对话信息及用户移动设备中的照片和视频发送到远程服务器。

Google Play应用目录是最安全的安卓应用来源。但不法分子仍然能够在其中传播各种恶意程序。Doctor Web公司建议用户安装Dr.Web安卓反病毒软件来保护安卓智能手机和平板电脑。

[% END %]