Doctor Web:2017年9月移动设备病毒活动综述

2017.09.29

9月份信息安全技术人员在蓝牙协议栈发现一组BlueBorne漏洞,引起广泛关注。不法分子能够利用此类漏洞完全控制蓝牙设备,传播恶意程序并暗中窃取机密信息。此外,上个月在Google Play目录中又出现了一种新的银行木马。

9月主要趋势

- 发现Bluetooth协议存在危险漏洞,使包括安卓智能手机和平板电脑在内的许多设备面临威胁;

- 在Google Play目录出现一种隐藏在游戏中的银行木马。

本月移动威胁

9月份发现在蓝牙协议栈中存在一系列漏洞,被命名为BlueBorne。不法分子能够利用此类漏洞攻击各种设备,完全控制设备后可执行任意代码并窃取机密信息。尚未安装相关操作系统补丁的设备,包括安卓智能手机和平板电脑在内,都会受到威胁。

Doctor Web公司技术人员正在为Dr.Web Security Space for Android反病毒产品准备更新,使其能够在受保护设备发现上述新漏洞。

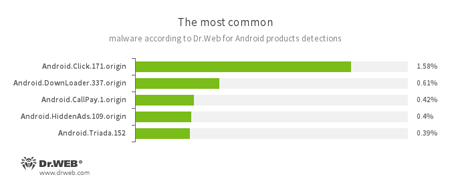

Dr.Web安卓反病毒产品收集的统计数据

- Android.Click.171.origin

- 一种用于伪造不法分子指定网站访问量的木马家族代表。

- Android.DownLoader.337.origin

- 一种用来下载其他应用的木马程序。

- Android.CallPay.1.origin

- 一种为安卓设备用户提供色情内容访问权限,但会暗中拨打付费号码作为此项服务费用的恶意程序。

- Android.HiddenAds.109.origin

- 用来显示烦人广告的木马。被有时暗中安装到系统目录的恶意程序伪装成热门应用进行传播。

- Android.Triada.152

- 一种执行各种恶意操作的多功能木马家族代表。

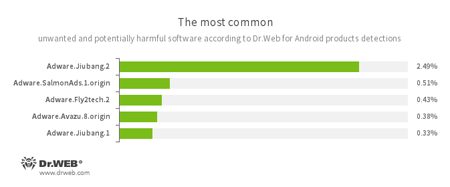

- Adware.Jiubang.2

- Adware.SalmonAds.1.origin

- Adware.Fly2tech.2

- Adware.Avazu.8.origin

- Adware.Jiubang.1

- 嵌入到安卓应用并用于在移动设备显示烦人广告的不良程序模块。

Google Play中的木马

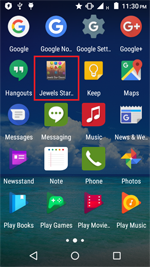

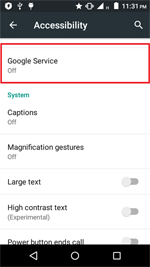

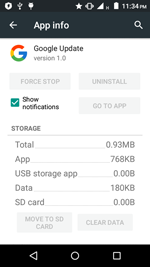

9月份在Google Play目录侦测到一个银行木马 Android.BankBot.234.origin,该木马隐藏在名为Jewels Star Classic的游戏中。启动后过一段时间木马会申请获得对安卓辅助功能的访问权限。获得权限后暗中安装并启动隐藏在资源中的木马 Android.BankBot.233.origin。安装后, Android.BankBot.233.origin会检查应用程序Google Play Market是否启动,一旦发现该应用启动,就会覆盖显示虚假的支付服务设置,询问用户银行卡信息。病毒编写者收到用户输入的信息后,暗中从受害者账户窃取钱财, 而木马会拦截所有验证码短信。

Android.BankBot.234.origin的特点如下

- 嵌入在本身无害的游戏中;

- 为了麻痹用户,会在安装启动后过一段时间才开始进行恶意操作;

- 会试图获取设备辅助功能服务(Accessibility Service)的访问权限,利用此功能服务自行点击对话窗按钮,启用所需系统参数并安装应用程序;

- 自身包含木马Android.BankBot.233.origin,这一木马能够在被感染智能手机和平板电脑用户不知情的情况下进行安装并窃取银行卡信息。

安卓用户不仅受到互联网和Google Play存在的恶意应用程序的威胁,还因操作系统及其组件存在漏洞而面临威胁。 Doctor Web公司建议安卓用户及时安装所有可用更新,并使用Dr.Web反病毒软件抵御这些威胁。