Doctor Web:2017年6月移动设备病毒活动综述

2017.07.03

Doctor Web公司病毒分析人员侦测到一种监视伊朗移动设备用户并执行不法分子指令的安卓木马。同时6月份还在Google Play目录侦测到多个恶意应用。其中一个试图获取root权限,植入到系统数据库并暗中安装软件。其他恶意应用通过发送付费短信并为用户订阅高价服务。此外,Google Play中还存在风险程序,运行此类程序可以导致机密信息泄露。6月份还出现了一种新的安卓木马加密器。

6月主要趋势

- 出现一种用于从事网络间谍活动的安卓木马

- Google Play目录出现多个病毒威胁

- 一种安卓木马加密器得以传播

本月移动威胁

6月份Doctor Web公司病毒分析人员侦测到一个在伊朗用户间传播的安卓木马

- 伪装成无害应用进行传播;

- 窃取短信记录、通讯簿联系方式、Google账户信息;

- 能够利用前置摄像头拍照;

- 不法分子通过Telegram协议对其进行控制。

该木马详情请参阅相应新闻。

Dr.Web安卓反病毒产品收集的统计数据

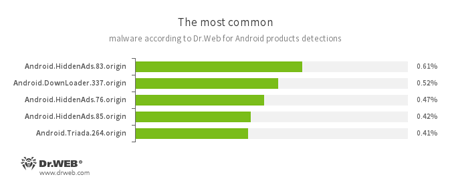

- Android.HiddenAds.83.origin

- Android.HiddenAds.76.origin

- Android.HiddenAds.85.origin

- 用来显示烦人广告的木马。被有时暗中安装到系统目录的恶意程序伪装成热门应用进行传播。

- Android.DownLoader.337.origin

- 一种用来下载其他恶意应用的木马程序。

- Android.Triada.264.origin

- 一种执行各种恶意操作的多功能木马代表。

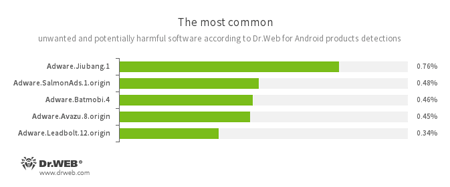

- Adware.Jiubang.1

- Adware.SalmonAds.1.origin

- Adware.Batmobi.4

- Adware.Avazu.8.origin

- Adware.Leadbolt.12.origin

- 嵌入到安卓应用的不良程序模块,用于在移动设备显示烦人的广告。

Google Play中的安卓木马

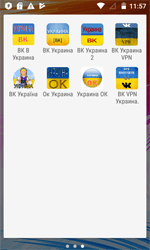

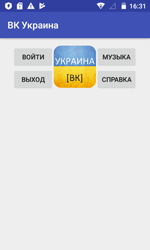

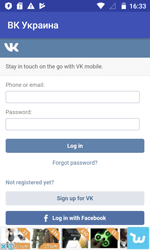

6月份Doctor Web公司技术人员在Google Play目录侦测到多个风险程序。这些应用可以打开被乌克兰封闭的社交网站VK和Odnoklassniki,已被添加到病毒库并命名为Program.PWS.1,能够通过启用匿名服务器躲避访问限制,但不对用户名、密码等其他机密信息加密。事件详情请参阅Doctor Web公司网站发布的消息。

6月份在Google Play目录出现Android.Dvmap家族木马。此类恶意程序启动后会试图获取移动设备root权限,感染多个系统数据库并安装补充组件。这些木马能够执行不法分子的指令,还能够暗中下载并启动其他应用。

6月份通过Google Play传播的其他安卓木马已被添加到Dr.Web病毒库,并分别命名为Android.SmsSend.1907.origin和Android.SmsSend.1908.origin。这些木马被不法分子植入到无害应用,向付费号码发送短信,为移动运营商用户订阅高价服务。随后木马开始删除收到的所有短信,使用户无法看到已成功订阅付费服务的通知。

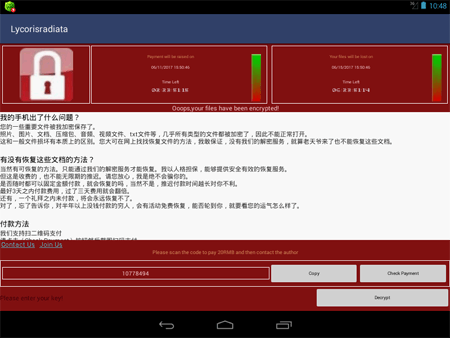

木马加密器

6月份出现攻击中国安卓用户并加密SD卡中文件的勒索木马Android.Encoder.3.origin。病毒编写者借鉴了臭名昭著的木马加密器WannaCry,后者于2017年5月攻击了全球范围内数十万台计算机。病毒编写者要求支付解密的消息风格与WannaCry风格类似。不法分子要求受害者支付20元,每三天金额翻一倍。如果移动设备感染后一周网络犯罪分子还没收到付款,Android.Encoder.3.origin就会删除加密文件。

安卓恶意程序和风险程序不仅会在从不同网站加载程序时感染移动设备,还会在从Google Play目录下载程序时攻击用户。Doctor Web公司建议用户谨慎安装未知应用,并使用Dr.Web安卓反病毒软件来保护智能手机和平板电脑免受恶意软件的威胁。

[% END %]