Doctor Web:2017年5月病毒活动综述

2017.05.31

恶意程序WannaCry大肆传播是2017年一个最重大的病毒事件,该程序被Dr.Web反病毒产品侦测并命名为Trojan.Encoder.11432。这一网络蠕虫利用SMB协议漏洞感染网络节点,自行进行传播。随后会加密受害者计算机中的文件并要求支付解密。此外,5月份Doctor Web公司技术人员还对一种由Lua语言编写的多组件Linux木马进行了研究,并侦测到一种威胁macOS用户的新后门木马。

5月主要趋势

- 危险的加密木马WannaCry得以传播

- 出现macOS后门木马

- 出现多组件Linux木马

本月威胁

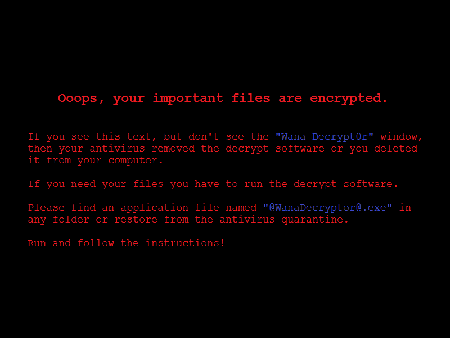

多家媒体已经详述了被命名为WannaCry的恶意程序。这一危险应用是一种能够感染Microsoft Windows计算机的网络蠕虫,从2017年5月12日上午10点左右开始传播,这一网络蠕虫携带木马加密器作为恶意代码。Dr.Web反病毒软件侦测其中所有组件并将其命名为 Trojan.Encoder.11432.

Once launched, the worm registers itself as a system service and starts querying network nodes in the local network and on the Internet that have random IP addresses. If a connection is successfully established, the worm attempts to infect these computers. If it manages to infect them, the worm launches an encryption Trojan, which uses a random key to encrypt the files on the computers. While in operation, Trojan.Encoder.11432 deletes shadow copies and disables the system restore function. The Trojan creates a separate list of files, which are encrypted with a different key: the malicious program can decrypt these files for its victim for free. As these test files and all the other files on the computer are encrypted with different keys, the computer’s owner has no guarantee that their files will be decrypted successfully even if they pay the ransom. Detailed information regarding this Trojan can be found in a review and in a detailed technical description of the worm.

一旦启动,木马就会将自己注册为系统服务,开始查询局域网或互联网上具有随机IP地址的网络节点。如果成功建立连接,蠕虫会试图感染这些计算机。感染后蠕虫会启动一个木马加密器,使用随机密钥将计算机中的文件加密。运行时 Trojan.Encoder.11432 会删除卷影副本并禁用系统还原功能。木马会创建一个单独的文件列表,利用另一个密钥将名单中的文件加密:恶意程序可以免费为其受害者解密这些文件。由于木马利用不同密钥加密列表中的文件和其他文件,所以即便已向不法分子支付赎金,也没有人可以保证能够成功将其解密。该木马更多详情请参阅我公司发布的文章及有关蠕虫的详细技术介绍。

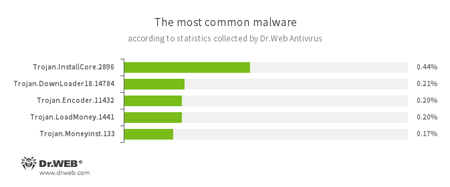

Dr.Web反病毒产品收集的统计数据

- Trojan.InstallCore

一种不良应用程序和恶意应用程序的安装器家族。 - Trojan.DownLoader

用来在受攻击计算机下载其他恶意应用的木马家族。 - Trojan.Encoder.11432

一种在受害者计算机上启动危险木马加密器的网络蠕虫。又称WannaCry。 - Trojan.LoadMoney

由联盟程序LoadMoney服务器生成的下载器程序家族。此类应用程序在受害者计算机下载并安装各种不良软件。 - Trojan.Moneyinst.133

一种在受害者计算机上安装包括木马在内各种软件的恶意程序。

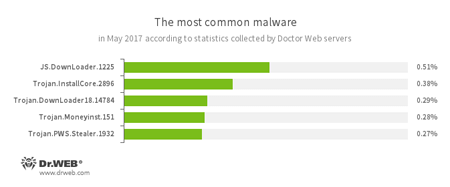

Doctor Web统计服务器收集的数据结果

- JS.DownLoader

一种用JavaScript语言编写的恶意脚本家族,可在电脑上下载和安装其他恶意软件。 - Trojan.InstallCore

一种不良应用程序和恶意应用程序的安装器家族。 - Trojan.DownLoader

用来在受攻击计算机下载其他恶意应用的木马家族。 - Trojan.Moneyinst.151

一种在受害者计算机上安装包括木马在内各种软件的恶意程序。 - Trojan.PWS.Stealer

一种用于窃取被感染计算机密码等机密信息的木马家族。

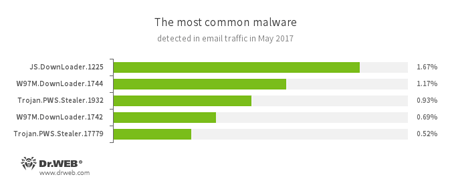

邮箱流量恶意程序统计

- JS.DownLoader

一种用JavaScript语言编写的恶意脚本家族,可在电脑上下载和安装其他恶意软件。 - W97M.DownLoader

利用办公软件运行漏洞的木马下载器家族。旨在向被攻击的计算机下载其他恶意软件。 - Trojan.PWS.Stealer

一种用于窃取被感染计算机密码等机密信息的木马家族。

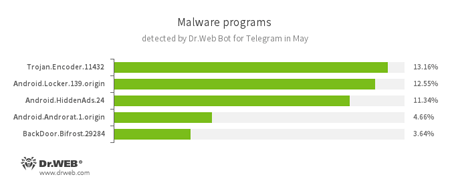

Dr.Web Bot for Telegram的统计数据结果

- Trojan.Encoder.11432

一种在受害者计算机上启动危险木马加密器的网络蠕虫。又称WannaCry。 - Android.Locker.139.origin

用于进行勒索的安卓木马家族代表,能够显示烦人的消息,称用户似乎触犯了法律并因此锁定其移动设备,用户需要支付一定的金额进行解锁。 - Android.HiddenAds.24

一种用来显示烦人广告的木马。 - Android.Androrat.1.origin

一种在安卓设备上运行的间谍木马。 - BackDoor.Bifrost.29284

一种能够在被感染设备中执行不法分子指令的后门木马家族代表。

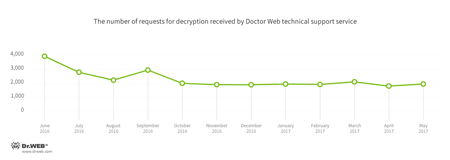

4月份Doctor Web公司技术支持部门接收到的解密申请大部分来自以下木马加密器变种受害者:

- Trojan.Encoder.858 — 申请的 14.39%;

- Trojan.Encoder.11432 — 申请的 8.36%;

- Trojan.Encoder.3953 — 申请的 7.41%;

- Trojan.Encoder.761 — 申请的 2.62%;

- Trojan.Encoder.10144 — 申请的 2.60%;

- Trojan.Encoder.567 — 申请的 2.47%.

2017年5月Dr.Web不推荐网站和恶意网站数据库新添1 129 277个互联网地址。

| 2017.04 | 2017.05 | 增幅 |

|---|---|---|

| + 568,903 | + 1,129,277 | + 98.5% |

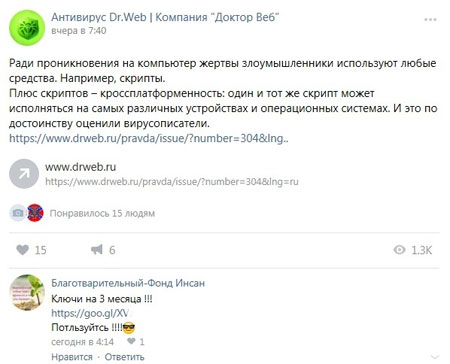

其他信息安全事件

5月初我公司技术人员侦测到一种通过评论中的链接进行传播的木马。不法分子在VK社交网站的Doctor Web公司官方群中进行评论,提供Dr.Web反病毒产品的免费密钥供下载,但实际上,受害者打开链接后就会将木马 Trojan.MulDrop7.26387 下载到计算机中。

该恶意程序能够执行不法分子的各种指令:比如更换Windows桌面壁纸、打开或关闭光盘驱动器、交换鼠标键的功能、使用语音合成器通过扬声器播放指定语句,甚至在计算机屏幕显示惊悚视频。该事件详情请参阅我公司网站发布的 文章 。

Linux恶意程序

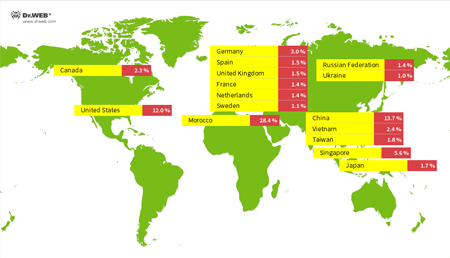

5月份Doctor Web公司病毒分析人员对一种使用Lua语言编写的多组件Linux木马进行了研究,该恶意程序被命名为 Linux.LuaBot ,由31个Lua脚本组成,不仅能够感染计算机,还能够感染网络存储器、路由器、机顶盒、IP照相机等各种智能设备。木马会生成要攻击的IP地址列表,随后试图根据所创建的列表与远程设备建立连接,按照词典选配用户名和密码进行登录。成功登录后木马会在被感染设备下载自身副本并进行启动

该木马实际上是一个后门木马,能够执行不法分子发送的指令。此外,还能够在被感染设备上启动Web服务器,让不法分子下载并上传各种文件。Doctor Web公司病毒分析人员收集到感染 Linux.LuaBot 设备的独有IP地址的统计信息,如下图显示:

For more detailed information on this multi-component Trojan, refer to our news article or the technical description of the threat.

该多组件木马详情请参阅我公司新闻或详细的恶意程序技术说明。

macOS恶意程序

2017年春季最后一个月macOS后门木马的传播令人印象深刻。木马被添加到Dr.Web病毒库并命名为 Mac.BackDoor.Systemd.1 。该后门木马能够执行下列指令:

- 获取指定目录的内容列表;

- 读取文件;

- 写入文件;

- 获取文件内容;

- 删除文件或文件夹;

- 重命名文件或文件夹;

- 更改文件或文件夹权限(chmod命令);

- 更改文件对象所有者(chown命令);

- 创建文件夹;

- 执行bash shell的命令;

- 更新木马;

- 重新安装木马;

- 更改控制服务器的IP地址;

- 安装插件。

该恶意程序详情请参阅我公司发布的文章 。

移动恶意软件和不良软件

5月份我公司技术人员在Google Play目录侦测到一种下载其他程序并将机密信息发送到控制服务器的木马 Android.RemoteCode.28 。同时还在目录中发现多个隐藏木马 Android.Spy.308.origin 的应用。这一木马下载、启动补充程序模块,并显示广告。5月份病毒编写者将银行木马 Android.BankBot.186.origin 伪装成MMS短信进行传播,窃取用户账户中的钱财。

5月份最值得注意的移动安全事件有:

- 在Google Play目录出现多个安卓银行木马;

- 一个暗中将用户钱财转给网络犯罪分子的银行木马得以传播。

Find out more about malicious and unwanted programs for mobile devices in our special overview.

5月份移动病毒情况更多详情请参阅 移动威胁综述 。