Doctor Web:2015年9月安卓移动设备病毒活动综述

2015.10.02

9月主要趋势

- App Store的iOS应用程序目录遭到严重破坏

- 在Google Play目录出现大量木马程序

- 安卓木马新入侵到移动设备固件

- 出现危险的新安卓勒索木马

- 出现利用银行木马的新攻击

Dr.Web病毒库安卓操作系统恶意程序和不良程序的记录数量

| 2015.08 | 2015.09 | 增幅 |

|---|---|---|

| 12 504 | 14 033 | +12,23% |

本月移动威胁

9月份一个引人注意的移动病毒事件是侦测到危险木马IPhoneOS.Trojan.XcodeGhost大肆入侵到App Store iOS应用程序官方商店,之前这一官方商店一直被认为是iOS移动用户最可靠的程序来源。由于狡猾的网络犯罪分子修改了Xcode应用程序开发环境的一个官方版本,软件工程师可利用这一版本在装配阶段暗中将木马嵌入到创建的应用程序中。这样原本无害的游戏和程序就会受到感染,成功通过Apple公司的预先检查并毫无障碍地入侵到App Store目录。值得注意的是,由于病毒编写者在中国开发者间传播经过修改的Xcode版本,所以大多数IPhoneOS.Trojan.XcodeGhost受害人正是iOS移动设备中国用户。但如果下载了相应程序的木马版本,其他国家的用户也会成为不法分子的受害者。

启动包含IPhoneOS.Trojan.XcodeGhost的应用程序后,木马会收集被感染移动设备的信息(包括类型、型号名和UUID识别符、当前所使用的系统语言以及网络数据)并将这些信息发送到控制服务器。但IPhoneOS.Trojan.XcodeGhost的主要危险在于该木马能够显示伪造的对话窗口进行钓鱼攻击、打开不法分子指定的链接,某些情况下能从剪贴板窃取密码。

银行木马

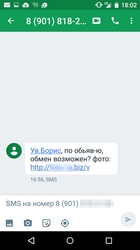

上个月安卓用户再度成为窃取钱财的网络犯罪分子的目标。月初,Doctor Web公司技术人员记录到另一起向曾在免费在线服务发布启事的用户的地址发送短信消息的垃圾短信群发,要受害者打开来自所谓的启事读者的详情链接,在某些情况下不法分子称呼用户名字,使其轻易受骗。而在移动设备上打开指定Web地址时就会下载一种用于从安卓用户账户窃取钱财的银行木马Android.SmsBot.459.origin。此病毒事件详情请参阅我公司网站发布的新闻。

Android.SmsBot银行木马在Dr.Web病毒库的记录数量:

| 2015.08 | 2015.09 | 增幅 |

|---|---|---|

| 495 | 520 | +5% |

固件木马

9月中旬Doctor Web公司技术人员记录到一起木马感染安卓固件的事件。由于在Oysters T104 HVi 3G平板电脑侦测到的恶意程序Android.Backdoor.114.origin被不法分子植入到操作系统的系统目录,所以使用标准方式无法将其删除,此程序还要求获取root权限或将操作系统镜像更新为纯净版。这一恶意程序的危险之处在于能够根据控制服务器的指令进行暗中下载、安装并卸载应用程序,同时还能够自行激活从未知来源安装软件的选项。此外,木马还可收集被感染设备的相关信息并发送到远程服务器。Android.Backdoor.114.originorigin 更多详情请参阅Doctor Web公司网站公布的相关介绍。

安卓勒索木马

9月份,一些反病毒产品厂商公布侦测到使用新技术获取移动设备管理员权限并可通过设定屏幕解锁密码来锁定受攻击智能手机和平板电脑的安卓勒索木马(按照Dr.Web分类为Android.Locker.148.origin)。但其他恶意程序(如Android.Locker.38.origin和Android.BankBot.29.origin木马)之前就已具备同样的功能,Doctor Web公司技术人员在2014年就已发现了此类木马。

同此家族典型软件一样,Android.Locker.148.origin启动后会试图获取移动设备管理员权限,执行恶意操作并保证自身难以被删除。同时,木马使用特有的欺骗功能,在标准系统对话上方显示指定更新的窗口。用户一旦同意安装此“更新”,就会向木马提供扩展系统功能的访问权限,随后木马会设置密码,轻松锁定受攻击的智能手机或平板电脑,并要求受害人支付解锁。

安卓勒索木马在Dr.Web病毒库的记录数量:

| 2015.08 | 2015.09 | 增幅 |

|---|---|---|

| 431 | 490 | +13,7% |

Google Play的安卓木马

尽管Google公司全力保证安卓应用程序官方目录的安全,不法分子仍能够成功向其中植入各种恶意程序。9月份,信息安全技术人员再度在Google Play中同时侦测到多个木马。其中一个木马Android.MKcap.1.origin隐藏在各种游戏中,能够执行强大的恶意功能。病毒编写者使用该木马自动订阅各种付费服务,操作是Android.MKcap.1.origin从控制服务器获取带有专享内容的网站链接,随后复制验证图像CAPTCHA并通过识别类似确认码将其下载到常用服务的Web端口。只要图像内容被解密,木马就会自动将获取的结果传送到付费服务的初始Web网页来完成注册。同时,如果订阅服务时服务额外发送带有确认码的短信通知,Android.MKcap.1.origin会自动进行处理并将所需确认码发送到网站。

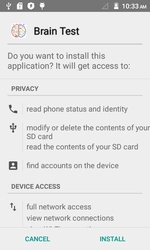

9月份在Google Play目录中侦测到的另一种木马是危险的Android.Backdoor.273.origin,使用Brain Test的名称隐藏在应用程序内部。这一恶意程序值得注意之处在于使用阶梯算法感染目标移动设备。木马本身并不包含网络犯罪分子所需的基本恶意功能,而是依靠运行中从远程节点下载辅助组件。在被感染智能手机或平板电脑上启动后,Android.Backdoor.273.origin依次从控制服务器下载并试图执行多个攻击代码,来获取安卓设备的root权限。成功后,木马从服务器下载第二个恶意组件(被侦测为Android.DownLoader.173,可暗中在系统目录进行安装并被不法分子用来暗中下载并安装其他恶意应用程序)。

Android.Backdoor.273.origin木马的特点如下:

- 启动后检查域IP地址(通过此地址可在移动设备进行网络连接),在侦测到Google公司地址时结束运行(不法分子以这种方式绕过Google Play目录的反病毒过滤Bouncer);

- 恶意程序的不同变种或使用专用打包器加密其代码,或是不设类似保护进行传播;

- 试图通过依次从控制服务器下载的4个攻击代码获取被感染移动设备的root权限;

- 安装另一个可根据病毒编写者指令暗中下载并安装各种程序的木马;

- • 安装两个辅助木马组件,这两个组件可互相检查完整性,并在其中一个组件或Android.Backdoor.273.origin被删除时,重新下载所需文件并再次感染移动设备。

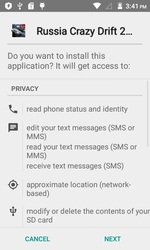

上个月在Google Play目录中侦测到另外一个威胁是伪装成无害游戏的木马,已添加到Dr.Web病毒库,被命名为Android.MulDrop.67。Android.MulDrop.67不同变种或是启动后立即执行恶意操作,或是等待24小时后再执行操作以便降低潜在受害者的警惕性。在以上两种情况下恶意程序都会从内部提取木马Android.DownLoader.217.origin并试图进行安装。此时,Android.DownLoader.217.origin会向用户申请移动设备管理员权限,来进一步降低自身被删除的风险。恶意程序信息的基本功用为显示广告、下载并安装其他木马。