Doctor Web:2015年9月病毒活动综述

2015.10.01

秋季来临,病毒编写者仍持续活跃:9月份记录到一些针对Windows和 Mac OS X的广告程序和不良程序安装器、能够感染POS终端的新木马以及各种针对OS Linux和安卓移动平台的恶意程序正在传播。

9月主要趋势

- 出现能够感染POS终端的新木马

- 针对Windows和Mac OS X的不良程序和广告程序安装器正在传播

- 新的安卓恶意程序和Linux恶意程序正在传播

本月威胁

由于使用恶意程序从设备内存窃取银行卡磁道的各种方法已早为人知,Microsoft Windows家族操作系统下的POS终端一直是网络犯罪分子进攻的对象。Doctor Web公司技术人员在9月份侦测到的木马Trojan.MWZLesson就属于此类应用程序,是另一种危险程序BackDoor.Neutrino.50的变种。

Trojan.MWZLesson可执行以下指令:

- CMD:向指令转换器CMD传送收到的指令;

- LOADER:下载并启动文件(dll——使用regsrv工具;vbs——使用wscript工具;exe——直接启动);

- UPDATE:更新指令;

- rate:指定与控制服务器进行一次连接的时间间隔;

- FIND:根据通配符查找文档;

- DDOS:开始利用http-flood方式进行DDoS攻击。

该木马详情请参阅发布在Doctor Web公司网站的相关介绍。

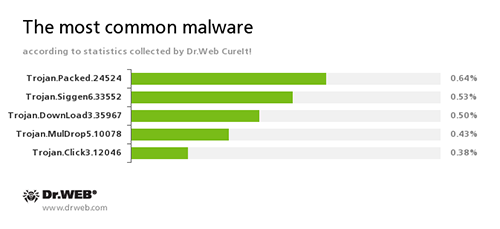

清除工具Dr.Web CureIt!统计数据结果

9月份,使用Dr.Web CureIt!工具侦测到155 554 503个不良对象、风险对象和恶意对象。

Trojan.Packed.24524

不法分子伪装成合法软件进行传播的广告程序和可疑程序的安装器。

Trojan.Siggen6.33552

用于安装其他危险软件的恶意程序。

Trojan.DownLoad3.35967

一种从互联网下载并在受攻击计算机启动其他恶意程序的木马下载器家族代表。

Trojan.MulDrop5.10078

在受攻击计算机下载并安装其他恶意应用程序的恶意程序家族代表。

Trojan.Click

这一家族的恶意程序通过控制浏览器行为,重新定向受害者访问特定网站的请求,虚报各种互联网资源的访问量。

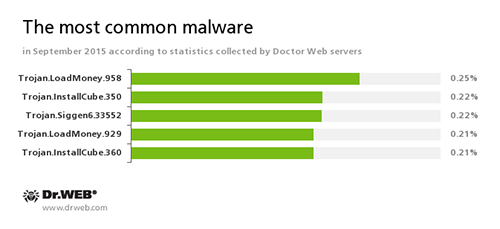

Doctor Web统计服务器收集的数据结果

Trojan.LoadMoney

由联盟程序LoadMoney服务器生成的下载器程序家族。此类应用程序在受害者计算机下载并安装各种不良软件。

Trojan.InstallCube

在用户计算机安装各种不需要的应用程序和不良应用程序的下载器程序家族。

Trojan.Siggen6.33552

用于安装其他危险软件的恶意程序。

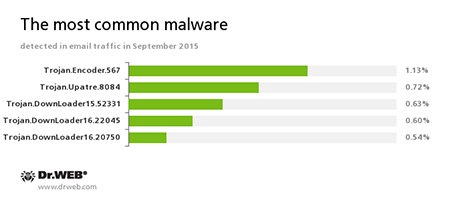

邮箱流量恶意程序统计

Trojan.Encoder.567

一种加密受害者计算机磁盘中的文件并要求支付解密的勒索木马家族代表。这一木马能够加密包括下列类型的重要用户文件:.jpg、.jpeg、.doc、.docx、.xls、xlsx、.dbf、.1cd、.psd、.dwg、.xml、.zip、.rar、.db3、.pdf、.rtf、.7z、.kwm、.arj、.xlsm、.key、.cer、.accdb、.odt、.ppt、.mdb、.dt、.gsf、.ppsx、.pptx。

Trojan.Upatre

用于在被感染计算机下载并暗中安装其他恶意应用程序的木马下载器家族。

Trojan.DownLoader

木马家族,用于在受攻击计算机下载其他恶意应用程序。

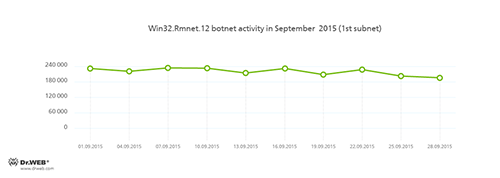

僵尸网络

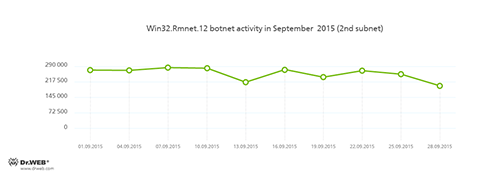

Doctor Web公司病毒分析人员继续监测不法分子使用危险的文件型病毒Win32.Rmnet.12创建的僵尸网络的活动。这些僵尸网络在2015年9月份的活动情况见下图:

Rmnet — 不需用户参与即可进行传播的文件型病毒家族,能够将第三方内容嵌入到用户浏览的Web网站(理论上,网络犯罪分子能够利用这种方式获取受害者银行信息访问权限),窃取cookies文件和最流行的FTP客户端密码,并执行不法分子发出的各种指令。

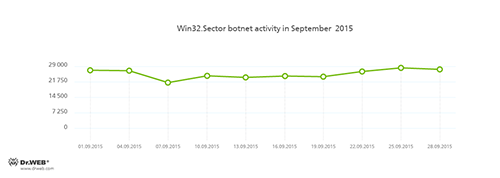

同以往一样,由感染文件型病毒Win32.Sector的个人电脑组成的僵尸网络仍继续活动,其活动见下图。

Win32.Sector病毒具有以下功能:

- 从P2P网络下载并在被感染机器上运行不同的可执行文件;

- 嵌入到被感染计算机的启动进程;

- 能够阻止某些反病毒程序运行并阻止访问反病毒产品厂商的网站;

- 感染本地磁盘和可移动载体上的文件对象(在感染过程中创建自启动文件autorun.inf)以及保存在共享网络文件夹的文件。

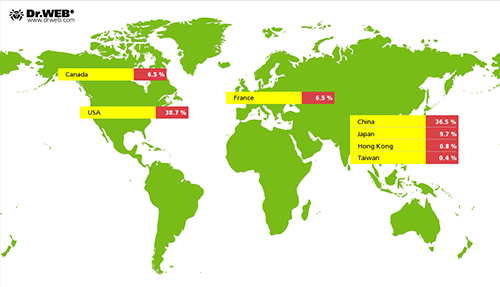

2015年9月,不法分子使用Linux木马 Linux.BackDoor.Gates.5. 进行的大量DDoS攻击再度活跃。遭受攻击的目标数量有7572个,与上个月相比增加了263.5%。与8月份相比,被攻击节点数量上领先的国家发生了变化:美国位居首位,而中国成为第二。不法分子使用Linux.BackDoor.Gates.5进行DDoS攻击的目标地理分布见下图:

木马加密器

Doctor Web技术支持部门接收到的解密申请数量:

| 2015.08 | 2015.09 | 增幅 |

|---|---|---|

| 1425 | 1310 | - 8 % |

2015年9月最常见的加密器:

- Trojan.Encoder.567;

- Trojan.Encoder.858.

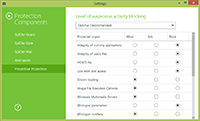

Dr.Web Security Space 10.0 for Windows

抵御木马加密器

大蜘蛛基础版Dr.Web Anti-virus for Windows授权不包含此功能。

| 预防性保护 | 防止数据丢失 |

|---|---|

|  |

针对Linux的恶意程

9月份Doctor Web公司技术人员再度侦测到Linux木马。其中最值得注意的木马为Linux.Ellipsis.1 和 Linux.Ellipsis.2。后者的功用在于根据字典穷举搜索用户名和密码的方式入侵各种设备。不法分子使用木马Linux.Ellipsis.1确保匿名访问已入侵的设备。值得注意的是,这一恶意程序具有被Doctor Web公司病毒分析人员称为“偏执”的独特行为。

Linux.Ellipsis.1的主要功用在于在被感染计算机建立代理服务器:网络犯罪分子利用代理服务器访问已被入侵的设备,以此来“掩盖其踪迹”。木马会监控指定的本地地址和端口的连接,代理通过此地址和端口的全部流量。

Linux.Ellipsis.1行为的“偏执”在于木马具有大量特有字符串列表,一旦在网络流量发现表中字符,木马就会阻断与相应远程服务器的数据交换。此外,这一恶意程序还会监控被感染计算机的所有网络连接,并将IP地址发送到与其建立连接的控制服务器。如果服务器回应指令“kill”,木马会停止运行已建立连接的应用程序,同时锁定此IP地址两个小时。这些恶意程序的架构和运行原理的更多详情请参阅我公司发布的相关文章。

针对Mac OS X的危险程序

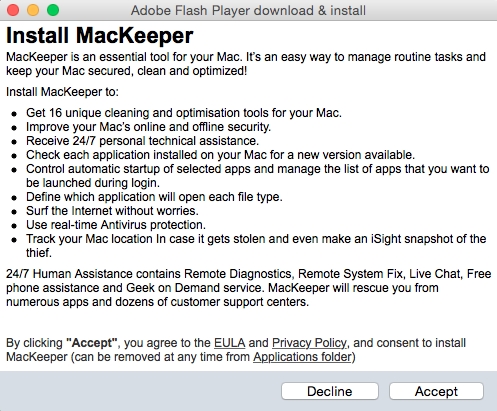

现在Windows广告程序和不良程序安装器已不足为奇,而9月份Doctor Web公司病毒分析人员侦测到一种针对Mac OS X的此类程序。被命名为Adware.Mac.WeDownload.1的样本为Adobe Flash Player播放器的虚假软件,利用联盟程序资源进行传播,可通过下载文件获利。

发送相应申请后,Adware.Mac.WeDownload.1从控制服务器获取用户用于安装的应用程序列表。其中比较主要的是包括Program.Unwanted.MacKeeper、Mac.Trojan.Crossrider、Mac.Trojan.Genieo、 Mac.BackDoor.OpinionSpy、各种Trojan.Conduit家族代表及其他危险应用程序在内的不良程序和恶意程序,程序的数量和组成取决于受害人IP地址的地理坐标。

此不良程序安装器详情请参阅我公司网站公布的相关介绍。

其他恶意程序

2015年9月,信息安全技术人员注意到不法分子在各种用于通过下载文件获利的联盟程序中创建的不良程序、广告程序和危险程序安装器正在广泛传播。

9月初,Doctor Web公司病毒分析人员对恶意程序Trojan.InstallCube.339进行了研究,潜在受害者是从各种伪装的文件共享资源或种子下载这一程序。启动后木马会从控制服务器获取运行所需的信息并向用户显示带有下载对象信息的窗口(窗口具有常用种子客户端mTorrent的图标)。此恶意程序控制服务器的特点在于只有计算机具有俄语IP地址时才会下载有效文件。此恶意程序详情请参阅Doctor Web公司网站发布的相关介绍。

我们在月中旬讨论的另一个危险的安装器被命名为Trojan.RoboInstall.1。与其他类似程序一样,此木马利用文件共享网站、虚假的种子文件和不法分子创建的其他类似互联网资源进行传播。免费应用程序的编写者经常利用这些恶意程序获利:他们通过木马下载到用户计算机的每个补充工具获取报酬。与其他广告软件安装器不同的是,在Trojan.RoboInstall.1显示的对话窗口经常没有可拒绝安装补充程序的标识,因此是无条件地启动执行。

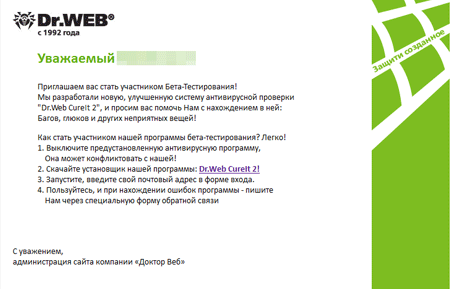

9月末,不法分子试图以Doctor Web公司名义群发邮件来传播恶意程序。

网络犯罪分子邀请受害者参加Dr.Web CureIt 2工具(实际并不存在)测试,而这一工具实际上是从病毒编写者网站下载的、用于窃取密码的木马Trojan.PWS.Stealer.13052。不法分子以“工具”与其他反病毒软件相冲突为由建议潜在受害者关闭在计算机中运行的反病毒产品来增加该恶意程序的感染数量。此病毒事件详情请参阅我公司发布的新闻。

危险网站

2015年9月Dr.Web不推荐网站和恶意网站数据库新添399 227个互联网地址。

| 2015.08 | 2015.09 | 增幅 |

|---|---|---|

| + 834 753 | + 399 227 | - 51.39 % |

安卓恶意软件和不良软件

9月份发生了多起移动设备病毒主题事件。信息安全技术人员侦测到大量木马入侵到App Store目录,并有各种恶意程序大量分布在Google Play目录。9月中旬,Doctor Web病毒分析人员再次发现不法分子将木马预置到官方安卓固件中的事件。同时,安卓用户再度受到银行木马、安卓勒索木马及其他恶意程序的威胁。

9月份最值得注意的移动安全事件有:

- 在App Store目录侦测到大量包含木马IPhoneOS.Trojan.XcodeGhost的程序;

- 在Google Play应用程序目录发现大量木马;

- 出现恶意程序感染安卓固件的新事件;

- 出现新的安卓勒索木马;

- 不法分子正在传播新的安卓银行木马。

9月份移动病毒情况的更多详情请参阅移动威胁综述。