Doctor Web:2015年7月病毒活动综述

2015.07.30

2015年7月针对Linux家族的病毒编写者再次活跃。同时,Dr.Web病毒库也添加了大量威胁OS Windows用户的新木马。编写安卓恶意程序的不法分子持续活跃:7月份,Doctor Web公司病毒分析人员侦测到大量安卓木马,其中一个安卓木马在各种互联网资源的下载量已超过150万次。

7月主要趋势

- 出现针对Linux家族操作系统的新木马

- Microsoft Windows恶意程序增多

- 安卓木马广泛传播

本月威胁

在受害者打开各种Web网页时,在浏览器窗口向其显示烦人广告的恶意程序所使用的算法更为复杂,变得更为危险,种类也逐渐增多。2015年7月Doctor Web公司病毒分析人员侦测到木马Trojan.Ormes.186,此木马利用Web注入技术,将第三方广告嵌入到Web网页。

Trojan.Ormes.186伪装成Mozilla Firefox、Chrome和Opera浏览器的扩展,利用点滴木马程序进行传播。恶意程序会通过其内部的一个列表进行Web注入,列表中包括各种求职招聘网站、常用搜索引擎及社交网站等约200个互联网地址。

该木马不仅将广告横幅嵌入到Web网页,还能够模仿鼠标点击Web网页来确认Megafon和Beeline用户的订阅服务。此恶意程序具有许多功能:

- 利用Web注入技术将广告嵌入到Web网页;

- 在浏览器窗口打开网站Yandex、Youtube及社交网站Vkontakte、Odnoklassniki和Facebook时,通过重定向链将用户重定向到文件共享系统,利用付费订购获取利益。

- 更换常用搜索引擎的搜索结果;

- 在Facebook社交网站各种网页标记“Like”(“我喜欢”);

- 自动打开在线赌场的网站,自动在社交网站安装赌场应用程序。

此威胁更多详情请参阅Doctor Web公司网站发布的专题。

清除工具Dr.Web CureIt!统计数据结果

Trojan.DownLoad3.35967

一种从互联网下载并在受攻击计算机启动其他恶意程序的木马下载器家族代表。

Trojan.LoadMoney

由联盟程序LoadMoney服务器生成的下载器程序家族。此类应用程序在受害者计算机下载并安装各种不良软件。

Trojan.Click

这一家族的恶意程序通过控制浏览器行为,重新定向受害者访问特定网站的请求,虚报各种互联网资源的访问量

Trojan.Crossrider1.31615

木马程序,用于向互联网用户显示各种可疑广告。

Trojan.Siggen6.33552

侦测用于安装其他危险软件的恶意程序。

Doctor Web统计服务器收集的数据结果

Trojan.Siggen6.33552

侦测用于安装其他危险软件的恶意程序。

Trojan.Installmonster

使用联盟程序Installmonster创建的恶意程序家族。此类应用程序在受害者计算机安装各种不良软件。

Trojan.Kbdmai.8

恶意程序家族代表,用于从互联网下载并在被感染计算机启动其他危险应用程序。

Trojan.LoadMoney

由联盟程序LoadMoney服务器生成的下载器程序家族。此类应用程序在受害者计算机下载并安装各种不良软件。

Trojan.DownLoad3.35967

一种从互联网下载并在受攻击计算机启动其他恶意程序的木马下载器家族代表。

邮箱流量恶意程序统计

Trojan.PWS.Multi.911

银行木马家族代表,用于窃取被感染计算机中的各种机密信息,包括远程访问银行服务系统所需的信息。

Trojan.PWS.Stealer

用于在被感染计算机窃取密码和其他珍贵的机密信息的木马家族。

BackDoor.Andromeda

木马下载器家族,用于从不法分子远程服务器下载并在被感染计算机上启动其他恶意程序。

Trojan.DownLoader

木马家族,用于在受攻击计算机下载其他恶意应用程序。

僵尸网络

7月份,Doctor Web公司病毒分析人员密切监视的僵尸网络继续发挥作用。使用文件型病毒Win32.Rmnet.12感染计算机的僵尸网络的两个子网的活动情况见下图:

Rmnet — 不需用户参与即可进行传播的文件型病毒家族,能够将第三方内容嵌入到用户浏览的Web网站(理论上,网络犯罪分子能够利用这种方式获取受害者银行信息访问权限),窃取cookies文件和最流行的FTP客户端密码,并执行不法分子发出的各种指令。

由感染病毒Win32.Sector的计算机组成的僵尸网络仍继续活动,其日均活动见下图。此恶意程序具有以下功能:

- 从P2P网络下载并在被感染机器上运行不同的可执行文件;

- 嵌入到被感染计算机的启动进程;

- 能够阻止某些反病毒程序运行并阻止访问反病毒产品厂商的网站;

- 感染本地磁盘和可移动载体上的文件对象(在感染过程中创建自启动文件autorun.inf)以及保存在共享网络文件夹的文件。

与2015年6月相比,不法分子使用恶意程序 Linux.BackDoor.Gates.5对Web网页进行的DDoS攻击数量减幅更加明显。遭受攻击的目标数量有954个,比6月份降低了25.7%。不法分子缩小了僵尸网络地理范围:74.8%的攻击针对中国境内网站,20.4%的受攻击网站位于美国。

木马加密器

Doctor Web技术支持部门接收到的解密申请数量:

| 2015.06 | 2015.07 | 增幅 |

|---|---|---|

| 1417 | 1414 | - 0,2 % |

2015年7月最常见的加密器:

- Trojan.Encoder.567;

- Trojan.Encoder.858.

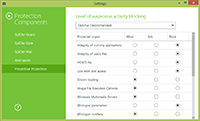

Dr.Web Security Space 10.0 for Windows

抵御木马加密器

大蜘蛛基础版Dr.Web Anti-virus for Windows授权不包含此功能。

| 预防性保护 | 防止数据丢失 |

|---|---|

|  |

针对Linux的威胁

不法分子继续针对Linux家族操作系统编写新恶意程序。2015年7月Doctor Web公司病毒分析人员又侦测到一个新的Linux木马,将其命名为Linux.BackDoor.Dklkt.1。

病毒编写者的初衷是让这一后门木马应具有众多功能,但目前此木马架构内大部分规定指令为忽略。该木马实际能够执行的不法分子的指令有:开始DDoS攻击、启动SOCKS proxy服务器、启动上一个指令指定的应用程序、重新启动或关闭计算机。后门木马初始组件架构可令其生成为Linux可执行文件,也可生成为Windows可执行文件。此恶意程序功能更多详情请参阅Doctor Web公司发布的相关介绍。

危险网站

2015年7月Dr.Web不推荐网站和恶意网站数据库新添821 409个互联网地址。

| 2015.06 | 2015.07 | 增幅 |

|---|---|---|

| + 978 982 | + 821 409 | - 16 % |

安卓恶意软件和不良软件

7月份出现了很多针对移动设备的病毒事件:Doctor Web公司技术人员记录到新的安卓恶意程序以及针对安卓智能手机和平板电脑用户的各种攻击。在月末,病毒分析人员侦测到在Google Play传播的木马Android.DownLoader.171.origin,其总下载量约有150万。这一木马不仅可根据不法分子指令安装程序,还能暗中删除软件。此外,该木马还能够在安卓通知面板向用户显示通知,在浏览器窗口点击此通知时会转到不法分子指定的Web网站。该恶意程序的更多信息请参阅相关介绍。

7月份最值得注意的安卓安全事件有:

- 不法分子利用包含安卓木马的广告平台获利;

- Google play目录出现新的恶意程序;

- 新的安卓勒索木马正在传播;

- 出现新的危险后门木马,可根据病毒编写者指令执行恶意操作;

- 短信木马增多。