Doctor Web:2015年3月病毒活动综述

2015.04.02

3月主要趋势

- 用于传播木马加密器的大量邮件群发。

- 出现针对Google Android移动平台的新恶意程序。

本月威胁

2015年3月Doctor Web公司技术人员完成了对多功能间谍木马BackDoor.Yebot的分析。这种木马利用另一个已添加到Dr.Web病毒库的被命名为Trojan.Siggen6.31836的恶意程序进行传播。后门木马BackDoor.Yebot具有下列功能:

- 在被感染计算机启动FTP服务器;

- 在被感染计算机启动Socks5代理服务器;

- 修改RDP协议,以便能远程访问被感染计算机;

- 记录用户键盘输入(键盘记录);

- 如果网络NAT,可为FTP、RDP 和 Socks5建立与被感染计算机的反向连接(backconnect);

- 根据PCRE(Perl Compatible Regular Expressions)模板拦截数据,这是Perl环境下保证正则表达式运行的数据库,木马拦截这些数据就可以拦截所有与互联网运行相关的功能;

- 拦截SCard标记;

- 将第三方内容嵌入用户浏览的Web网页(Web-injects);

- 按照接收到的配置文件对不同系统功能进行拦截;

- 按照接收到的配置文件修改已启动进程的代码;

- 与各种功能模块(插件)交互作用;

- 进行屏幕截图;

- 在被感染系统查找私钥。

- 有关这一恶意程序及其传播和运行方式的更多详情请参阅Doctor Web公司网站发布的新闻。

木马加密器

3月份不法分子大量使用邮件群发传播木马加密器。如病毒编写者以互联网传真服务的名义大量群发标题为“ Incoming Fax Report”的邮件,伪装成传真通知的邮件附件中包含ZIP压缩文件中就是被Dr.Web反病毒软件侦测到并命名为Trojan.DownLoader11.32458的SCR恶意文件。

打开此附件时,恶意程序Trojan.DownLoader11.32458会在受攻击的计算机解压并启动木马加密器Trojan.Encoder.514。Trojan.Encoder.514将存储在磁盘的用户文件加密,然后勒索解密赎金。此病毒事件详情请参阅我公司发布的相关新闻。

以下是Doctor Web技术支持部门接收到的解密申请数量:

| 2015.02 | 2015.03 | 增幅 |

|---|---|---|

| 1,840 | 2,361 | + 28.31% |

2015年3月最常见的加密器:

- Trojan.Encoder.761;

- Trojan.Encoder.858;

- BAT.Encoder;

- Trojan.Encoder.741;

- Trojan.Encoder.567.

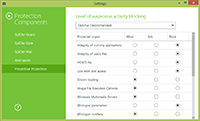

Dr.Web Security Space 10.0 for Windows

抵御木马加密器

大蜘蛛基础版Dr.Web Anti-virus for Windows授权不包含此功能。

| 预防性保护 | 防止数据丢失 |

|---|---|

|  |

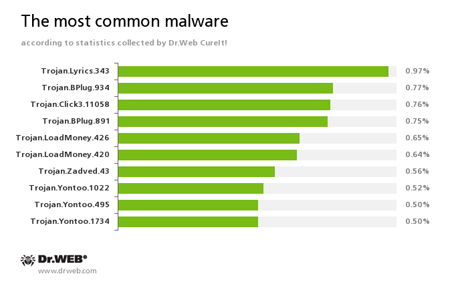

清除工具Dr.Web CureIt!统计数据

Trojan.Lyrics

木马家族,不经用户同意在屏幕上显示烦人的广告并在浏览器窗口打开内容可疑的Web网页。

Trojan.BPlug

此插件用于常见浏览器,在用户浏览Web网页时显示烦人的广告。

Trojan.Click

这一家族的恶意程序通过控制浏览器重新定向受害人访问特定网站的请求,虚报各种互联网资源的访问量。

Trojan.LoadMoney

由联盟程序LoadMoney服务器生成的下载器程序家族。此类应用程序在受害者计算机下载并安装各种不良软件。

Trojan.Zadved

是用于在浏览器窗口更换搜索系统输出结果以及在社交网站显示虚假弹出消息的插件。此外还包含木马功能,可更换各种网站显示的广告消息。

Trojan.Yontoo

针对常用浏览器的恶意插件家族,功用是在用户浏览Web网页时显示广告。

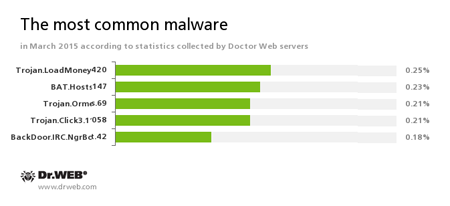

Doctor Web统计服务器收集的数据结果

Trojan.LoadMoney

由联盟程序LoadMoney服务器生成的下载器程序家族。此类应用程序在受害者计算机下载并安装各种不良软件。

BAT.Hosts.147

可修改Windows系统文件夹中负责将DNS名称转为其网络地址的hosts文件的恶意脚本。在转到该文件包含的网站时,浏览器自动重定向到不法分子专门创建的Web网页。

Trojan.Ormes.69

在用户浏览Web网页时显示烦人广告的广告木马。

Trojan.Click

这一家族的恶意程序通过控制浏览器行为,重新定向受害人访问特定网站的请求,虚报各种互联网资源的访问量。

BackDoor.IRC.NgrBot.42

2011年被首次侦测的一种非常常见的木马。此家族的恶意程序能够在被感染计算机执行接收到的不法分子指令,网络犯罪分子利用文本消息更换协议IRC(Internet Relay Chat)对其进行控制。

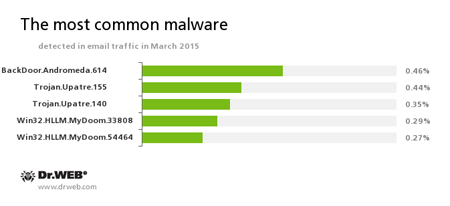

邮箱流量恶意程序统计

BackDoor.Andromeda

木马下载器,用于从不法分子远程服务器下载并在被感染计算机上启动其他恶意程序。

Trojan.Upatre

用于在被感染计算机下载并暗中安装其他恶意应用程序的木马下载器家族。

Win32.HLLM.MyDoom

由来已久并传播广泛的邮件蠕虫家族,此类木马直接收集被感染计算机上潜在受害者邮件地址信息,不需用户参与自行通过电子邮箱进行群发。

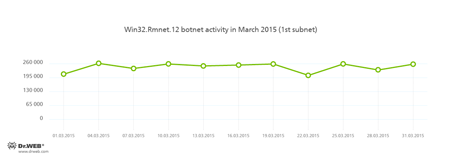

僵尸网络

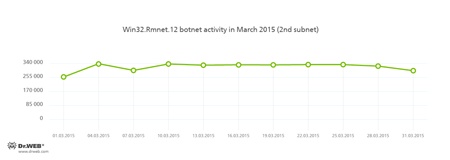

Doctor Web公司技术人员继续监测不法分子使用文件型病毒Win32.Rmnet.12创建的僵尸网络。该僵尸木马的两个子网的日均活动情况见下图:

Rmnet— 不需用户参与即可进行传播的文件型病毒家族,能够将第三方内容嵌入到用户浏览的Web网站(理论上,网络犯罪分子能够利用这种方式获取受害者银行信息访问权限),窃取cookies文件和最流行的FTP客户端密码,并执行不法分子发出的各种指令。

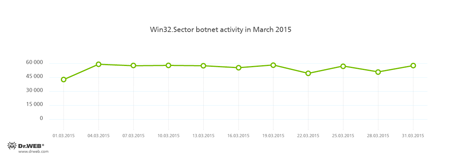

不法分子使用文件型病毒Win32.Sector创建的僵尸网络在继续发挥作用。文件型病毒Win32.Sector具有以下功能:

- 从P2P网络下载并在被感染机器上运行不同的可执行文件;

- 嵌入到被感染计算机的启动进程;

- 能够阻止某些反病毒程序运行并阻止访问反病毒产品厂商的网站;

- 感染本地磁盘和可移动载体上的文件对象(在感染过程中创建自启动文件autorun.inf)以及保存在共享网络文件夹的文件。

2015年3月该僵尸木马日均活动情况见下列图表:

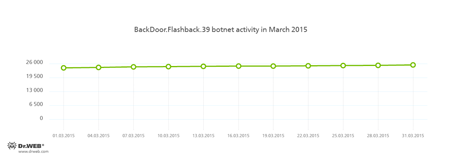

Doctor Web公司技术人员在继续观察BackDoor.Flashback.39僵尸网络活动:

BackDoor.Flashback.39

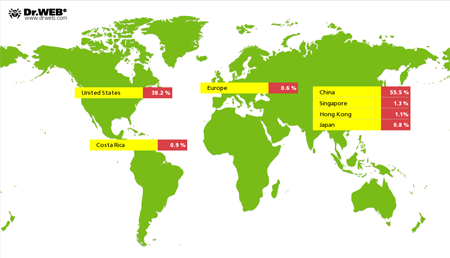

是一种2012年4月开始大规模传播的Mac OS X木马程序。利用Java漏洞进行感染。木马功用是在被感染电脑下载并启动恶意代码,包括木马接收到的不法分子指令中指定的任一可执行文件。 同以往一样,Linux木马Linux.BackDoor.Gates.5仍在活动,继续对各种互联网资源进行DDoS攻击。2015年3月Doctor Web公司技术人员侦测到有2236个独有IP地址遭受攻击,比上个月几乎多一倍。大部分受攻击的仍是位于中国境内的资源,其次是美国:

欺诈网站和不推荐网站

Dr.Web Security Space 10.0中的SpiDerGate和父母控制组件保护用户免遭各种互联网诈骗。父母控制可以限制访问特定标题的互联网网站,过滤可疑内容以及可疑链接数据库,保护用户免受欺诈网站和风险网站的威胁,抵御传播恶意软件以及令人不快内容的互联网资源。

2015年3月Dr.Web不推荐网站的数据库中添加了74 108个互联网地址。

不推荐网站2015.02 2015.03 增幅 22,033 74,108 + 236.35% 安卓恶意软件和不良软件

3月份对安卓移动设备用户来说极不平静:不法分子使用已知恶意程序和新恶意程序向用户设备发起攻击。3月份最具危险性的安卓木马有:

- SMS木马

- 勒索木马

- 银行木马

安卓移动平台恶意程序的更多详情请参阅移动威胁综述。

和 Dr.Web 一起扩展知识