2015年2月安卓移动设备病毒活动综述

2015.03.04

2月主要趋势

- 出现加密安卓设备文件的危险勒索木马的新版本

- 以流量货币化为目的的侵略性广告模块的数量增加•

- SMS木马数量增加

- 新银行木马正在传播

Dr.Web病毒库安卓操作系统恶意程序和不良程序的记录数量

| 2015.01 | 2015.02 | 增幅 |

|---|---|---|

| 6087 | 6665 | +9,5% |

本月移动威胁

2月初在Google Play目录中侦测到一系列包含新的侵略性广告模块Adware.MobiDash.1.origin的应用程序。其中一些程序已经被用户下载了数千万次。Adware.MobiDash.1.origin具有以下特点:

- 可包含在安卓操作系统应用程序官方目录Google Play以及其他热门在线网站中的各种游戏和程序中。

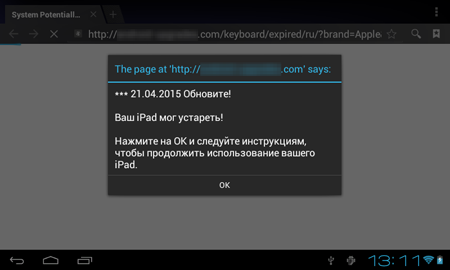

- 每次从安卓设备待机模式退出(解锁界面)时在Web浏览器加载带有各种广告以及包含故障警告的可疑消息、安装特定程序或更新建议等的互联网网页。

- 能够在用户程序和操作系统界面顶端显示广告,使设备难以运行,并在通知栏显示广告和其他消息。

- 该模块在安装并启动包含此模块的应用程序后相当长的时间才开始活动,因此用户不容易发现这些烦人广告的来源。

侵略性广告模块

上个月,Doctor Web技术人员注意到同时出现了多个带有侵略性功能的广告系统。其中一个是包含在多个Google Play软件中的平台Adware.MobiDash.1.origin。

其他“不良”广告系统:

Adware.HiddenAds.1

- 可利用各种恶意应用程序安装到移动设备上

- 没有快捷方式图标和图形界面,以隐藏模式运行

- 在通知栏显示各种广告消息

Adware.Adstoken.1.origin

- 由第三方植入由其修改和传播的热门程序

- 在移动设备屏幕上显示广告横幅

- 在通知栏显示各种消息

- 在Web浏览器打开带广告的网站

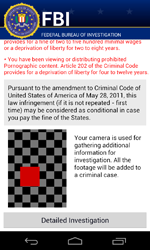

勒索木马

Android.Locker家族勒索木马在Dr.Web病毒库的记录数量:

| 2015.01 | 2015.02 | 增幅 |

|---|---|---|

| 159 | 174 | +9,4% |

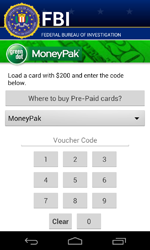

在2月份侦测到一个危险木马上锁器Android.Locker.71.origin的新变种,这种木马能加密文件,锁定被感染移动设备并要求受害用户支付200美元的赎金。

|

|

|

因为对每个设备的文件进行加密使用的都是不同的加密密钥,所以被木马Android.Locker.71.origin损坏的数据很难恢复。

虽然目前无法对被该恶意程序损坏的文件进行解密,但Dr.Web for Android反病毒产品能成功侦测这一木马变种并可将其从移动设备上删除,所以我们的用户仍处于抵御Android.Locker.71.origin的可靠保护之下。

短信木马

上个月发送高价短信及订阅付费服务的新短信木马数量显著增加。Android.SmsSend家族木马在Dr.Web病毒库的记录数量:

| 2015.01 | 2015.02 | 增幅 |

|---|---|---|

| 2870 | 3264 | +13,7% |

银行木马

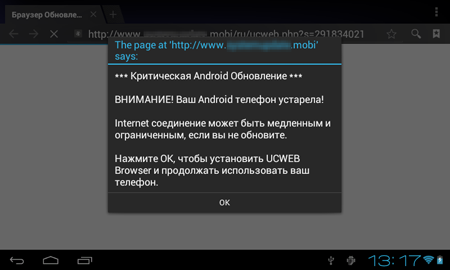

2月份又出现了各种“移动”银行木马的活动。此类恶意应用程序在韩国用户传播,不法分子再次群发包含木马下载链接SMS短信。

记录到80多次传播不同恶意程序的此类垃圾短信群发。其中大多数为点滴木马。

通过SMS短信在韩国用户传播的安卓木马

木马Android.MulDrop

用于将其他木马隐藏其中,具体是隐藏安卓银行木马——韩国病毒编写者的基本工具。

Android.BackDoor.20

不法分子利用此恶意软件可在被感染移动设备上执行不同操作。

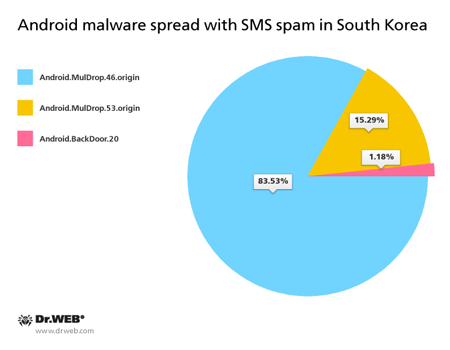

韩国网络罪犯分子使用的银行木马:

- Android.BankBot.39.origin

- Android.BankBot.47.origin

- Android.BankBot.48.origin

所有这些木马都可使病毒编写者获取用户银行账户的访问权限。