Doctor Web病毒活动综述:2014年11月针对Mac和Linux出现的新攻击等病毒事件

2014.12.01

病毒概况

根据清除工具Dr.Web CureIt!收集到的统计数据显示,2014年11月在用户计算机最常见的木马为广告木马Trojan.BPlug.123、Trojan.BPlug.100、Trojan.Packed.24524和Trojan.BPlug.48—— 这些木马共占11月发现的所有恶意程序总数的8.7%。侦测到的其他危险应用程序数量远远少于上述木马。

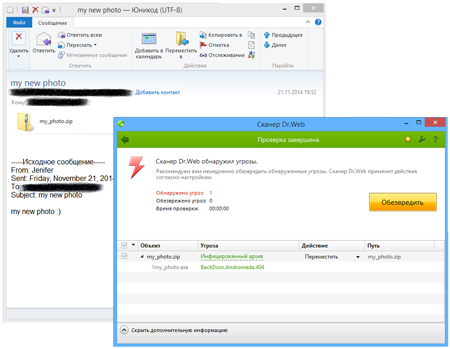

Dr.Web统计服务器显示的统计数据有所不同:11月份,在用户计算机侦测到的恶意对象处于第一位的是Trojan.InstallCore.12,此木马是一种安装各种广告应用程序、工具栏和浏览器插件的木马安装器,开发者经常利用此木马将各种可疑程序货币化。排在第二位的是后门木马BackDoor.Andromeda.404,该木马能够根据不法分子的指令在被感染计算机下载其他危险的应用程序。11月网络犯罪分子通过电子邮箱群发该木马,如在标题为“my new photo”的消息中,将此恶意程序隐藏在名为my_photo.zip的压缩文件的邮件附件中。

在11月份侦测到的木马中占据第三位的是Trojan.InstallMonster.1017:一种不法分子在广告联盟程序中进行传播的恶意应用程序。11月侦测到的危险文件中还有Trojan.Bayanker、Trojan.MulDrop、Trojan.LoadMoney、Trojan.Zadved等家族木马。

11月邮箱流量中侦测到的木马数量最多的是BackDoor.Andromeda.404:11月中旬不法分子组织了这种后门木马的邮件群发。侦测到的此木马数量占恶意程序侦测总数的2.4%。11月排行榜第2位的是BackDoor.Andromeda.404的“近亲”——BackDoor.Andromeda.559。第三和第四的位置仍被Trojan.Download木马下载器家族代表占据,同时在“Top 10”排行榜中还有用于窃取机密信息的Trojan.PWS.Panda和Trojan.PWS.Stealer。

Doctor Web公司技术人员严密监测的僵尸网络的情况在过去的一个月中没有发生根本变化。不法分子通过使用文件型病毒Win32.Rmnet.12创建的僵尸网络的两个子网处于Doctor Web公司病毒分析师监控之下,仍继续发挥作用。第一个子网中平均每天有278400台被感染计算机接入控制服务器,第二个子网中平均每天有394000台被感染电脑处于活跃状态。11月,由感染另一个文件型病毒Win32.Sector的工作站组成的僵尸网络数量略有下降,平均每天有约56300台PC处于活跃状态。感染木马程序BackDoor.Flashback.39的Mac OS X操作系统Apple兼容电脑的数量也略有下降:11月底其平均数量为13250台。

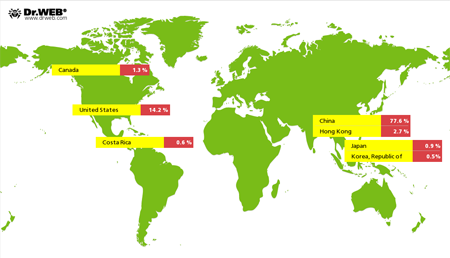

2014年6月,Doctor Web公司曾报告OS Linux木马Linux.BackDoor.Gates.5的传播,该木马的功用是针对各种互联网资源进行大规模DDoS攻击并感染Linux 32位版本产品。11月该木马持续活跃:共记录了遭其攻击的3713个独有IP地址,地理分布如下图所示:

11月其他事件

11月在Dr.Web病毒库中添加了多个威胁Mac OS X操作系统用户的恶意程序记录。月初Doctor Web公司病毒分析师对Mac.BackDoor.Ventir.2木马样本进行了研究,该后门木马不仅能够执行控制服务器的指令,而且还能够记录并向不法分子转发被感染Mac的键盘输入信息,即执行键盘记录器功能。另一个Mac OS X后门木马Mac.BackDoor.Tsunami是在名为Linux.BackDoor.Tsunami的Linux木马Apple版本架构下改编而成的。不法分子使用IRC(Internet Relay Chat)协议对其进行管理。11月份侦测到的另外一个Mac OS X后门木马被命名为Mac.BackDoor.WireLurker.1,该恶意程序的特点是能够跟踪iOS设备连接到被感染Apple兼容电脑的时间并将恶意文件下载到电脑中,其中既有针对越狱设备的文件版本,也有针对保存原出厂配置的设备的文件版本。当iOS设备通过USB端口连接到被感染的计算机时,Mac.BackDoor.WireLurker.1会使用Apple数字证书,在目标智能手机或平板电脑中安装被感染的iOS应用程序,使用的是“enterprise provisioning”机制,利用此机制用人单位能够绕过AppStore官方服务,在员工手机安装应用程序。

不法分子也没有忘记Linux用户:11月Doctor Web公司曾公布危险木马Linux.BackDoor.Fgt.1的传播,此木马能够感染Linux操作系统的各种设备。针对不同的Linux.BackDoor.Fgt.1具有不同版本。该木马的功能是进行DDoS攻击。Linux.BackDoor.Fgt.1扫描带有随机选择IP地址的互联网远程资源,并试图通过穷举搜索登录名和密码使用Telnet协议与其建立连接,进行传播。如果成功建立连接,会向被攻击节点发送下载专门脚本的指令。从互联网上下载并在入侵的系统中启动木马Linux.BackDoor.Fgt.1的可执行文件。值得注意的是,病毒编写者的服务器上存有大量Linux.BackDoor.Fgt.1可执行文件,分别针对各种Linux版本,包括MIPS嵌入式系统和用于SPARC服务器的系统。因此,木马不仅能够感染连接互联网的Linux服务器和工作站,还能够感染诸如路由器等其他设备。关于该恶意程序的更多详情可参见Doctor Web公司网站上发布的新闻。

Windows OS用户也面临遭受各种恶意程序感染的危险,11月大量媒体报道了信息安全专家发现了一种危险木马,此木马Dr.Web反病毒软件侦测为Trojan.Regin。11月已侦测到了该恶意程序的多个变种,其记录已添加到病毒库。

在11月,Doctor Web公司技术人员还对命名为Backdoor.OnionDuku.1的Windows后门木马进行了研究。其特点在于,不法分子利用此木马感染通过TOR网络节点传送的可执行文件。因此,如果流量通过该网络恶意节点,潜在受害者只要使用TOR浏览器,并通过该浏览器从任意资源下载任何可执行文件,就会被感染。

但对Windows用户也有一个好消息:11月Doctor Web公司技术人员结束了相应研究工作,可以为被Trojan.Encoder.398木马加密器一个变种加密的文件进行解密。该加密器能够对不同类型的用户文件进行加密,不法分子通常使用以下电子邮箱地址进行联系:mrcrtools@aol.com、back_files@aol.com、backyourfile@aol.com、vernut2014@qq.com、yourfiles2014@yahoo.com、restorefiles2014@yahoo.fr、filescrypt2014@foxmail.com等。了解Doctor Web公司在抵御木马加密器方面取得的新成就的更多信息,请参阅我们发表的相关介绍。

安卓恶意程序

11月Doctor Web公司技术人员侦测到了不法分子为了对攻击移动设备用户而编写的大量安卓木马,其中很多是用于从受害者账户盗取资金的各类银行木马。

Doctor Web公司在相关新闻中曾介绍过一种此类恶意应用程序:木马Android.BankBot.33.origin。Android.BankBot.33.origin 的危险性在于能够暗中窃取连接移动银行服务的俄罗斯信贷机构客户的资金。该恶意软件能够利用专门的SMS指令将用户的资金偷偷转移到不法分子的账户中,而遭到此类攻击的受害者不会立即发现损失,因为Android.BankBot.33.origin将所有信息和银行发送的验证短信都隐藏起来。此外,该木马还能够在浏览器上下载欺诈网页,使受害者输入相应机密信息,以欺骗的方式获取移动设备用户网上银行账户的机密数据。

具有类似功能的另一个银行木马也被添加到病毒库中,命名为Android.BankBot.34.origin。除了可以从用户账户窃取资金,该恶意程序还能够窃取一些热门应用程序账户的用户名和密码,获取受害者电话号码以及信用卡信息。关于Android.BankBot.34.origin р的更多详情参见Doctor Web公司网站的相关介绍。

|  |

上个月中旬,Doctor Web公司技术人员还侦测到一种能够窃取安卓用户账户资金的多功能木马Android.Wormle.1.origin,并对其进行了研究。Android.Wormle.1.origin 不仅能够窃取受害者资金,还能够根据网络犯罪分子的指令在被感染移动设备上执行其他不法操作,如窃取机密信息、在被感染设备中下载各种程序、从内存卡中删除指定文件等。关于此木马的更多详情参见Doctor Web公司的新闻。

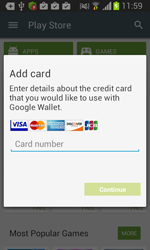

11月巴西用户遭到了银行木马的攻击。进入Google Play目录的恶意程序Android.Banker.127和Android.Banker.128的功能是窃取巴西银行客户认证数据,在启动时这些木马会在被感染移动设备屏幕显示欺诈网页,要求受害者输入访问银行账户的登录名和密码。

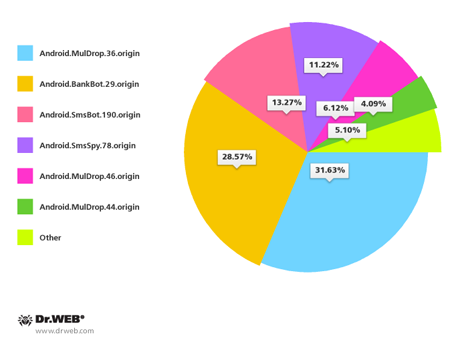

上个月对于安卓设备的韩国用户来说也不平静。在过去的一个月中Doctor Web公司技术人员共记录了100多起传播安卓恶意应用程序的垃圾邮件群发。其中大部分都是用来传播不同版本的银行木马。针对韩国用户最常见的恶意程序有:木马Android.BankBot.29.origin, Android.MulDrop.36.origin, Android.SmsBot.190.origin和Android.SmsSpy.78.origin。

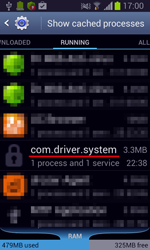

11月不仅侦测到了大量不同的银行木马,还侦测到了许多其他针对Android系统的恶意应用程序。其中一个恶意程序是Doctor Web公司技术人员发现的木马Android.Becu.1.origin。该恶意程序独特之处在于能直接嵌入大量价格较低的安卓移动设备操作系统镜像。Android.Becu.1.origin能够不经用户同意下载、安装并删除软件,还能够拦截特定号码发送的SMS消息。关于该恶意程序的更多详情参见相关介绍。