2014年10月份移动威胁

2014.11.11

木马Android.Selfmite.1.origin是10月份新侦测到的一种安卓威胁,不法分子以非法获利为目的,修改的社交网络Google+官方客户端应用程序来加以传播。此恶意程序具有多种获利机制,首先,在安装到安卓智能手机或平板电脑后该木马会在操作系统主屏幕放置多个快捷方式,根据用户所在地将其转到使用联盟程序和各种广告系统的不同Web网页。用户每次点击这些快捷方式都会给Android.Selfmite.1.origin编写者带来一定收益。其次,木马还能够在移动设备屏幕上显示Google Play在线商店目录中的应用程序,为其做广告。此外,恶意程序能够根据从控制服务器接收到的指令发送SMS消息。SMS包含各种Web网页链接和包括该木马本身在内的应用程序下载链接。Android.Selfmite.1.origin的危险主要在于会向用户电话簿的所有号码无限制发送此类消息,给木马潜在受害者造成重大经济损失,同时使设备在用户没有察觉的情况下成为不法分子传播恶意程序的工具。

|

|

10月侦测到的另一种以非法获利为目的飞恶意安卓程序根据Doctor Web公司分类命名为Android.Dialer.7.origin。该木马属于恶意拨号木马,通过拨打各种收费电话给网络犯罪分子带来收益。在被感染移动设备启动后,Android.Dialer.7.origin会向设置的指定号码拨打电话,还能够根据从控制服务器上获取的指令呼叫其他号码。该木马具有一系列功能,能够最大程度延长恶意活动期限。该拨号木马快捷方式没有图标和签名,启动后会彻底删除,彻底隐藏Android.Dialer.7.origin。该木马还会删除系统日志和呼叫列表中的所有呼叫连接记录。此外,该恶意程序会阻止用户进入操作系统的应用程序管理菜单,阻碍用户将其删除。所以Android.Dialer.7.origin非常危险。该木马更多详情参见Doctor Web公司网站的介绍。

网络犯罪分子为获利而编写的另一安卓威胁是Android.Locker家族的木马上锁器。该恶意程序已添加到Dr.Web Web病毒库,命名为Android.Locker.54.origin,它按照已有模式运行,锁定被感染移动设备屏幕,并要求用户支付解锁。与其他类似威胁不同的是,该勒索木马会向保存在电话簿中的所有号码发送包含该恶意程序下载链接的SMS消息。因此,受害用户不仅会被勒索,还会在不知不觉中传播此威胁,使不法分子得到更多非法获利的机会。

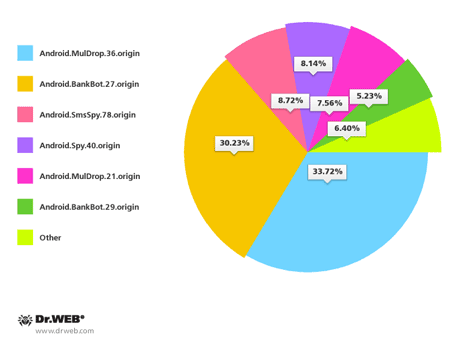

10月份针对韩国用户的网络犯罪分子再次活跃起来。Doctor Web公司技术人员记录到了用于传播各种安卓威胁的170多次垃圾邮件群发。攻击韩国安卓用户最常见的木马为:Android.BankBot.27.origin、Android.MulDrop.36.origin、Android.SmsSpy.78.origin、Android.Spy.40.origin、Android.MulDrop.21.origin和Android.BankBot.29.origin。

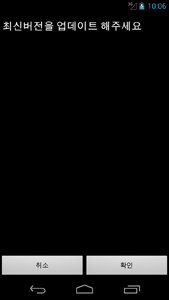

在韩国流行的恶意程序中有一种是被命名为Android.BankBot.29.origin的新银行木马。该安卓威胁用于窃取17家信贷机构的客户机密信息,模仿真正的银行应用程序运行,通过欺骗获取必要数据。和其他许多类似威胁一样,Android.BankBot.29.origin试图获取移动设备管理员权限,增加将其删除难度,但利用的机制则十分少见,该木马会对用户“隐藏”相应系统对话框,使绝大部分潜在受害者不经意间向恶意软件开放管理员授权。

|

|

Doctor Web公司技术人员持续监测新安卓威胁的出现,并在病毒库中添加相应记录,保证为Dr.Web Anti-virus for Android和Dr.Web Anti-virus for Android Light用户提供可靠保护。