病毒活动综述:2014年10月出现的“危险游戏”等病毒事件

2014.11.11

病毒概况

清除工具Dr.Web CureIt!在用户计算机上侦测到的恶意程序的情况与9月份相比基本没有发生变化:侦测到的恶意程序中Trojan.BPlug家族浏览器广告插件和广告应用程序安装器Trojan.Packed.24524仍位居前列。总体来说,10月份和之前一样, Dr.Web CureIt!侦测到的恶意程序中广告木马仍在排行榜前列。

Dr.Web统计服务器显示的数据却有所不同:和之前一样,10月份恶意程序中广告应用程序安装器Trojan.Packed.24524仍位居首位,数量比9月份侦测到的降低了0.15%。出乎意料的是,后门木马BackDoor.Andromeda.404意外闯入排行榜前列,侦测到的数量占10月份出现的恶意程序总数的0.34%。该木马能够在被感染计算机中执行接收到的命令并从不法分子服务器上下载其他危险的应用程序。10月份“流行”木马中的应用程序下载器Trojan.LoadMoney.336会在用户电脑中安装包括不良广告工具的其他程序。侦测到的后门木马BackDoor.IRC.NgrBot.42数量基本没有变化,与9月份相比下降了0.02%。根据Dr.Web统计服务器数据显示,10月份用户计算机中常见的广告木马为Trojan.Zadved.4和Trojan.Triosir.13。

10月份在邮箱流量中侦测到最多的是后门下载器BackDoor.Andromeda.404(2.22%)、银行木马Trojan.PWS.Panda.5676(0.97%)和排行榜首位木马的一个变种BackDoor.Andromeda.519(0.88%)。应该指出,10月份不法分子大量群发垃圾邮件,传播窃取用户密码和其他机密信息的银行木马和恶意程序:除了上述提到的Trojan.PWS.Panda.5676,在电子邮箱消息中还侦测到了Trojan.PWS.Panda.655、Trojan.PWS.Stealer.13025和Trojan.PWS.Stealer.13259,这些木马的数量占10月份邮箱流量中出现的威胁总量的2.04%。

10月份,Doctor Web公司技术人员持续监测的僵尸网络没有发生显著变化。受监控的两个子网的第一个Win32.Rmnet.12子网中平均每天有251500台僵尸电脑接入被感染计算机的控制服务器。第二个子网的日活跃量为379000。由不法分子使用文件病毒Win32.Sector创建的僵尸网络平均每天有57000个节点感染。僵尸木马BackDoor.Flashback.39仍继续发挥作用:10月份平均每天都会侦测到16530台被该木马感染的Mac OS X操作系统Apple兼容电脑接入控制服务器。

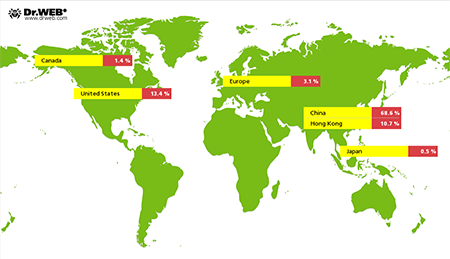

Doctor Web公司之前曾公布了一种针对Linux系统的木马程序正在传播,该木马已被添加到病毒库,命名为Linux.BackDoor.Gates。Doctor Web公司病毒分析师得到数据显示,10月份僵尸木马Linux.BackDoor.Gates仍在运行中,利用此木马组织DDoS攻击的区域分布如下:

针对Steam用户的“危险游戏”

众所周知,目前大多数多人电脑游戏都是可以给游戏开发商带来数百万收入的完全虚拟世界。在这些世界中有自己的传统、法律、行动规则和经济模式,且在经济模式下可以使用真钱购买、交易甚至出售各种游戏物品。2014年9月中旬Doctor Web公司技术人员侦测到了木马Trojan.SteamBurglar.1并对其加以研究。该木马为了再次销售而窃取Steam游戏平台用户的物品,这一平台隶属于Valve公司,用户可利用这一平台从互联网下载游戏应用,激活、更新游戏,并了解游戏世界中的各种新闻。而从网络游戏爱好者身上获利的不法分子并不仅仅利用这一种威胁:10月份Doctor Web公司病毒分析师发现了一种与其功能相似的新木马Trojan.SteamLogger.1,这一木马除了会窃取游戏物品外,还能够记录被感染计算机键盘输入信息并将其传送给不法分子,也就是使用了键盘记录器功能。Dota 2、Counter-Strike: Global Offensive和Team Fortress 2游戏爱好者都深受其害。在被感染计算机上启动后,Trojan.SteamLogger.1会在受攻击电脑屏幕上显示一些游戏物品图像,同时在被感染系统进行恶意活动。

将被感染计算机信息发送给不法分子后,木马会等待Steam平台上的玩家登录,获取用户账号信息(SteamGuard、steam-id、security token),并将这些信息数据发送给不法分子。随后Trojan.SteamLogger.1接收到可转移受害者游戏物品的帐号列表,将收集的所有信息发送到不法分子的的服务器上,然后检查Steam设置中是否启用自动登录,如未启用,就在单独线程中启动键盘记录器,并将其收集到的数据以间隔15秒的频率发送到犯罪分子的服务器。

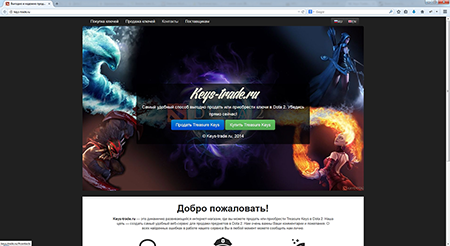

Trojan.SteamLogger.1使用过滤器通过关键词“Mythical”、“Legendary”、“Arcana”、 “Immortal”、“DOTA_WearableType_Treasure_Key”、“Container”、“Supply Crate”搜索珍贵的游戏物品。恶意程序试图窃取最珍贵的游戏物品、宝箱钥匙和宝箱。同时,Trojan.SteamLogger.1会密切监视玩家,看玩家是否想出售自己的虚拟物品,一旦发现,木马就会试图阻止玩家,自动取消对物品的出售。为了出售盗取的Dota 2游戏中的宝箱钥匙,病毒编写者甚至创建了专门的网络商店:

该恶意程序的更多详情参见我们的相关新闻。

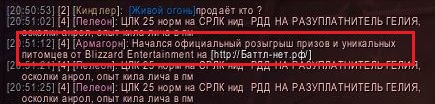

不法分子不仅利用传播恶意程序从电脑游戏爱好者身上大肆获利,还使用很多其他方法。虽然大多数游戏服务器管理部门都明令禁止账号交易,但账号买卖现象仍没有被彻底解决。从游戏服务器上得到账号后,买家不仅想要得到各种“技能”和经验值都达到最大值的人物角色,还想得到游戏装备、盔甲、坐骑(有时是极为罕见的坐骑)、选定角色的整套技能和职业以及其他游戏物品和功能。这些物品和功能越多,账号就最值钱,有时会超过数百美元。

网络犯罪分子使用各种方法欺骗易轻信的玩家:例如,通过向技术支持服务部门提交申请要回已出售的游戏帐号是众所周知的。如果账号已违反规定而被出售,管理部门也只能将其锁定。不法分子还会利用个人信息系统以玩家的名义群发钓鱼链接——如发布“游戏厂商活动”信息,要求在第三方网站用自己的用户名和密码注册,或者对伪装成游戏人物属性包装软件的病毒和木马进行宣传,并加以传播。

网络犯罪分子还会使用其他方法欺骗网络游戏爱好者。您可以通过Doctor Web公司网站上发布的详细新闻了解这些方法。

安卓威胁

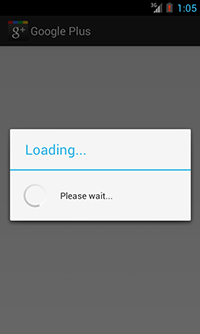

上个月很多安卓恶意程序给移动设备用户带来了威胁。如10月初侦测到的木马Android.Selfmite.1.origin是在被修改的社交网络Google+官方客户端应用程序加以传播,为不法分子获取非法收入。该恶意程序可以在操作系统主屏幕放置多个快捷方式,根据用户的地理分布转到使用联盟程序的不同Web网页。木马还能够在Google Play目录打开这样或那样的应用程序,为其做广告。此外,Android.Selfmite.1.origin能够根据从控制服务器接收到的命令向被感染移动设备电话簿的所有号码发送SMS消息。SMS包含广告网页和不法分子推荐的链接,包括该木马等应用程序的下载链接。

|

|

新的勒索木马也在不断出现。其中一个恶意程序根据Doctor Web公司分类,命名为Android.Locker.54.origin,其基本恶意功能与其他类似威胁相同:安装到移动设备上以后,该程序会在用户观看非法色情资源时发送警告信息并锁定屏幕,要求支付赎金。这一勒索木马的主要特点是能够向所有联系人发送包含下载该恶意应用程序副SMS消息,大大扩展了木马传播规模。

10月份在安卓用户间传播的另外一种安卓威胁为恶意程序Android.Dialer.7.origin,该恶意程序属于恶意拨号木马,目前比较少见。这一木马安装到移动设备后,会不经所有者同意就向网络犯罪分子指定的付费号码拨打电话,从用户账号上扣取一定数额的话费。关于此威胁的更多详情参见相关新闻。

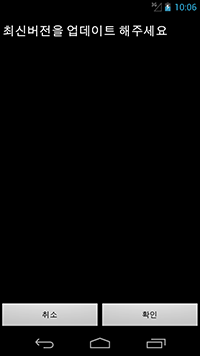

韩国安卓用户仍面临众多威胁:10月份Doctor Web公司技术人员记录了160多起利用垃圾短信传播各种安卓木马的垃圾邮件群发。其中一个威胁是窃取韩国信贷机构客户机密信息的流行银行木马的典型代表,已被添加到病毒库,命名为Android.BankBot.29.origin。和其他类似恶意应用程序一样,Android.BankBot.29.origin 会要求移动设备管理员访问权限,加大删除难度。新木马进程运行与众不同,所有相应系统对话框“隐藏”在恶意程序界面中,使用户不会注意到已为Android.BankBot.29.origin提供了扩展权限。

|

|

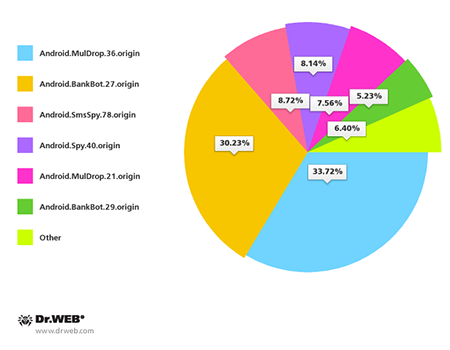

总体来说,上个月针对韩国用户的最常见威胁有:Android.BankBot.27.origin、Android.MulDrop.36.origin、Android.SmsSpy.78.origin、Android.Spy.40.origin、Android.MulDrop.21.origin和Android.BankBot.29.origin。