2014年8月移动威胁

2014. 09. 10

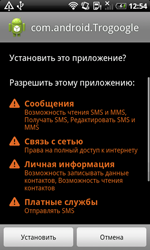

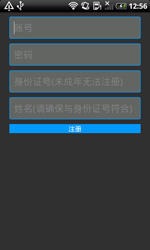

8月初,信息安全技术人员再次监控到一次主要针对中国安卓设备用户的攻击,目的是窃取机密信息和非法群发短信,为此网络犯罪分子传播可迅速实施多个恶意功能的木马程序Android.SmsSend.1404.origin。启动后木马会检查在移动设备中是否安装了另一安卓木马(根据Doctor Web公司分类此木马为Android.SmsBot.146.origin),如果系统中没有这种木马,会假借是重要的软件补充程序要求用户进行安装。

|

|

|

随后,Android.SmsSend.1404.origin为显示需受害用户输入一系列机密信息的窗口,然后将得到的信息转给不法分子。此外,未经移动设备所有人允许,木马会向在手机通讯录中找到的所有联系人发送短信,短信上附有该木马副本的下载链接,从而实现传统的短信蠕虫功能,提高木马传播率。

|

|

利用该恶意程序安装的组件是能够根据不法分子指令完成一定操作的僵尸木马家族的代表。该僵尸木马能够发送各种短信,并拦截被感染设备接收到的短消息。

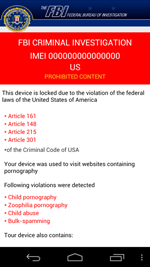

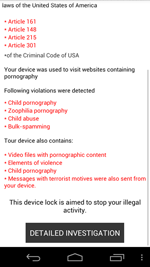

在过去的一个月中记录了多起因Android.Locker家族木马上锁器导致被感染移动设备无法正常运行的新病毒事件。8月份此类威胁值得一提的一个是Doctor Web公司曾经报道过的木马Android.Locker.27.origin。和其它类似的勒索木马一样,不法分子将该恶意软件伪装成反病毒应用程序传播,锁定安卓设备,并索要赎金为其解锁。然而,由于该木马支付验证机制的特点,受害用户可以完全免费地轻松摆脱这一威胁。Android.Locker.27.origin检查输入的支付代码是否由14位数字组成,是否包含特定的数字组合。如果这些条件得到满足,该木马会解锁并启动自我删除程序。

|

|

|

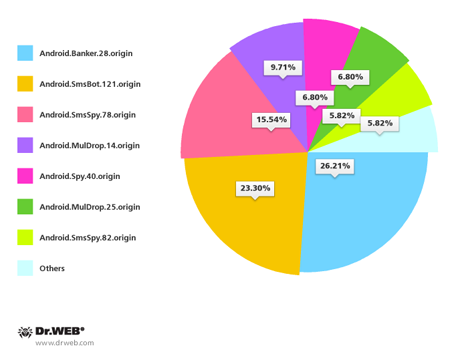

8月份再次记录到了攻击韩国用户的各种安卓木马的传播事件。和以前一样,这些威胁的主要传播方式是网络犯罪分子组织的垃圾短信群发。Doctor Web公司技术人员在这个月记录了100多个类似的垃圾邮件群发,利用群发短信被广泛传播的恶意应用程序有Android.Banker.28.origin (26,21%)、Android.SmsBot.121.origin (23,30%)、Android.SmsSpy.78.origin (15,54%) 和Android.MulDrop.14.origin (9,71%)。

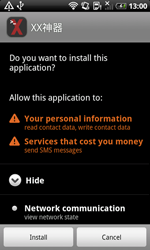

尽管使用垃圾短信传播安卓移动木马早已成为众多网络罪犯的最常见的做法,但将恶意程序发送到用户移动设备的其它方式也不可忽视。例如,上个月,信息安全技术人员记录到了包含危险安卓木马Android.Backdoor.96.origin下载链接的垃圾邮件群发。该恶意程序是伪装成反病毒应用程序传播的后门程序,能够按照不法分子的指令执行各种操作。

|

|

其中,该木马可以窃取各种机密信息,如短信、联系人列表、网页浏览历史,追踪被感染移动设备的GPS定位,自行启动收听环境下的内置麦克风,处理USSD请求,在屏幕上显示各种信息并记录所有通话的音频文件,连同其它数据上传到不法分子的服务器。