2014年7月移动威胁

2014.08.25

网络罪犯的一种非常流行的非法收益方式仍是使用各种银行木马窃取安卓设备移动用户银行信息和获取银行账户的访问权限。类似的威胁在几年前就已出现,但直到最近才开始广泛传播。在全球许多国家都侦测到了利用这些恶意应用程序进行的攻击,但目前最吸引不法分子的区域仍然是韩国。Doctor Web公司技术人员发现,韩国近几个月使用类似安卓威胁的案例明显增加。例如,今年7月份就发现了多个新的此类危险恶意软件,其中以Android.Banker.28.origin最为突出。

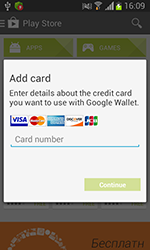

此木马伪装成Google Play应用程序,利用社会工程方法窃取银行机密信息(包括NPKI证书、手机银行服务的帐户名称、电话号码、信用卡号码、所需密码等等),只有当被感染的移动设备启动银行客户端时此木马才会被激活。激活后木马会伪装成合法程序界面,迷惑用户让其输入所有必要信息。恶意程序成功获取信息并发送给网络犯罪分子,用于访问受害用户的银行账户,进行非法转账操作。

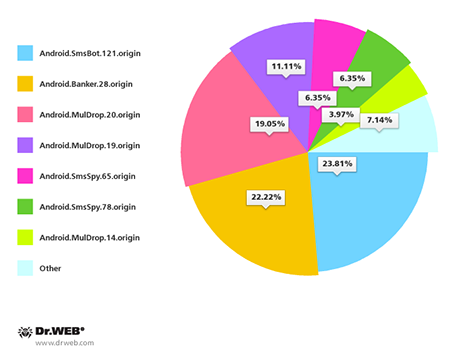

在韩国侦测到的大多数安卓威胁通过包含木马文件下载链接的垃圾短信进行传播。Android.Banker.28.origin也不例外:占7月份侦测到的群发垃圾邮件总数的22.22%。总体来说,上个月Doctor Web公司技术人员侦测到了126例类似的垃圾邮件群发,其中最“流行”的安卓木马分布情况如下:

网络犯罪分子对安卓设备的俄语用户也持续关注:精明的不法分子使用银行木马间谍Android.BankBot.21.origin来窃取这些用户使用的信用卡信息,该木马伪装成Adobe Flash Player播放器进行传播,模仿Google Play付费服务与信用卡绑定的标准程序,等待用户输入相关机密信息,将这些信息连同用户接收到所有短信和其他数据传送给不法分子。此外,木马能够根据网络犯罪分子的指令执行一系列操作,如发送短信。

|

|

今年5月出现的勒索木马能够锁定安卓移动设备,甚至对用户的文件加密,受害者按要求付款后才能对设备解密或者将已破坏的数据恢复到初始状态。此类木马为“移动”网络犯罪分子开辟了另一个非法收入来源,所以在很短的时间内,类似恶意程序的数量显著增加:五月份Doctor Web公司病毒库仅记录有两条此类威胁,而到七月底已添加了54种不同安卓木马上锁器记录。也就是说短短两个月内,这种威胁的数量增加了26倍,即2600%。

恶意程序Android.Locker.19.origin是七月份侦测到的一种勒索木马,此木马在安卓操作系统美国用户中传播。在移动设备启动时,木马程序将其锁定,并显示消息要求支付解锁,Android.Locker.19.origin禁止受害用户在操作系统界面上执行任何操作。值得注意的是,该木马不仅能够锁定装置,还可以加密不同文件,但此功能尚没有被不法分子使用。这一功能很可能在该勒索木马随后的版本中被激活。

|

|

|