2014年3月份移动威胁

2014.04.03

2014年3月13 日Dr.Web for Android(大蜘蛛手机全面保护版)记录到的恶意和不良软件最多,数量达334 212例。数量最少的一天是3月11日,为244 478。平均每天反病毒软件在受保护移动设备上侦测到的威胁数量约为250 000。

Dr.Web for Android在移动设备上侦测到最多的是各种广告软件,这些软件的目的是使用免费安卓应用盈利:其中包括属于Adware.Revmob、Adware.Airpush和Adware.Leadbolt家族的软件。3月份最流行的安卓恶意软件是木马Android.SmsBot.42.origin,该木马主要目的是暗中向付费号码发送短信,排在第二位的是具有类似功能的应用Android.SmsSend.1088.origin。下表所列为3月份Dr.Web反病毒软件在移动设备中侦测到的排行前十的威胁。

| № | 威胁名称 | % |

| 1 | Android.SmsBot.42.origin | 3.24 |

| 2 | Android.SmsSend.1088.origin, Android.SmsSend.458 | 1.80 |

| 3 | Android.SmsSend.315.origin | 1.75 |

| 4 | Android.SmsSend.1123.origin | 1.66 |

| 5 | Android.SmsSend.859.origin | 1.52 |

| 6 | Android.Spy.83.origin | 1.39 |

| 7 | Android.SmsBot.45.origin | 1.33 |

| 8 | Android.SmsSend.466.origin | 1.23 |

| 9 | Android.SmsSend.939.origin | 0.94 |

| 10 | Android.SmsSend.758.origin | 0.91 |

Dr.Web for Android中有一个名为安全审计的特殊组件,用于搜索操作系统中可被不法分子或恶意软件用于攻击安卓设备的各种漏洞。Dr.Web反病毒软件已确认类似漏洞的若干变种。其中一个是Master Key,在安装使用特殊方法构架的apk安装包时安卓安全系统不能正确处理其中包含的重复文件,导致安装含有非签名组件的应用。另外两个漏洞分别被命名为Extra Field和Name Length Field,理论上能够让不法分子在特殊apk安装包中嵌入木马可执行文件,并在安装时成功通过自动检测系统的检查。也就是说,系统无法发现这样的威胁,因此存在设备上出现恶意应用的潜在风险。

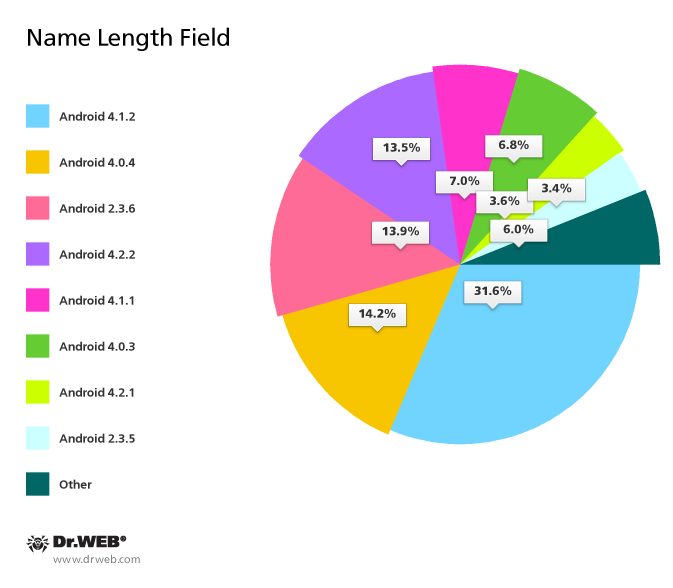

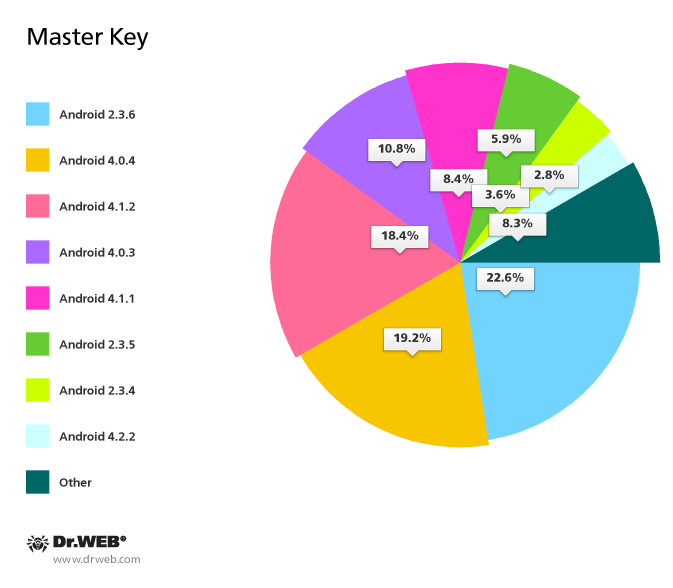

根据2014年3月31日的数据,Dr.Web反病毒软件判定受保护的设备中有80.19%存在漏洞Name Length Field,存在漏洞Extra Field和Master Key的分别为48.56%和46.95%(在一些设备上同时侦测到几种漏洞)。上述漏洞在安卓操作系统不同版本的分布情况见下图。

目前漏洞数量最多的安卓系统版本是4.1.2和4.0.4,而4.1.2版本是用户最广泛的版本之一(27.16% Dr.Web用户使用该版本),而4.0.4在普及性上只排第三(21.14%设备),次于安卓系统2.3.3-2.3.7版本。根据Doctor Web公司手机到统计信息数据,著名的韩国厂商生产的移动设备使用的安卓固件漏洞数量最多。排在第二位的是不太有名的中国公司生产的移动电话和平板电脑,第三和第四分别是常见的台湾品牌和韩国另一著名公司生产的设备。

安卓设备用户在使用操作系统可能违反安全规则也是一种感染源。根据我们收集到的数据,49.74%的Dr.Web反病毒软件用户在操作系统设置中启用了允许从未知来源安装。14.8%的用户在安卓设置中开启了调试模式,这有可能会导致所有保存在设备中的数据被窃。

受Dr.Web保护的移动设备用户中有3.89%使用所谓的root操作系统,具有完全的管理员权限,这为恶意软件入侵智能手机或平板电脑上创造了无限可能。13.3%的用户在设备上安装有所谓的安卓"开发者固件",很多"无名的"中国电子厂商喜欢通过其传播自己的产品。这样的操作系统版本又可能为恶意软件提供更多机会,而用户通常甚至不知道这些威胁的存在。

Doctor Web公司将继续关注和跟踪安卓移动平台的恶意软件传播动态,并及时向用户通告潜在危险。