Trojan.ProSto.1试图“推广”进俄罗斯本国技术

2014.04.01

现在大部分银行卡除了磁条,还内置有可擦写存储芯片,用于保存有关卡片类型、客户账户信息、货币种类等一些信息。而在俄罗斯支付系统Pro100使用的通用智能卡存储中,可以记录更多数据--包括进行远程支付操作的银行应用程序、持卡人身份验证数据(包括数字签名)和用于支付公共交通费用的电子钱包。

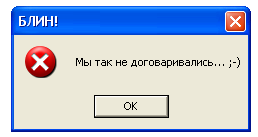

Doctor Web公司的技术人员最近侦测到的木马Trojan.ProSto.1能够感染一些厂商生产的使用32位Microsoft Windows XP、Windows Embdedded和WEPOS (Windows Embedded POSReady)操作系统的ATM机。木马本身并没有进行自我复制的模块,所以到现在还没有弄明白其传播机制。在被感染设备上启动后,恶意软件会检查系统之前是否已经被感染,以防止重复安装。然后Trojan.ProSto.1在操作系统安装文件夹中创建自身副本,命名为taskmgr.exe,并作为系统服务进行注册,之后操作系统被强制重启。在临时文件夹中保存动态数据库文件,实现木马的部分功能。Windows再次启动后,系统中会运行两个taskmgr.exe进程,其中一个是合法的。如尝试卸载恶意进程,木马会在屏幕上显示一个对话框,通知出现错误:

成功安装后,Trojan.ProSto.1会以指定时间间隔查询ATM机状态。如果在银行卡识读设备中侦测到有集成芯片的银行卡后,木马会动态检查IIN值(Issuer identification number),即包含支付系统名称和发卡银行名称编码的数字。如果卡片由国际Visa或MasterCard系统进行处理,而卡片由俄罗斯联邦以外的银行发行,Trojan.ProSto.1会生成删除芯片内容的命令,之后从动态数据库中提取保存在其中的二进制镜像,将其破译并记录在卡片存储中。金卡和白金卡持卡人更容易遭到攻击。镜像中含有俄罗斯国家支付系统Pro100的银行应用,以及其他一些数据。这样,国际标准银行卡持卡人意想不到的成为了俄罗斯国家支付系统用户,包括可以使用组件的银行卡支付在莫斯科公共交通费用和停车费,以及远程支付水电费、物业费,交警罚款和向俄罗斯财政交税。

信息安全专家的观点倾向于此威胁的传播与"网络海盗"这一组织有关,这是一个地下黑客组织,支持俄罗斯发展和普及本国信息技术。自2014年4月1日起我公司用于保护内置系统的反病毒软件Dr.Web ATM Shield已能成功侦测并删除Trojan.ProSto.1。