2014年2月份病毒活动综述

2014.03.04

病毒概况

根据清除工具Dr.Web CureIt!在2014年2月份收集到的数据,与一月份相同,伪装成合法软件安装包传播的广告程序和可疑应用Trojan.Packed.24524仍在电脑威胁中处于首位。和以前一样,广告木马Trojan.LoadMoney.1占第二位,位于第三位的是一款意在显示宣传广告、替换网页内容的恶意软件——Trojan.Triosir.1。该木马利用伴生程序Installmonster与各种应用的一起传播并使用安装程序Amonetize (amonetize.com)进行安装,其主要模块以常用浏览器插件(加载项)形式实现。Doctor Web公司已经在不久前发布了该恶意软件正在传播的新闻。根据清除工具Dr.Web CureIt!的统计数据,2014年2月前20种“流行”木马的排行见下。

| 名称 | 数量 | % |

|---|---|---|

| Trojan.Packed.24524 | 64559 | 6.39 |

| Trojan.LoadMoney.1 | 20624 | 2.04 |

| Trojan.Triosir.1 | 16492 | 1.63 |

| Trojan.Siggen5.64541 | 15476 | 1.53 |

| Trojan.LoadMoney.15 | 15082 | 1.49 |

| Trojan.InstallMonster.51 | 14832 | 1.47 |

| Trojan.BPlug.9 | 13494 | 1.33 |

| Trojan.Packed.24814 | 13135 | 1.30 |

| Trojan.DownLoad3.27814 | 11990 | 1.19 |

| Trojan.InstallMonster.38 | 10119 | 1.00 |

| BackDoor.IRC.NgrBot.42 | 8614 | 0.85 |

| BackDoor.Maxplus.24 | 8320 | 0.82 |

| Trojan.Hosts.6815 | 7831 | 0.77 |

| Trojan.InstallMonster.47 | 7384 | 0.73 |

| Trojan.Triosir.2 | 7305 | 0.72 |

| Trojan.Fraudster.524 | 6839 | 0.68 |

| Trojan.InstallMonster.28 | 6054 | 0.60 |

| Trojan.LoadMoney.76 | 6050 | 0.60 |

| Win32.HLLP.Neshta | 5681 | 0.56 |

| Trojan.StartPage.59964 | 5644 | 0.56 |

僵尸网络

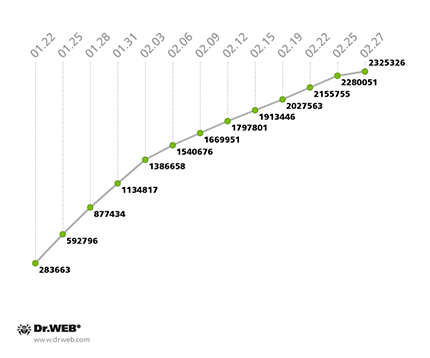

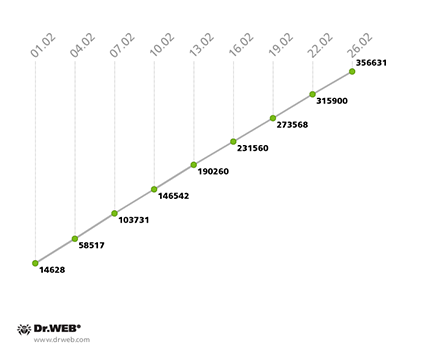

Doctor Web公司技术人员跟踪的由被文件病毒Win32.Rmnet.12感染的Microsoft Windows系统PC构成的僵尸网络还在继续扩大。该病毒能够在无用户参与的情况下自我传播,在感染的设备上实现后门功能并能够盗取机密信息。Win32.Rmnet.12两个子网中的第一个数量增长速度略有下降: 1月份平均每天增加18 000受感染PC,那么在2月份的增加量为14 000。下图中清晰的显示了这一过程。

2014年2月Win32.Rmnet.12僵尸网络中的新僵尸注册动态

(第一个子网)

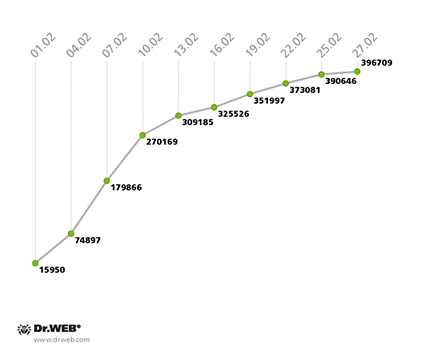

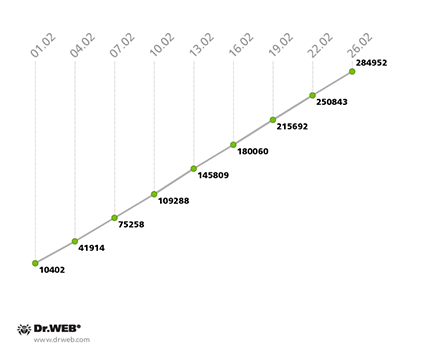

Win32.Rmnet.12第二个子网每天首感染PC的数量也呈下降趋势:一月末该数值平均为12 000,而二月末为10 000。僵尸网络Win32.Rmnet.12第二个子网的数量变化见下表。

2014年2月Win32.Rmnet.12僵尸网络中的新僵尸注册动态

(第二个子网)

Dr.Web反病毒软件侦测到恶意模块Trojan.Rmnet.19的PC数量没有明显的变化:一月末该数量为2633,而一个月后为2523。专门从药店和医药公司使用的药品自动订购系统盗取信息的僵尸网络BackDoor.Dande仍在活动,与一月份最后一周相比,共增加了93台受感染设备,总数已达到1023台PC。

被名为BackDoor.Flashback.39的MaC OS X木马感染的Apple电脑数量略减:一月末该僵尸网络中有28160台MAC机,而根据2月25日的数据,其总数已降至22773。感染BackDoor.Flashback.39数量最多的仍是美国和加拿大。

由被名为Android.Oldboot.1.origin的第一例安卓Bootkit感染的移动设备构成的僵尸网络在逐步扩大。之前Doctor Web公司已在新闻材料中发布了这一威胁正在传播的消息。该恶意软件是将自己的一个组件放置于文件系统启动区域,在启动安卓操作系统时同时启动木马。这样,木马Android.Oldboot的一部分作为普通的安卓应用安装到系统中,然后又作为系统服务运行,连接至不法分子的远程服务器,获得各种命令,尤其是运行、安装或删除某些应用。该威胁入侵移动设备的最有可能的途径是安装不法分子修改过的包含木马修改运行所需固件的软件版本。删除恶意应用并不能产生效果,因为在下次启动设备时,嵌入文件系统的脚本会再次安装, 重新感染文件系统。

根据2月1日至27日统计的独特IMEI号,僵尸网络中现在有近400 000被感染设备。之前是根据在控制服务器注册的IP地址进行的统计。根据2014年1月22日至2月27日统计的IP地址数量增长见下表:

现在除了IP地址数据,Doctor Web公司的技术人员还获得了被感染设备独有IMEI号的统计信息。2014年2月僵尸网络Android.Oldboot增长动态(根据独有IMEI号统计)见下表:

广告木马的肆虐

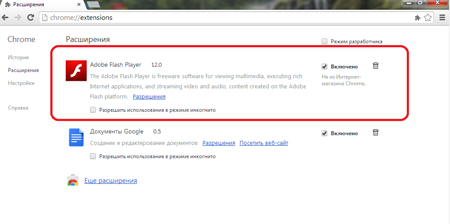

用于更换网页浏览时的广告模块,在浏览器窗口中不断显示广告的恶意软件在二月份广泛传播。月初Doctor Web公司的技术人员将木马Trojan.Admess.1的特征码添加到了病毒数据库中,该木马伪装成Adobe Flash播放器,作为Microsoft Internet Explorer、Mozilla Firefox、Opera 和Google Chrome加载项安装。该木马软件的主要目的是在用户浏览各种网页时替换广告模块(显示新的广告)。Trojan.Admess.1运行原则的详细介绍可参见Doctor Web公司网站发布的相关新闻。

之后病毒分析师很快侦测到另一相似威胁——Trojan.Triosir.1。该木马同样作为浏览器加载项安装到被感染的电脑中,伪装成“有益”应用进行传播。该木马程序的特殊构架可参阅相关新闻。根据Doctor Web公司收集到的统计信息,广告木马Trojan.Admess.1、Trojan.Triosir.1、Trojan.Zadved.1仍然是在用户电脑侦测到的恶意软件中为数最多的几种。

二月份流行的其他威胁

不法分子仍在“关注”Apple电脑的用户:二月份Dr.Web病毒数据库中添加了木马Trojan.CoinThief, 该木马意在盗取Mac OS X设备密码。该恶意软件的主要功能是:监控流量以便从应用程序中盗窃私人数据并获取Bitcoin和Litecoin邮箱加密码。如果被感染的电脑中安装了Bitcoin-Qt支付系统客户端,Trojan.CoinThief会修改该软件,并直接从中盗取私人数据。Doctor Web公司网站新闻已发布了木马Trojan.CoinThief的相关简介。

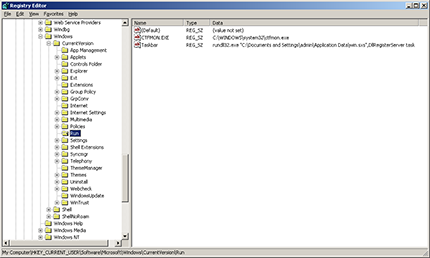

另外一种威胁被命名为Trojan.PWS.OSMP.21,不法分子编写该威胁是专门用于攻击俄罗的斯一个最常用的支付系统终端。Trojan.PWS.OSMP.21以动态数据库的形式传播,利用被感染的闪存驱动器进入终端,将自己复制到Windows系统注册表负责自启动的分支中,命名为Taskbar。

木马在受感染的设备中找到配置文件、日志文件,并收集设备硬盘信息,之后将所有这些数据加密后转发至不法分子的服务器。有关Trojan.PWS.OSMP.21的更详细信息请参阅相关新闻。

还有一个很危险的木马,可归类为RAT(Remote Administration Tool,即远程管理工具),被命名为Trojan.PWS.Papras.4。此木马能够在被感染的电脑上运行若干功能模块:其中一个实现VNC服务器功能,另一个则作为Socks Proxy服务器。还有一个模块能够在用户浏览的网页中嵌入其他内容(Web注入)。补充模块(Grabber)的功能是向不法分子转发用户在常用浏览器中填写的表格内容。总之,Trojan.PWS.Papras.4 能够在被感染的PC上完成近10种不法分子从远程服务器发来的不同命令。该木马的功能详细介绍请参阅Doctor Web公司在网站上发布的相关新闻。

安卓移动平台威胁

二月份发生了很多涉及安卓设备用户的信息安全事件。月初Doctor Web公司的技术人员侦测到若干危险应用,内置于安卓操作系统各种镜像中,暗中发送短信。特别是其中一个木马程序是播放器,在不通知用户的情况下发送包含IMSI验证码的短信,注册中国音乐在线服务。 该软件不仅有不公开的功能,还不控制发送短信的数量,每次启动时都会发送短信,并从用户账户中扣除1元左右的金额。

另外一个功能相似的木马是置于一个修改过的系统应用中,也能够偷偷发送包含移动设备IMEI号信息的短信。两种威胁都已标记为短信木马,并添加至病毒库,分别命名为Android.SmsSend.1081.origin和Android.SmsSend.1067.origin。

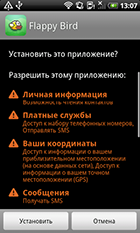

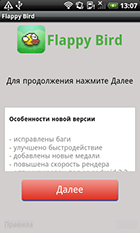

不法分子对开发商不再支持很流行的移动游戏Flappy Bird迅速做出了反应:该游戏从Google Play和App Store应用列表中删除后,网上立即出现很多类似游戏,同时也出现了模仿原游戏的恶意应用,事实上是典型的木马家族Android.SmsSend,能够发送昂贵的短信。

至于在韩国用户之间传播的安卓威胁,情况在一定程序上有所好转:与上个月相比,Doctor Web公司的技术人员记录了90例利用垃圾短信传播的恶意软件,比一月份同一指数下降了36.6%。值得注意的是,不法分子将大部分木马放置在例如Dropbox和Google Drive等云文件存储器中,而之前不法分子更喜欢使用的是自己的网站。

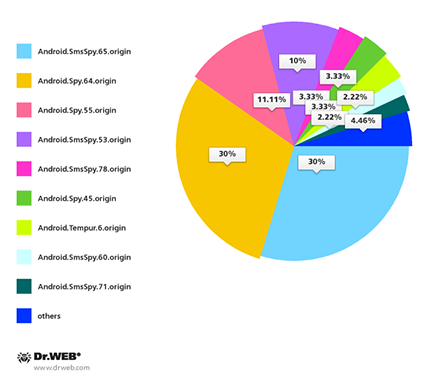

韩国安卓设备用户经常遭遇的木马是Android.SmsSpy.65.origin和Android.Spy.64.origin(各为27例发送包含恶意软件加载链接的短信),以及Android.Spy.55.origin(10例)和Android.SmsSpy.53.origin(9例)。

二月份Doctor Web公司的病毒库还添加了一些商业间谍应用新版本的记录,这些软件显然在移动市场仍然“很受欢迎”。

二月份在邮件流量中侦测到的恶意文件

| 01.02.2014 00:00 - 28.02.2014 17:00 | ||

| 1 | Trojan.Inject2.23 | 0.81% |

| 2 | Trojan.DownLoader9.19947 | 0.68% |

| 3 | Trojan.Oficla.zip | 0.61% |

| 4 | Trojan.DownLoad3.28161 | 0.59% |

| 5 | Trojan.PWS.Panda.4795 | 0.55% |

| 6 | Tool.MailPassView.225 | 0.52% |

| 7 | Trojan.DownLoader9.19850 | 0.52% |

| 8 | Trojan.PWS.Panda.2401 | 0.52% |

| 9 | Exploit.Rtf.35 | 0.50% |

| 10 | Trojan.PWS.Panda.6222 | 0.39% |

| 11 | Trojan.DownLoader9.19834 | 0.37% |

| 12 | Trojan.PWS.Panda.655 | 0.37% |

| 13 | Trojan.PWS.Panda.547 | 0.36% |

| 14 | Trojan.Fraudster.778 | 0.36% |

| 15 | Trojan.PWS.Panda.5676 | 0.36% |

| 16 | BackDoor.Comet.884 | 0.32% |

| 17 | Exploit.Rtf.38 | 0.32% |

| 18 | BackDoor.Andromeda.267 | 0.32% |

| 19 | Trojan.Inject1.37106 | 0.29% |

| 20 | Trojan.Inject1.37071 | 0.28% |

二月份在用户电脑上侦测到的恶意文件

| 01.02.2014 00:00 - 28.02.2014 17:00 | ||

| 1 | Trojan.InstallMonster.51 | 0.59% |

| 2 | Trojan.Packed.24524 | 0.56% |

| 3 | Trojan.LoadMoney.15 | 0.54% |

| 4 | Trojan.Fraudster.524 | 0.47% |

| 5 | Trojan.Hosts.28188 | 0.42% |

| 6 | Trojan.LoadMoney.1 | 0.39% |

| 7 | Trojan.InstallMonster.47 | 0.34% |

| 8 | JS.Redirector.209 | 0.33% |

| 9 | BackDoor.IRC.NgrBot.42 | 0.32% |

| 10 | Trojan.StartPage.59964 | 0.29% |

| 11 | Trojan.Packed.24814 | 0.28% |

| 12 | BackDoor.PHP.Shell.6 | 0.28% |

| 13 | Win32.HLLW.Shadow | 0.26% |

| 14 | Trojan.MulDrop4.25343 | 0.21% |

| 15 | Trojan.Triosir.1 | 0.20% |

| 16 | Win32.HLLW.Autoruner.59834 | 0.20% |

| 17 | Trojan.Fraudster.502 | 0.19% |

| 18 | Trojan.Spambot.11176 | 0.18% |

| 19 | Win32.HLLW.Shadow.based | 0.17% |

| 20 | Trojan.LoadMoney.227 | 0.17% |