Trojan.Skimer.18感染自助取款机

2013.12.16

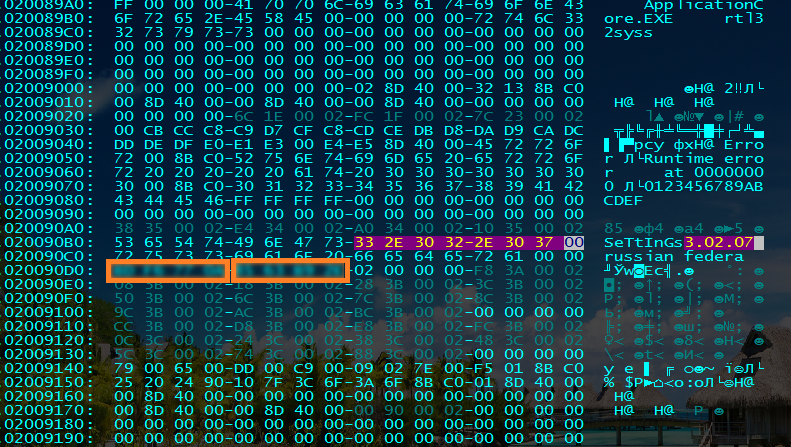

Trojan.Skimer.18并不是第一个能够感染自助取款机软件的后门程序,却是第一个定向攻击设备的此类木马,据公开的统计数据,这种设备在俄分布极广。恶意软件为动态库,从被感染的应用启动,之后选择用于保存被盗交易信息的日志文件名称。

在被感染的自助取款机操作系统中启动后,Trojan.Skimer.18等待用户登录,然后读卡并将信息保存到日志文件Track2(卡中保存的数据,包括卡号(账号),有效期,服务密码和其他重要信息),以及PIN码。值得注意的事,为了保密,银行设备的开发人员使用特殊技术使用户输入的PIN码以加密形式传输给自助取款机,而加密密钥定期从银行服务器进行更新。Trojan.Skimer.18能够绕过这种保护,使用自助取款机自身软件将PIN码解密。

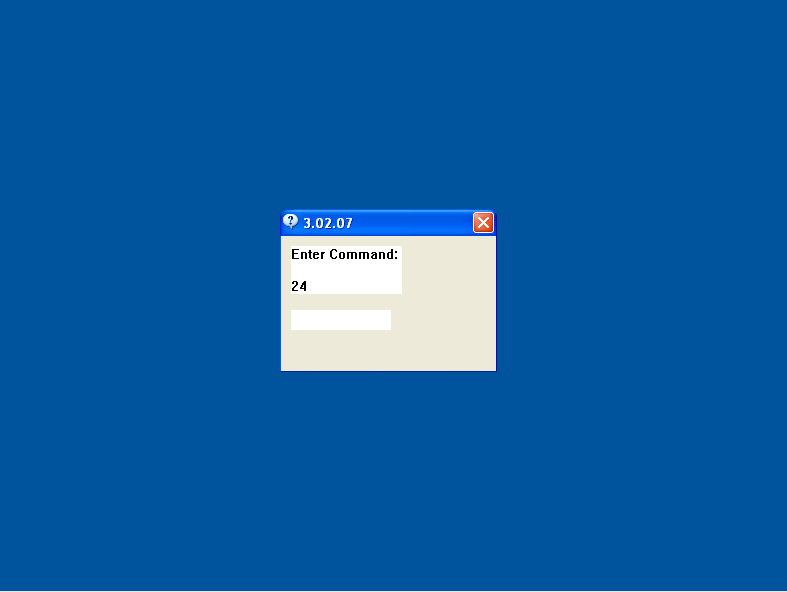

与早期版本的木马-后门程序一样,这一新的恶意软件也是通过专门准备的主卡来控制。自助取款机一旦读取了位于读卡器区域的主卡,屏幕将会出现木马的控制对话框,使用XFS(金融服务扩展)界面与不法分子操作者进行互动。由于自助取款机没有配备全键盘,木马使用XFS界面拦截加密密码键盘操作(EPP, Encrypted PIN Pad),并将其显示于自己的窗口。

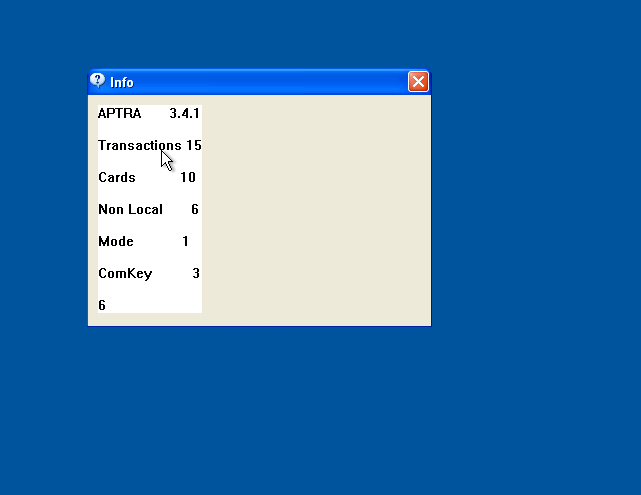

依照不法分子的指令,Trojan.Skimer.18可以:"修复"自助取款机被感染的系统、在屏幕显示被盗数据统计信息、删除日志文件、重启自助取款机、改变自己的运行模式或更新自己的版本(或只更新恶意库)、运行读取主卡芯片的应用。同时,病毒编写者利用银行卡读卡器硬件显示器和在自助取款机屏幕的进程显示器将更新过程图形化。

木马窃取的数据同样按照"操作者"的指令记录到主卡芯片上,记录时日志文件信息会预先进行两次压缩。

新木马与其他感染自助取款机的类似恶意软件相似,因此我们认为,其编写者为同一个人。Trojan.Skimer.18特征码已经添加到病毒库,Dr.Web反病毒软件能够成功侦测并删除这一恶意软件。