2013.08.05

7月份和前几个月一样,技术支持服务部门接到数百个木马加密器各变种受害用户的帮助申请。此外,另有恶意软件Trojan.Winlock的受害者也向Doctor Web公司寻求帮助。同时还侦测到针对移动平台Android的木马程序通过Google Play官方网站传播的事件:据Doctor Web公司的技术人员估计,这些恶意应用软件可能已经感染了10000至25000移动设备用户。

病毒情况

根据清除工具Dr.Web CureIt!收集到的数据,2013年7月排行第一的是Trojan.LoadMoney.1,这是一种加载器,在受害者电脑安装各种广告应用以及通过知名社交门户网站传播的程序。感染实例数量排在第二位的是Trojan.Hosts.6815, 这种木马能够修改被感染计算机的HOST系统文件。当被感染电脑用户试图访问该文件指定的网站时,浏览器会自动重定向到一个不法分子专门设立的恶意网页。本月感染总数排在第三位的是恶意软件Trojan.Mods.2,这种木马在受害者电脑替换用户在浏览器中查看的网页,使用户打开的不是需要的网络资源,而是被重定向到一个骗子网页。骗子网页会要求用户提供手机号码,并回复短信。如果受害者按照骗子网页的要求操作,账户就会被扣除一定金额。根据清除工具Dr.Web CureIt!的统计数据,2013年7月前20种威胁排行见下表:

| 名称 | 数量 | % |

|---|---|---|

| Trojan.LoadMoney.1 | 22921 | 3.05 |

| Trojan.Hosts.6815 | 20641 | 2.74 |

| Trojan.Mods.2 | 16088 | 2.14 |

| Trojan.DownLoader9.19157 | 8624 | 1.15 |

| BackDoor.IRC.NgrBot.42 | 7414 | 0.99 |

| Trojan.Mods.1 | 7197 | 0.96 |

| BackDoor.Andromeda.178 | 6130 | 0.81 |

| Trojan.Hosts.6838 | 5828 | 0.77 |

| Trojan.MayachokMEM.7 | 5741 | 0.76 |

| BackDoor.Maxplus.24 | 5696 | 0.76 |

| Trojan.PWS.Panda.2401 | 5347 | 0.71 |

| Win32.HLLP.Neshta | 5265 | 0.70 |

| BackDoor.Bulknet.963 | 5227 | 0.69 |

| Win32.HLLW.Autoruner1.45469 | 5114 | 0.68 |

| Trojan.MulDrop4.25343 | 4588 | 0.61 |

| Trojan.Packed.24079 | 4174 | 0.55 |

| Win32.HLLW.Autoruner1.40792 | 3653 | 0.49 |

| Win32.HLLW.Gavir.ini | 3434 | 0.46 |

| Win32.Sector.22 | 3369 | 0.45 |

| Trojan.AVKill.31324 | 3307 | 0.44 |

加密器和Winlock

7月份一开始,Doctor Web公司的技术支持服务部门就收到了550个木马加密器受害用户的帮助请求。不法分子创建此类恶意软件只有一个目的——加密用户电脑中的文件,并通过解密获取钱财。加密器能够加密各种类型的文件,包括压缩文件、图像、文件、音频、视频以及其他类型的文件。不法分子解密索要的金额从几十到几千美元不等。

下图为Doctor Web反病毒实验室统计的木马加密器各变种7月份受害用户数量比例。

受木马加密器侵扰的大部分用户(75%)为俄罗斯境内用户,另有一部分(15%)为乌克兰用户。巴西用户中加密器受害者数量也较多;委内瑞拉、爱沙尼亚、美国和欧盟国家的也有个别感染记录。7月份Doctor Web公司技术支持服务部门还收到了5个哥伦比亚用户、5个阿根廷用户以及3个智利用户的类似帮助请求。

7月份请求Doctor Web公司帮助清除恶意软件Trojan.Winlock感染后果的有几百用户,其中79.5%为俄罗斯用户,16%为乌克兰用户,1.67%来自哈萨克斯坦。还有Winlock在瑞典、哥伦比亚、美国、白俄和欧盟国家的传播记录。

僵尸网络

不法分子使用文件病毒Win32.Rmnet.12的组织的僵尸网络数量继续减少:根据2013年7月29日的数据,第一子网中共计有392 538台被感染的电脑(比6月份少了66 654台),而第二子网为532 166台活动僵尸(与上月相比减少了80 969台)。在刚刚过去的30天内,新落入该僵尸网的各有374 605和288 634台被感染计算机。2013年7月僵尸数量变化动态见下图。

被文件病毒Win32.Rmnet.16 感染的计算机组成的僵尸网计算机总数在7月份减少了一半以上:一个月之前该僵尸网平均有4674台活动僵尸计算机,到7月底,被感染计算机的数量降为2059台。同时僵尸网新机增加基本上已经停止——管理服务器平均每天注册的新感染计算机数量不超过10台。

Doctor Web反病毒软件侦测到恶意模块Trojan.Rmnet.19的计算机数量继续下降。7月初这些模块侦测记录数量已经下降到7995,到月底更是下降至4955,每天在此僵尸网中注册的新感染计算机已不超过40台。僵尸网Trojan.Rmnet.19计算机总数变化动态见下列图表。

不法分子使用恶意软件 BackDoor.Bulknet.739建立的僵尸网计算机数量也有明显变化。该应用程序的功能是群发垃圾邮件。2013年7月该僵尸网每天平均大约有2500台被感染计算机处于活动状态,同时每天会有500到800台新感染的计算机连接到BackDoor.Bulknet.739管理服务器。僵尸网中被BackDoor.Bulknet.739感染的工作站注册动态如下:

感染木马BackDoor.Dande的电脑总数在过去的30天内几乎没有什么变化:六月底为1209台,7月28日数据为1056台。该恶意软件为窃取俄罗斯制药公司信息而编写。不法分子主要是对各制药企业和药店向医药制剂供应商订货的客户端应用软件“电子订购系统”感兴趣。

由Mac OS X操作系统Apple兼容电脑组成的僵尸网BackDoor.Flashback.39在继续活动。每天大约有40 000被感染的Mac 机连接到该僵尸网的管理服务器。该僵尸网动态见下图。

这些数字表明,僵尸网BackDoor.Flashback.39 几乎没有什么增长,然而也没有数量急剧减少的趋势,主要原因是Mac OS X用户的疏忽大意。

移动设备威胁

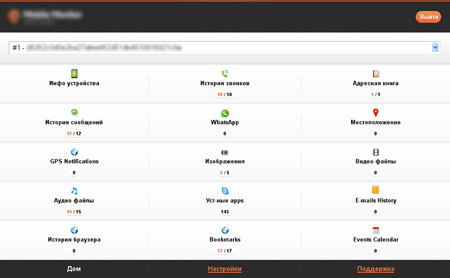

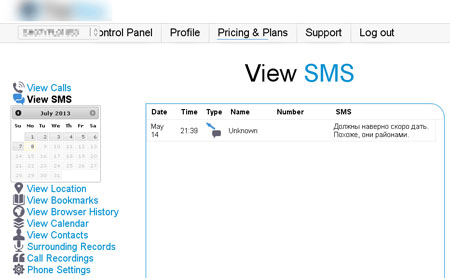

Dr.Web病毒库添加各种移动设备商业间谍应用程序记录的频率再一次证明,在现代高科技市场,此类系统颇有“人气”。上个月Doctor Web公司的技术人员侦测到大量已知间谍软件的新变种,如Android.MobileSpy和Program.Mobimon,以及新的恶意软件家族Program.Topspy和Program.Tracer。这些有着不同配置的应用程序以及其他类似应用程序可以跟踪移动设备用户的各种操作,大多数情况下同时具有针对不同移动平台的不同版本,包括Android、BlackBerry和Symbian OS。

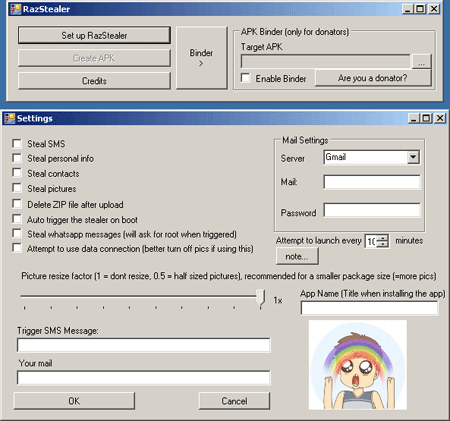

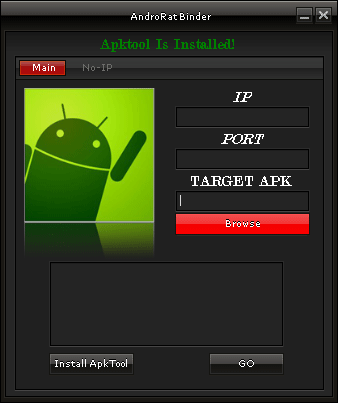

与此同时,随着各种可以合法使用也可用于违法目的的商业监控软件数量不断增加,获取移动设备用户机密信息,纯粹为网络犯罪服务的应用软件数量的增长趋势变得更加明显。一个能够将木马功能嵌入到任意Android应用程序或游戏的专门软件的出现就是这种趋势的有力证明。7月份Doctor Web公司的技术人员就侦测到两个此类“产品”:Tool.Androrat和Tool.Raziel。第一个工具运行时利用程序开放源代码远程访问并控制AndroRat,这类工具于2012年被Dr.Web反病毒软件成功侦测,命名为Program.Androrat.1.origin。第二种工具的编写者使用期独立开发木马间谍,这种间谍软件可内置在Android应用程序中或编译成一个独立APK包。这种恶意软件已添加到Dr.Web病毒库,命名为Android.Raziel.1.origin。

这类工具的特点是易于使用,让不太会编程的人也能创建Android木马应用软件。近期内类似工具的数量完全有可能会继续增加。

夏季的第二个月份对于移动操作系统Android而言并不平静,陆续有漏洞被发现,包括一个被命名为Master Key的漏洞。这个漏洞涉及安装特殊形式的APK包时Android系统的安全,因为不能正确处理包含在APK包中的名称重复文件,导致包含未签名组件的应用程序能够安装到设备。我公司病毒分析师及时作出反应,使Dr.Web for Android能够成功侦测利用该漏洞的应用程序:无论是有目的的利用该漏洞的程序,还是因为不可预见的技术故障,相应的软件都会被确认为Exploit.APKDuplicateName。

漏洞Master Key信息公开后不到一个月的时间,已经侦测到第一个利用该程序错误的木马。恶意软件被命名为Android.Nimefas.1.origin,并添加到Dr.Web病毒库中,该恶意软件是在一个提供Android应用的中国门户网站被发现。此木马能够群发短信,拦截收到的信息,并将用户机密信息,特别是电话号码以及号码簿信息发送至远程服务器。该威胁相关详细信息请参阅公司网站新闻。

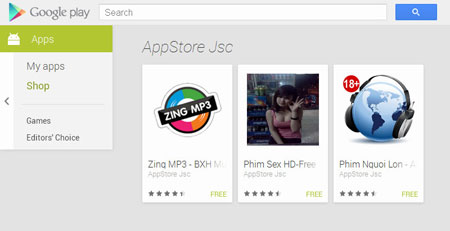

Google Play列表中出现的威胁也没有躲过侦测。Doctor Web公司的技术人员7月底侦测到一系列在运行过程中能够在用户移动设备安装木马家族 Android.SmsSend的恶意软件。

这再次证明,Google列表目前的仍然不够安全,用户应小心对待其中的很多应用程序。有关的详细信息请参阅我公司网站发布的相关信息。

7月份在邮件流量中侦测到的恶意文件

| 01.07.2013 00:00 - 30.07.2013 14:00 | ||

| 1 | Trojan.PWS.Panda.4379 | 1.02% |

| 2 | Trojan.PWS.PandaENT.4379 | 0.71% |

| 3 | Trojan.Packed.196 | 0.71% |

| 4 | Trojan.Inject2.23 | 0.58% |

| 5 | Trojan.Packed.24465 | 0.48% |

| 6 | Trojan.PWS.Panda.547 | 0.47% |

| 7 | BackDoor.Tishop.55 | 0.40% |

| 8 | Win32.HLLM.MyDoom.54464 | 0.38% |

| 9 | Trojan.PWS.Panda.655 | 0.36% |

| 10 | Trojan.Packed.24450 | 0.35% |

| 11 | Win32.HLLM.MyDoom.33808 | 0.31% |

| 12 | Trojan.PWS.Stealer.3128 | 0.29% |

| 13 | Trojan.Proxy.24953 | 0.28% |

| 14 | Trojan.MulDrop4.35808 | 0.25% |

| 15 | BackDoor.Comet.152 | 0.21% |

| 16 | VBS.Rmnet.2 | 0.20% |

| 17 | Trojan.Inor | 0.17% |

| 18 | SCRIPT.Virus | 0.17% |

| 19 | Trojan.DownLoader1.64229 | 0.17% |

| 20 | Trojan.VbCrypt.8 | 0.16% |

7月份在用户计算机上侦测到的恶意文件

| 01.07.2013 00:00 - 30.07.2013 14:00 | ||

| 1 | SCRIPT.Virus | 0.96% |

| 2 | Exploit.SWF.254 | 0.73% |

| 3 | Trojan.LoadMoney.1 | 0.72% |

| 4 | Adware.InstallCore.122 | 0.68% |

| 5 | Adware.Downware.915 | 0.55% |

| 6 | Adware.Downware.179 | 0.52% |

| 7 | Tool.Unwanted.JS.SMSFraud.26 | 0.51% |

| 8 | Adware.Downware.1284 | 0.49% |

| 9 | Adware.InstallCore.114 | 0.47% |

| 10 | JS.IFrame.453 | 0.41% |

| 11 | Adware.Toolbar.202 | 0.37% |

| 12 | Adware.InstallCore.115 | 0.34% |

| 13 | Adware.Downware.1132 | 0.34% |

| 14 | Tool.Skymonk.11 | 0.34% |

| 15 | Adware.InstallCore.101 | 0.34% |

| 16 | Tool.Unwanted.JS.SMSFraud.29 | 0.31% |

| 17 | Win32.HLLW.Shadow | 0.31% |

| 18 | Adware.Webalta.11 | 0.31% |

| 19 | Adware.Downware.1317 | 0.30% |

| 20 | Exploit.BlackHole.183 | 0.30% |