Doctor Web:2021年1月移动设备病毒活动综述

2021.02.24

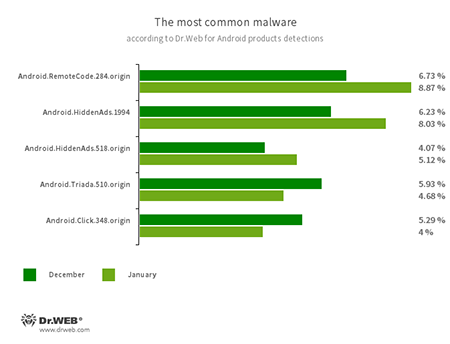

与去年12月相比,1月份在用户安卓设备侦测到的威胁减少11.32%。侦测到的恶意应用数量减少11.3%,广告程序减少15.93%,而不良软件和风险程序则分别增加11.66%和7.26%。统计数据显示,最常见的威胁是显示广告的木马和加载其他软件并能执行任意代码的恶意应用。

1月份我公司技术人员在Google Play目录侦测到多个威胁。,其中有Adware.NewDich为家族广告模块的众多变种,内置于安卓软件中进行传播。加载诈骗网站的木马家族Android.FakeApp也出现了新的木马,Android.Joker家族也新添了多个恶意应用,为用户订购收费服务。

此外,安卓设备用户再次遭受银行木马的攻击。其中一个木马是在Google Play目录上架的假冒网银应用,其他木马则是通过不法分子建立的恶意网站进行传播。

1月份主要移动安全事件:

- 在安卓设备侦测到的威胁总数减少

- 在Google Play目录出现大量恶意软件和不良软件

本月威胁

1月初我公司技术人员在Google Play目录的应用中侦测到内置其中的广告模块,属于Adware.NewDich家族,这些模块按照控制服务器的指令在浏览器加载各种网页,其中有正常的网络资源,也有广告网站或钓鱼诈骗网站。这些网页是在用户并没有使用含有Adware.NewDich的应用时进行加载,因此用户很难判断出自己的安卓设备出现异常的原因。

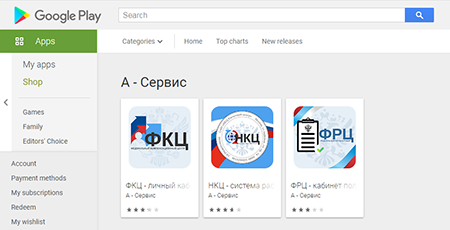

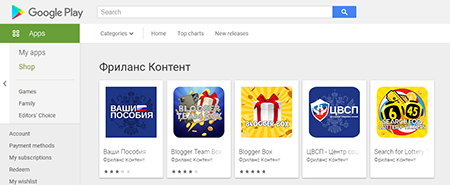

内置有此家族广告模块的应用实例:

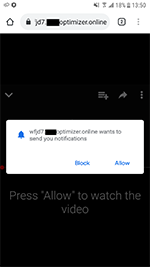

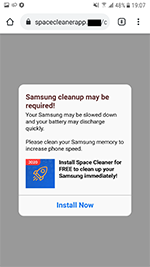

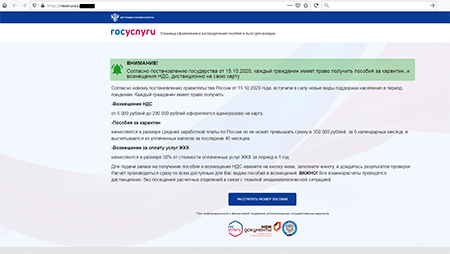

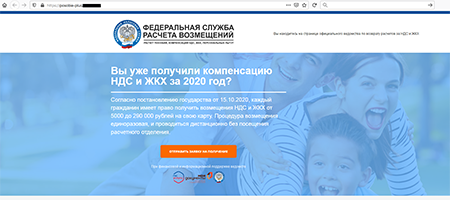

加载的网站实例:

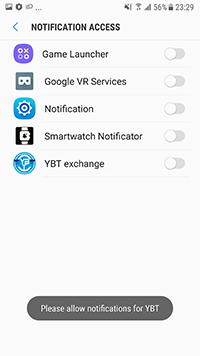

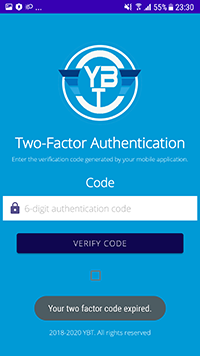

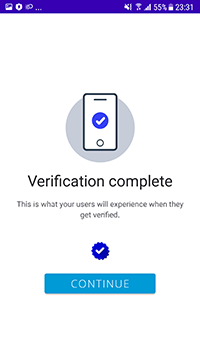

Adware.NewDich模块加载的网络资源中很多是联盟服务和广告服务页面,将用户定向到在Google Play上架的各中软件类别。其中一个的名称为YBT Exchange,冒称是用于进行电子货币交易。而我公司技术人员的分析证明这实际上是一个银行木马,将其命名为Android.Banker.3684。其功能是在获取相应的系统权限后拦截用户名、密码、一次性验证码以及通知内容。在我们就此联系Google公司后这一木马被下架。

而我们的技术人员在至少21款软件中侦测到这种模块的多个变种。研究显示,这些软件的版权人很有可能与Adware.NewDich的编写有着直接的联系 。在这一公告平台引起了信息安全专业人士的注意后,平台管理员惶恐之下开始发布应用更新版本,这些版本或者是试图不被反病毒软件侦测,或者是去除了其中的广告模块。其中有一款软件确实被下架,但这并不意味着不法分子会停止发布新的内置Adware.NewDich的软件,而实际上我公司技术人员已经多次发现这种情况。

内置Adware.NewDich模块的软件列表:

| 软件包名称 | 是否含有Adware.NewDich | 是否在Google Play下架 |

|---|---|---|

| com.qrcodescanner.barcodescanner | 最新版本包含1.75 | 已下架 |

| com.speak.better.correctspelling | 新版本包含679.0 | 未下架 |

| com.correct.spelling.learn.english | 新版本包含50.0 | 未下架 |

| com.bluetooth.autoconnect.anybtdevices | 新版本包含2.5 | 未下架 |

| com.bluetooth.share.app | 新版本包含1.8 | 未下架 |

| org.strong.booster.cleaner.fixer | 新版本不包含5.9 | 未下架 |

| com.smartwatch.bluetooth.sync.notifications | 新版本不包含85.0 | 未下架 |

| com.blogspot.bidatop.nigeriacurrentaffairs2018 | 新版本包含3.2 | 未下架 |

| com.theantivirus.cleanerandbooster | 新版本不包含9.3 | 未下架 |

| com.clean.booster.optimizer | 新版本不包含9.1 | 未下架 |

| flashlight.free.light.bright.torch | 新版本不包含66.0 | 未下架 |

| com.meow.animal.translator | 新版本不包含1.9 | 未下架 |

| com.gogamegone.superfileexplorer | 新版本不包含2.0 | 未下架 |

| com.super.battery.full.alarm | 新版本不包含2.2 | 未下架 |

| com.apps.best.notepad.writing | 新版本不包含7.7 | 未下架 |

| ksmart.watch.connecting | 新版本不包含32.0 | 未下架 |

| com.average.heart.rate | 新版本不包含7.0 | 未下架 |

| com.apps.best.alam.clocks | 新版本不包含4.7 | 未下架 |

| com.booster.game.accelerator.top | 新版本不包含2.1 | 未下架 |

| org.booster.accelerator.optimizer.colorful | 新版本不包含61.0 | 未下架 |

| com.color.game.booster | 新版本不包含2.1 | 未下架 |

Adware.NewDich模块特征:

- 内置于功能完整的应用,避免引起用户怀疑;

- 在相应软件启动后模块会有一个潜伏期(可达几天的时间);

- 在用户并没有使用含有模块的应用时加载广告网页;

- 不法分子在跟踪反病毒软件对模块的侦测能力,并会迅速进行更改并发布新版,妨碍反病毒软件对模块进行侦测。

Dr.Web for Android保护产品统计信息

最常见的恶意软件

- Android.RemoteCode.284.origin

- 用于加载和执行任意代码的恶意应用。不同变种能够加载不同的网站,打开链接、点击广告横幅,为用户订购收费服务,还可执行其他操作。

- Android.HiddenAds.1994

- Android.HiddenAds.518.origin

- 用于不断显示广告的木马,假冒热门应用,通过其他恶意软件传播,某些情况下这些恶意软件会将其暗中安装到设备的系统目录。

- Android.Triada.510.origin

- 可执行各种恶意功能的多功能木马。属于能够入侵所有正在运行中的程序的木马。此类木马家族的变种有时会出现在安卓设备固件中,也就是不法分子在设备生产阶段将其植入设备。

- Android.Click.348.origin

- 自动加载网站的恶意应用,加载后点击广告横幅和链接。有可能冒充正常软件迷惑用户,借机传播。

最常见的不良软件

- Program.FreeAndroidSpy.1.origin

- Program.NeoSpy.1.origin

- Program.Mrecorder.1.origin

- Program.Reptilicus.7.origin

- 监视安卓设备用户,不法分子利用这些软件进行网络犯罪。能够获取设备位置、收集短信和在社交平台的通讯,复制文件、照片和视频,还能进行监听等其他活动。

- Program.FakeAntiVirus.2.origin

- 监视安卓设备用户,不法分子利用这些软件进行网络犯罪。能够获取设备位置、收集短信和在社交平台的通讯,复制文件、照片和视频,还能进行监听等其他活动。

- Program.CreditSpy.2

- 侦测根据用户信息确定金融机构排行榜的软件模块。此类应用的功能是将对象信息、通讯簿联系人信息、通话记录等信息传至远程服务器。

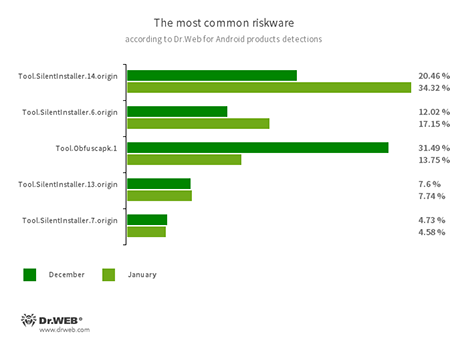

最常见的风险程序

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- 风险平台,允许不安装就启动apk文件。 这些程序能够建立不依赖操作系统的虚拟执行环境。

- Tool.Obfuscapk.1

- 受专门混淆工具Obfuscapk保护的应用,这一工具用于自动更改和混淆安卓应用的源代码,可以反植入。不法分子则可以利用这种工具增加反病毒软件侦测恶意软件或其他威胁软件的难度。

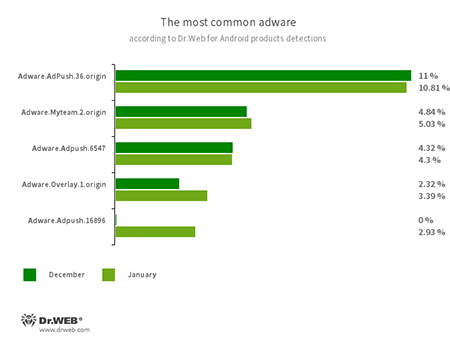

最常见的广告模块

内置于安卓应用的广告模块,用于在移动设备不断显示广告。不同家族和不同变种有不同的功能,包括全屏显示广告、阻止其他应用窗口的显示、弹出各种通知、创建快捷方式和加载网站等等。

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16896

- Adware.Myteam.2.origin

- Adware.Overlay.1.origin

Google Play中的威胁

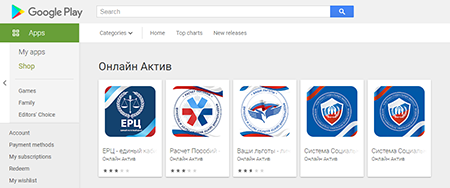

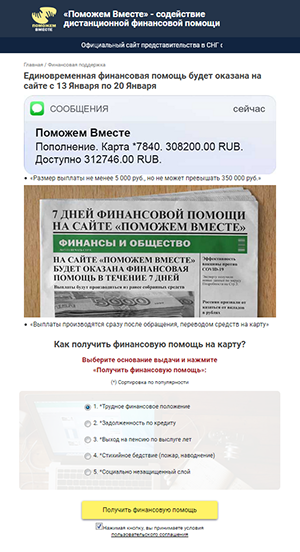

Google Play中的威胁Adware.NewDichAdware.NewDich 模块的应用,1月份我公司的技术人员在Google Play还侦测到多个新木马,是Android.FakeApp木马家族的新成员,这些木马欺骗用户可以通过软件获得政府疫情期间发放的补助、退税等资助。其中也有一些变种则谎称可以查询彩票中奖信息以及获取网红发放的奖品。

与之前侦测到的类似木马一样,新版木马会加载诈骗网站,欺骗访问者可以获得国家补助,而获得补助需输入个人信息,支付律师费、手续费或转账费。当然受害人是一无所得,而不法分子则骗取了钱财和个人信息。

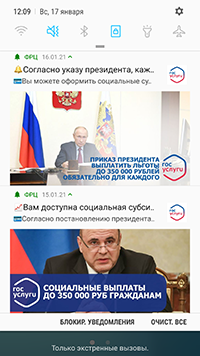

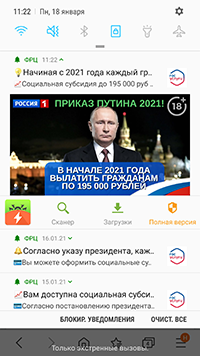

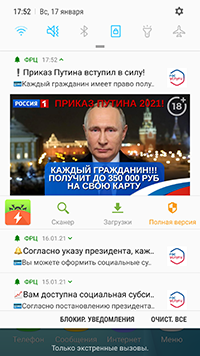

这类恶意软件的某些变种会定期显示可以获得各种补助的通知。不法分子利用这种方式来吸引注意,诱使更多用户打开诈骗网站。

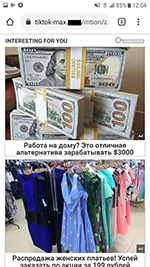

Android.FakeApp木马加载的各种网站实例:

这些恶意应用推送的各种诈骗通知实例:

此外还珍藏带属于Android.Joker家族的新的多功能木马,分别命名为Android.Joker.496、Android.Joker.534和Android.Joker.535。这些木马冒充各种软件,包括翻译软件和gif动画多媒体编辑器,而实际功能是加载并执行任意代码,拦截短信,为用户订购收费服务。

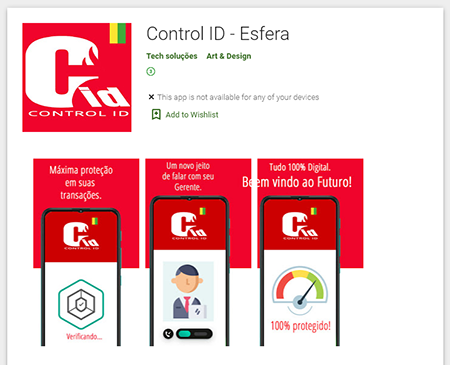

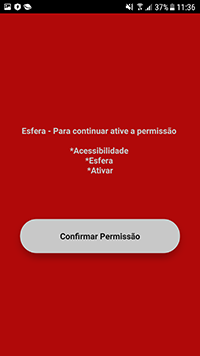

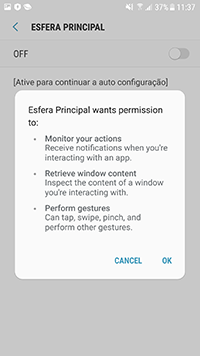

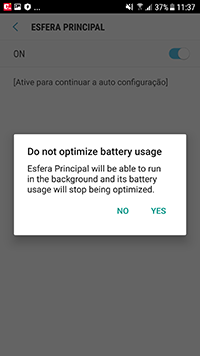

另外一个添加到Dr.Web病毒库的安全威胁时新木马Android.Banker.3679,假冒Santander银行的Esfera奖励计划软件,针对的时巴西用户。Android.Banker.3679主要功能时钓鱼和窃取机密信息,目标是网银软件Santander Empresas。

安装启动后木马会谎称继续使用应用需提供对安卓系统专门功能的权限,而实际上是为了自动执行恶意功能。在受害人打开权限后,银行木马就获得了设备的控制权,会自行点击菜单选项、读取应用窗口信息等等。

银行木马

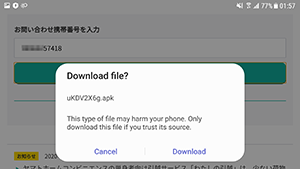

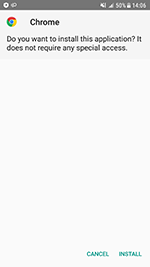

除了在 Google Play中侦测到的银行木马,威胁安卓设备用户的还有通过恶意网站传播的银行木马。上个月我公司技术人员就再次侦测到对日本用户的进攻,使用的是多个木马家族的恶意应用,包括Android.BankBot.3954、Android.SmsSpy.833.origin、Android.SmsSpy.10809、Android.Spy.679.origin等等。这些恶意应用谎称是Chrome 浏览器更新、Play Маркет软件和其他正常软件,在用户访问假冒的快递和邮政服务网站时欺骗用户进行加载。

我们建议用户安装Dr.Web安卓保护产品来保护安卓设备,抵御恶意程序和不良程序。

Your Android needs protection.

Use Dr.Web

- The first Russian anti-virus for Android

- Over 140 million downloads—just from Google Play

- Available free of charge for users of Dr.Web home products