Doctor Web:2020年移动设备病毒活动综述

2020.12.29

2020年安卓操作系统遭受的恶意程序和不良程序中最多的是不法分子用于牟利的各种木马,包括下载和运行任意代码的恶意应用,还能暗中加载和暗中软件。不法分子还大量传播各种广告木马和恶意点击器,可加载网站并自动打开链接。

给用户构成严重威胁的还有让不法分子获得被感染设备远程控制权的后门软件, 以及将用户设备变成重新定向流量的代理服务器的木马。

网络间谍问题依然存在。在过去的一年里出现了很多用于安卓设备的软件,有跟踪、控制设备的功能。这其中不少应用本身不是恶意软件,但可能在用户自己不知情的情况下被利用,因此属风险软件。

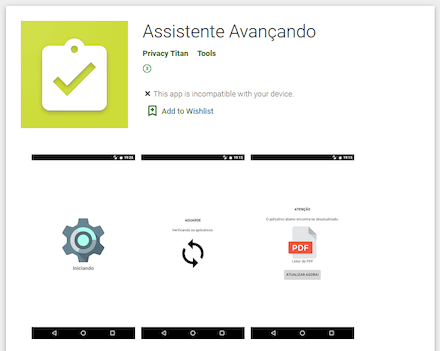

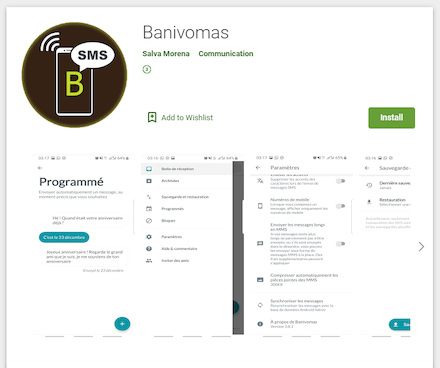

Google Play作为Android操作系统软件和数字内容的官方商店,也没有避免新的安全威胁出现其中。虽然这一应用商店被认为是安卓应用和游戏最可靠的来源,但不法分子仍旧能够将恶意软件和不良应用加入其中。Doctor Web公司技术人员在Google Play 侦测到的威胁中有各种广告木马、诈骗应用和给用户订购付费服务和加载补充组件的恶意软件。通过Google Play传播的还有银行木马和嵌有不良广告模块的软件。

2020 年不法分子大肆借用疫情名目传播各种恶意软件,包括银行名目、加密木马、木马间谍、诈骗软件等等安全威胁。

2020年主要趋势

- 新威胁出现在Google Play

- 不法分子利用各种打包器和工具来保护他们的恶意软件和不良软件

- 出现能够利用各种手段隐匿器器恶意功能的新木马

- 在移动设备侦测到的威胁中最多的是广告木马和各种软件加载器

2020年重大事件

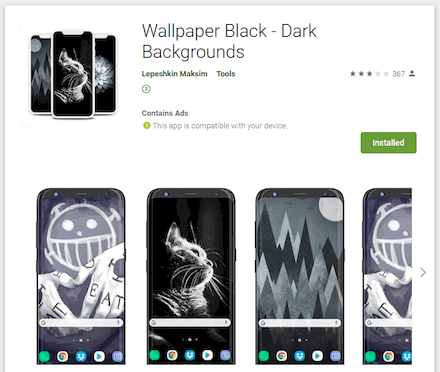

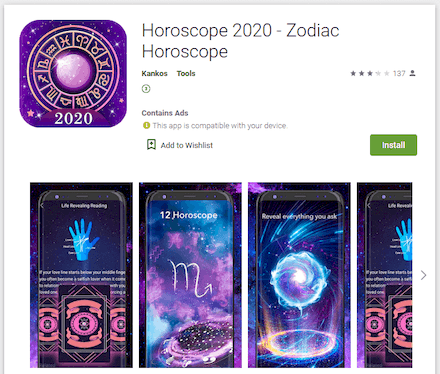

3月份我公司技术人员在Google Play目录侦测到危险的多功能新木马Android.Circle.1, 假冒图片收集器、星象预测软件、游戏、工具和其他正常应用进行传播。加载到安卓设备后接收来自控制服务器的指令并执行BeanShell脚本。这种木马会根据不法分子的指令显示广告、加载各种网页,并在网页进行用户操作仿真,点击广告横幅和链接。

之后我公司技术人员陆续侦测到多个和Android.Circle.1同属一个家族的类似的恶意应用。

5月份我公司侦测到Android.FakeApp.176木马新版本变种的传播。这些木马伪造为知名软件或游戏,新版本则伪造成Valorant游戏手机版,并在YouTube打出广告。

实际上Android.FakeApp.176唯一的功能是安装和启动其他游戏、应用,或者进行银行调查,不法分子利用这个木马通过各种同盟程序牟利。 Android.FakeApp.176木马要求潜在的受害者在同盟游戏网站完成一些任务,谎称这样才能获得游戏的完整访问权限,任务包括安装和启动其他游戏。用户每完成一项任务,不法分子都会获得资金奖励,而受骗的用户当然是一无所获。

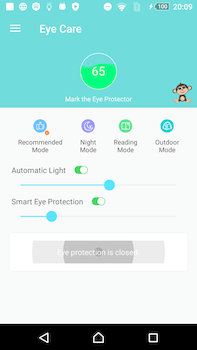

11月我公司病毒分析人员中发现木马Android.Mixi.44.origin。新木马植入于保护安卓设备用户视力的应用中,除了该应用本身的功能外,木马另有其他隐藏的功能。Android.Mixi.44.origin加载网页后覆盖其他应用窗口和操作系统界面。此外,木马会检查用户是否经安装某些应用,木马会将这些软件数据包名称连同不法分子参与同盟推广的识别码发送给分析服务中心,通过这种方式让不法分子依靠与其无关的软件推广结果牟利。

在过去的12月里我公司病毒分析人员在Google Play发现了许多威胁。其中有广告木马Android.HiddenAds,覆盖其他应用窗口显示横幅;还有多功能木马Android.Joker, 其功能是在安卓设备用户不知情的情况下为其认购收费服务,加载并执行任意代码,还能够加载其他恶意软件和不良应用。

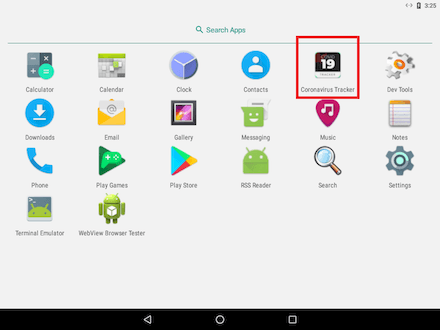

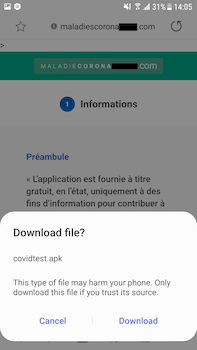

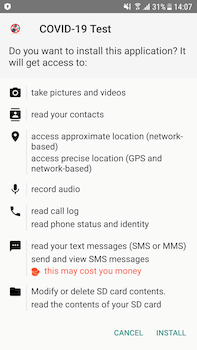

2020年不法分子一直在利用SARS-CoV-2疫情传播假冒各种正常应用的安卓恶意软件。

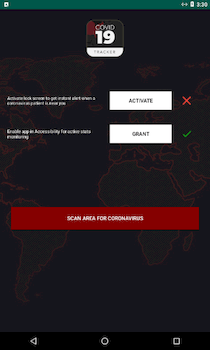

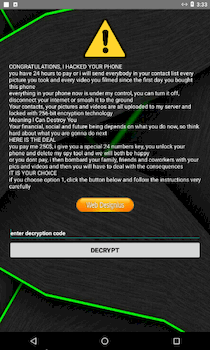

例如,3月份用户受到勒索木马Android.Locker.7145的攻击 。木马假冒可以查看病毒感染统计信息的应用,但实际上是将安卓设备上保存的文件加密,然后勒索用户支付$250来为文件解密。

5月份发现间谍木马Android.Spy.660.origin ,其主要受害者是乌兹别克斯坦用户。与Android.Locker.7145不同,这种木马隐藏在确实通过感染人数统计信息的软件之中。但Android.Spy.660.origin同时收集用户信息并向远程服务器上传短信、通话记录、通讯录。

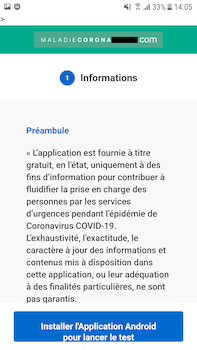

另一“新冠”间谍木马Android.Spy.772.origin 进攻的主要是法语用户。不法分子借助假冒法国疫情信息在线服务 的诈骗网站传播 Android.Spy.772.origin ,谎称是可以判别是否出现感染症状的应用。

但木马在下载到设备后只是加载了真正的信息网站,之后便按时跟踪受害人的操作,将各种机密信息发送给不法分子,包括短信、通话记录、通讯录,此外,木马可进行监听,利用设备麦克风录音,并可摄影、录像。

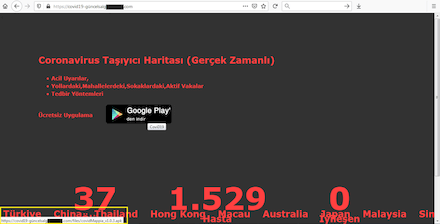

借用“新冠”名目传播的还有大量银行木马。其中之一Android.BankBot.2550是名为Anubis 的多功能安卓银行木马的又一变种。我们的技术人员发现病毒编写者使用像Twitter这样的社交网络来传播木马。网络犯罪分子向潜在的受害者推荐打开他们建立的网站或加载可以获得疫情信息的软件。实际上银行下载的是盗取其钱财和机密信息的恶意软件。

Android.BankBot.2550 显示钓鱼窗口来骗取用户名、密码和银行卡信息,拦截短信,进行屏幕截图,还能停用内置于Android操作系统的保护 Google Play Protect、拦截用户输入的信息和执行其他恶意操作。

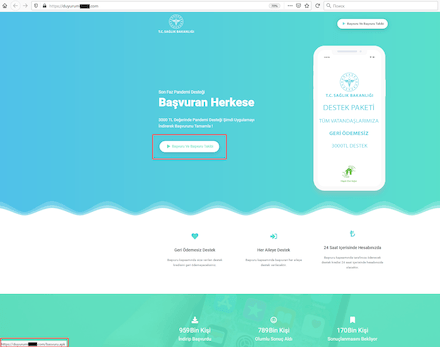

此外,”新冠“银行木马假冒可以获得国家补助的软件。这些应用假冒查询软件,谎称可以查询退税金额和社保补贴,而实际上加载的是诈骗网站,骗取用户的个人信息和钱财。在疫情情况下很多用户需要经济上的帮助,因此许多Android设备的用户成为这些诈骗网站的受害者。例如,银行木马 Android.BankBot.684.origin和Android.BankBot.687.origin进攻了土耳其用户。

这些木马用钓鱼窗口覆盖正常网银软件窗口,试图盗取用户网上银行账户的用户名和密码。此外,木马还可以盗窃银行卡信息,拦截和发送短信,执行USSD申请,将被感染设备锁屏以及执行其他不法分子指令中的恶意操作。

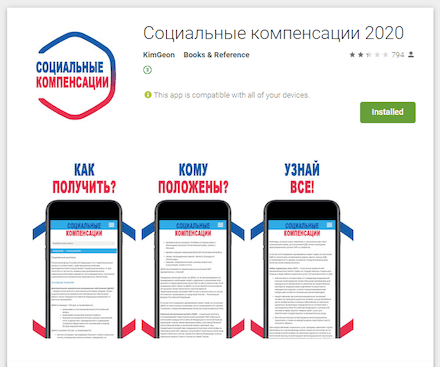

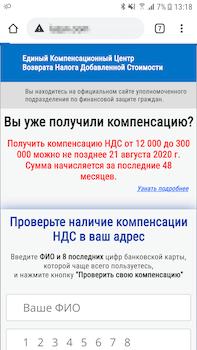

新冠疫情期间国家发放补助被不法分子利用的手段也是花样百出,其中不少是利用Android.FakeApp 恶意软件家族的各种变种。2020年我公司技术人员在Google Play中发现了多个属于这一家族的恶意软件,经常是假扮成获取补助或返税的信息查询软件,其中很多是专门针对俄罗斯用户,因为俄罗斯政府确实有向居民提供补助的政策。受害人在查询相关信息时实际上时把木马安装到了自己的设备。

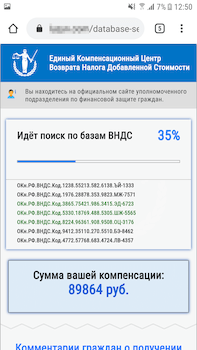

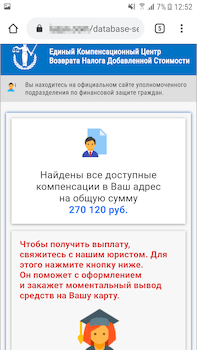

这些恶意应用加载诈骗网站,欺骗用户输入个人信息后就可以查看到可以获得什么补助。用户输入后,网站显示假搜索进程,并同时要求输入银行卡信息一边支付手续费。受害人自然不会得到任何补助,而时损失了自己的金钱,还把机密信息提供给了不法分子。

统计信息

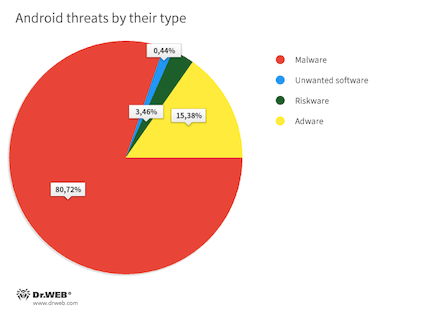

根据反病毒保护产品Dr.Web for Android的侦测统计信息,2020年安卓设备最常见的威胁是各种恶意软件 ,占所有威胁的80.72%,排在第二的是广告应用,占15.38%。第三的风险软件,占3.46%。最少见的是不良软件,是所有侦测到的威胁的0.44% 。

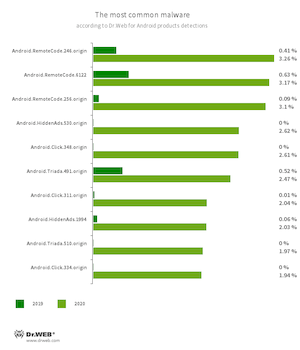

恶意软件中大多是下载并执行任意码并可以加载安装其他软件的木马,占在安卓设备侦测到的所有恶意软件的50% 。其中最常见的木马是Android.RemoteCode, Android.Triada, Android.DownLoader和Android.Xiny。

显示烦人广告的木马也十分活跃,几乎达到侦测到的所有恶意软件的四分之一,主要是Android.HiddenAds和Android.MobiDash两个家族的木马。

- Android.RemoteCode.246.origin

- Android.RemoteCode.6122

- Android.RemoteCode.256.origin

- 用于加载和执行任意代码的恶意应用。不同变种能够加载不同的网站,打开链接、点击广告横幅,为用户订购收费服务,还可执行其他操作。

- Android.HiddenAds.530.origin

- Android.HiddenAds.1994

- 用于不断显示广告的木马,假冒热门应用,通过其他恶意软件传播,某些情况下这些恶意软件会将其暗中安装到设备的系统目录。

- Android.Triada.491.origin

- Android.Triada.510.origin

- 可执行各种恶意功能的多功能木马。属于能够入侵所有正在运行中的程序的木马。此类木马家族的变种有时会出现在安卓设备固件中,也就是不法分子在设备生产阶段将其植入设备。

- Android.Click.311.origin

- Android.Click.334.origin

- Android.Click.348.origin

- 自动加载网站的恶意应用,加载后点击广告横幅和链接。有可能冒充正常软件迷惑用户,借机传播。

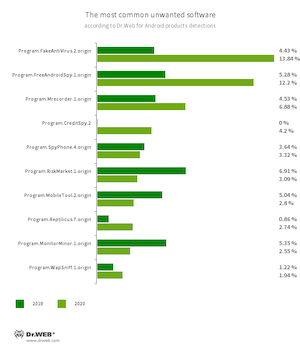

不良软件中传播最广的应用假报侦测到威胁并建议用户购买完整版本来“治愈”安卓设备。这些不良软件中不少是间谍软件。

- Program.FakeAntiVirus.2.origin

- 侦测假冒反病毒软件运行的广告应用。这种应用汇谎报发现安全威胁,诱骗用户支付费用购买完整版本。

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.SpyPhone.4.origin

- Program.MobileTool.2.origin

- Program.Reptilicus.7.origin

- Program.MonitorMinor.1.origin

- 监视安卓设备用户,不法分子利用这些软件进行网络犯罪。这些软件能够获取设备位置信息,收集短信和在社交网络的通讯,复制文件、照片和视频,监听通话和周围环境等等。

- Program.RiskMarket.1.origin

- 应用商店,上架的有木马并建议用户安装。

- Program.WapSniff.1.origin

- 用于拦截 WhatsApp通讯的软件。

风险软件中传播最广的是能够在不安装应用的情况下启动应用的程序。此外,Dr.Web for Android在安卓设备侦测到很多又专门打包器和混淆器保护的软件。这类工具经常被病毒编写者利用,用来增加反病毒产品侦测恶意软件和风险软件的难度。

- Tool.Obfuscapk.1

- 受专门混淆工具Obfuscapk保护的应用,这一工具用于自动更改和混淆安卓应用的源代码,可以反植入。不法分子则可以利用这种工具增加反病毒软件侦测恶意软件或其他威胁软件的难度。

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.10.origin

- Tool.VirtualApk.1.origin

- 风险平台,允许不安装就启动apk文件。 这些程序能够建立不依赖操作系统的虚拟执行环境。

- Tool.Rooter.3

- 用于获取安卓设备的root权限,安卓设备用户可以使用此功能,但也可被不法分子和恶意软件所利用。

- Tool.Packer.1.origin

- 一种专门的打包工具,用于保护安卓应用不被更改和植入代码。工具本身不是恶意工具,但既可以用于保护正常软件,也会被用于保护木马。

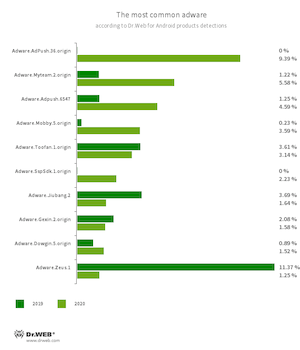

广告程序中最常见是用于在安卓设备通知栏显示广告的模块,这些模块还可以覆盖其他软件窗口以及操作系统界面显示广告。

- Adware.AdPush.36.origin

- Adware.AdPush.6547

- Adware.MyTeam.2.origin

- Adware.Mobby.5.origin

- Adware.Toofan.1.origin

- Adware.SspSdk.1.origin

- Adware.Jiubang.2

- Adware.Gexin.2.origin

- Adware.Dowgin.5.origin

- Adware.Zeus.1

- 广告模块,软件开发者将其嵌入自己的应用,目的是获取利润。这样的模块不断显示各种广告、横幅和视频广告,影响设备的正常使用。此外,还可被用于收集机密信息并将其发送给远程服务器。

银行木马

2020年银行木马的活跃程度在前两个季度基本持平,只是在春季新冠大流行刚开始时有过激增。

入秋后,随着第二波疫情的来临,这类恶意软件的侦测数量明显增加,这种趋势一直延续到年末,而侦测高峰发生在9月,原因时8月份银行木马Cerberus 的初始代码被公开,之后便出现了众多使用此代码的恶意软件。这些木马的各变种都被Dr.Web for Android 成功侦测,命名为Android.BankBot家族。

银行木马感染安卓设备的手段多种多样,包括利用恶意网站传播。除了上述提到的利用疫情信息的诈骗网站,不法分子还建立了不少其他假网站,比如,5月份在越南银行间传播的木马Android.Banker.388.origin就是在用户访问假冒的公安部网站后入侵设备的。

而以日本用户为进攻目标的网络犯罪分子则是利用假冒的邮政和快递服务网站,用户访问后安卓银行木马就会趁机加载。

木马的另一传播渠道就是Google Play网络商店。例如,6月份我公司技术人员就在这一应用商店发现了多个银行木马,其中有假冒笔记软件的Android.BankBot.3260和假冒系统和软件更新工具的Android.BankBot.733.origin。

7月侦测到的木马Android.Banker.3259则是隐藏在控制来电和短信的软件之中 。

前景和趋势

网络犯罪分子在不断寻求新的手段来保护自己的恶意应用。2021会出现众多多组件威胁和有各种打包器保护的木马,目的是增加被侦测的难度。

病毒编写者会继续利用恶意应用牟取非法利益。用户会受到广告木马、各种软件加载器、点击木马的威胁,不法分子会在各种牟利模式中利用这些软件。

网络间谍活动以及定向攻击也会继续存在。可能会产生利用Android操作系统漏洞的恶意软件。我们建议用户安装Dr.Web for Android来抵御安卓威胁,并及时安装操作系统和所使用软件的所有更新。

Your Android needs protection.

Use Dr.Web

- The first Russian anti-virus for Android

- Over 140 million downloads—just from Google Play

- Available free of charge for users of Dr.Web home products