Doctor Web:2020年5月移动设备病毒活动综述

2020.06.19

与4月份相比,5月份在安卓设备威胁数量增加3.35%,侦测到的恶意软件数量增加3.75%,风险程序增加8.77%,广告程序增加1.62%,而入侵设备的不良程序数量则减少了1.77%。

5月月底Doctor Web公司病毒分析人员在Google Play中发现木马Android.FakeApp.176伪装成游戏Valorant的手机版本进行传播,不法分子利用这个木马通过各种同盟程序牟利。

在Google Play分析的安全威胁还有木马家族Android.Joker的新变种,这些木马能够执行任意代码,为安卓手机用户订购收费服务。此外,还侦测到用于显示广告的恶意软件家族Android.HiddenAds新变种、内置不良广告组件的应用以及Android.Circle.家族的又一新木马,其功能也包括显示广告,并可执行BeanShell脚本,加载各种网站,并在这些网站点击链接和广告横幅。5月份不法分子还传播了其他 安全威胁。

5月主要趋势

- 在安卓设备侦测到的威胁数量略有上升

- Google Play出现新的安全威胁

本月威胁

5月份我公司曾通报侦测到伪造的Valorant游戏手机版,实际上这是木马变种Android.FakeApp.176。这类木马早已开始冒充各种知名软件进行传播,不法分子利用这个木马通过各种同盟程序牟利。

木马要求潜在的受害者在同盟游戏网站完成一些任务,谎称这样才能获得游戏的完整访问权限,任务包括安装和启动其他游戏。用户每完成一项任务,不法分子都会获得资金奖励,而受骗的用户当然是一无所获。

Dr.Web for Android保护产品统计信息

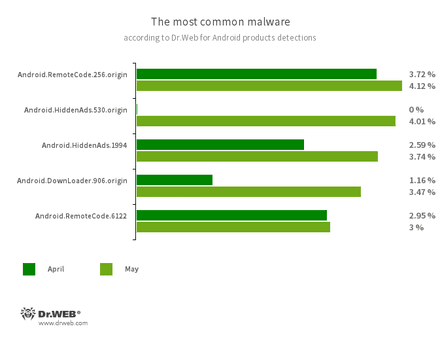

- Android.RemoteCode.256.origin

- Android.RemoteCode.6122

- 用于加载和执行任意代码的恶意应用。不同变种能够加载不同的网站,打开链接、点击广告横幅,为用户订购收费服务,还可执行其他操作。

- Android.HiddenAds.530.origin

- Android.HiddenAds.1994

- 显示烦人广告的木马。依靠冒充知名应用的其他恶意软件进行传播,某些情况下可以不经用户察觉就安装到系统文件夹。

- Android.DownLoader.906.origin

- 用于加载恶意软件和不良应用的木马。可隐身于通过Google Play 或恶意网站传播的正常应用中获得传播。

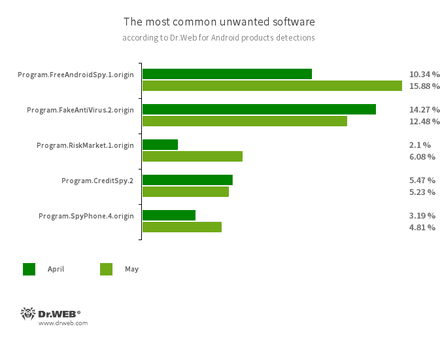

- Program.FreeAndroidSpy.1.origin

- Program.SpyPhone.4.origin

- 监视安卓设备用户,不法分子利用这些软件进行网络犯罪。能够获取设备位置、收集短信和在社交平台的通讯,复制文件、照片和视频,还能进行监听等其他活动。

- Program.FakeAntiVirus.2.origin

- 侦测假冒反病毒软件运行的广告应用。这种应用汇谎报发现安全威胁,诱骗用户支付费用购买完整版本。

- Program.CreditSpy.2

- 侦测根据用户信息确定金融机构排行榜的软件模块。此类应用的功能是将对象信息、通讯簿联系人信息、通话记录等信息传至远程服务器。

- Program.RiskMarket.1.origin

- 应用商店,上架应用中有恶意软件并建议用户安装。

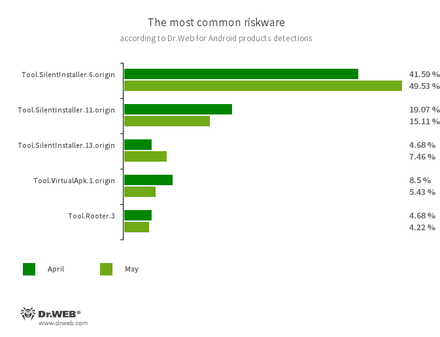

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.13.origin

- Tool.VirtualApk.1.origin

- 风险平台,允许不安装就启动apk文件。 这些程序能够建立不依赖操作系统的虚拟执行环境。

- Tool.Rooter.3

- 用于获取安卓设备的root权限,安卓设备用户可以使用此功能,但也可被不法分子和恶意软件所利用。

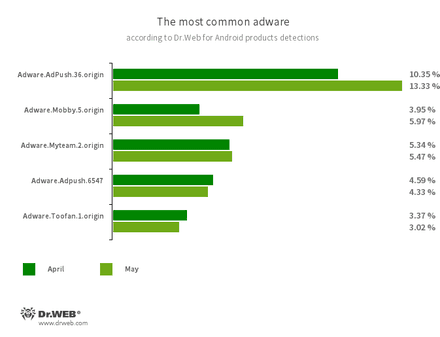

最常见的广告模块 内置于安卓应用的广告模块,用于在移动设备不断显示广告。不同家族和不同变种有不同的功能,包括全屏显示广告、阻止其他应用窗口的显示、弹出各种通知、创建快捷方式和加载网站等等。

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Mobby.5.origin

- Adware.Myteam.2.origin

- Adware.Toofan.1.origin

Google Play中的威胁

5月份我公司的技术人员在Google Play侦测到多个Android.Joker木马家族的新变种:Android.Joker.174、Android.Joker.182、 Android.Joker.186、Android.Joker.138.origin、Android.Joker.190和Android.Joker.199。这种木马变种内置于正常程序,如文件程序、图像编辑器、摄影软件、系统工具、即时通讯软件等等,加载后木马可执行任意代码,并给用户订购高额服务。

此外还侦测到假冒系统优化工具的木马Android.Circle.15,启动后显示广告,加载各种网站,并在这些网站点击链接和广告横幅。与Android.Circle, 家族的其他木马一样,新木马也能执行BeanShell脚本。

新侦测到的威胁还包括Android.HiddenAds家族出现的新广告木马,有Android.HiddenAds.2134、Android.HiddenAds.2133、Android.HiddenAds.2146、Android.HiddenAds.2147、Android.HiddenAds.2048和Android.HiddenAds.2150。假冒WhatsApp贴图收集器、游戏、图像库和查询应用传播,我公司病毒分析师共发现30多个此类木马变种,其安装量达到160 000用户。

启动后这些恶意软件会在安装操作系统主屏幕菜单的应用列表中隐身,之后开始不断显示广告横幅,干扰设备的正常使用。

假冒图像收集器、游戏等正常软件传播的还有新的广告模块,分别命名为Adware.AdSpam.4、Adware.AdSpam.5和Adware.AdSpam.6。与Android.HiddenAds, 家族木马一样,这些模块用广告横幅覆盖其他软件窗口,但不会删除自身图标,因此用户比较容易就能发现广告来源并删除被植入这些模块的应用。

其他威胁

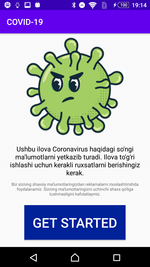

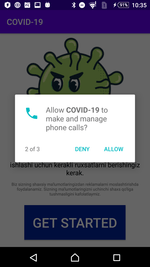

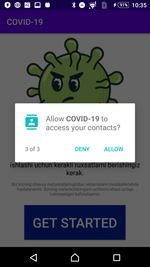

5月份传播的恶意应用中还有一种利用新冠病毒SARS-CoV-2疫情的木马,已被命名为Android.Spy.660.origin并添加到了Dr.Web病毒库。木马假冒显示新冠病毒感染人数的工具,而实际是一种网络间谍工具。Android.Spy.660.origin的主要进攻对象是乌兹别克斯坦用户,盗取手机用户短信、来电和通讯簿信息。安装后悔要求用户提供一些权限,之后会开始显示疫情统计信息来麻痹用户。

此外,不法分子继续利用各种银行木马进攻用户,如越南用户遭遇的银行木马Android.Banker.388.origin ,在用户访问伪造的越南公安部网站后加载到安卓设备;而日本用户则再次遭受多个银行木马家族的危害,这些木马长期以来通过伪造的邮递和快递网站进行传播。

我们建议用户安装Dr.Web安卓保护产品来保护安卓设备,抵御恶意程序和不良程序。

Your Android needs protection.

Use Dr.Web

- The first Russian anti-virus for Android

- Over 140 million downloads—just from Google Play

- Available free of charge for users of Dr.Web home products