Doctor Web:2019年10月移动设备病毒活动综述

2019.11.13

10月份安卓设备用户遭遇多种威胁。Doctor Web公司病毒分析师在Google Play中侦测到多种威胁,其中有为用户订购高付费服务的木马家族Android.Click 。此外还侦测到木马家族Android.Joker的新变种,其功能也是给用户订购高额收费的移动服务,并根据不法分子指令执行任意代码。

10月主要趋势

- Google Play安全威胁数量增加

本月移动威胁

本月初我公司已向用户通报发现多个点击木马,并已添加到Dr.Web病毒库,分别命名为Android.Click.322.origin、Android.Click.323.origin和Android.Click.324.origin。这些恶意应用暗中加载网站,并自行为用户订购高价服务。这些命名的特点是:

- 内置于正常软件;

- 有打包保护;

- 利用已知的SDK加以伪装;

- 定向攻击某些国家的用户。

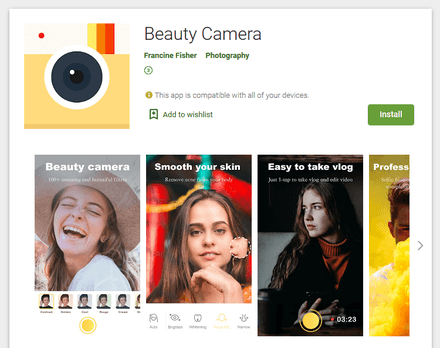

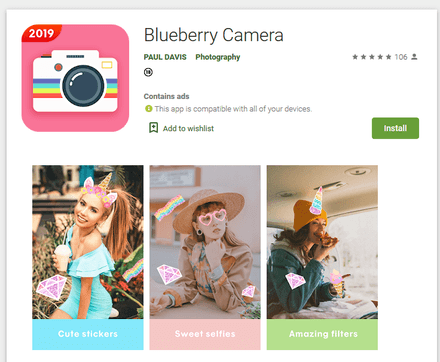

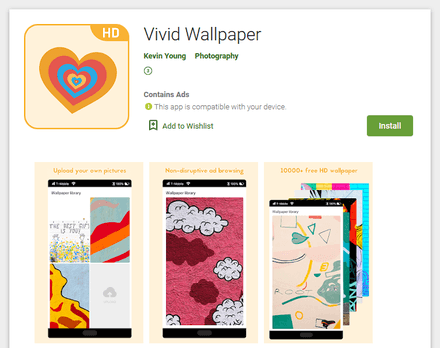

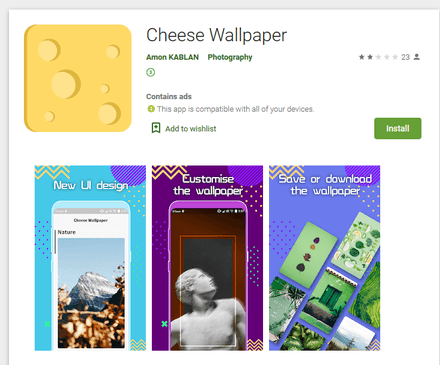

本月还陆续发现了这些点击木马的变种,如Android.Click.791、Android.Click.800、Android.Click.802、Android.Click.808、Android.Click.839、Android.Click.841。稍后又添加了Android.Click.329.origin、Android.Click.328.origin和Android.Click.844,其功能也是订购高价服务,但有可能出自另一些编写者之手。所有这些木马都隐藏在各种貌似无害的软件,如摄影软件、图像编辑软件和桌面壁纸收集软件。

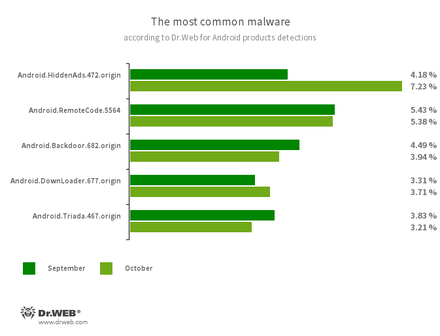

Dr.Web for Android保护产品统计信息

- Android.HiddenAds.472.origin

- 显示烦人广告的木马。

- Android.RemoteCode.5564

- 用于加载和执行任意代码的恶意应用。

- Android.Backdoor.682.origin

- 一种执行不法分子指令的木马,可用来控制被感染移动设备。

- Android.DownLoader.677.origin

- 加载其他恶意程序。

- Android.Triada.465.origin

- 可执行各种恶意功能的多功能木马。

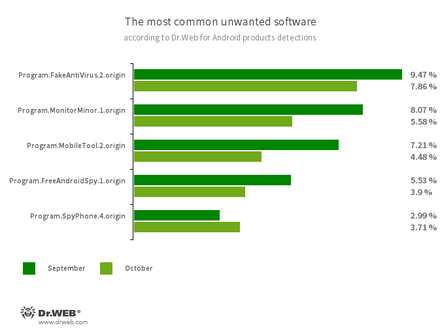

- Program.FakeAntiVirus.2.origin

假冒反病毒软件侦测广告应用。 - Program.MonitorMinor.1.origin

- Program.MobileTool.2.origin

- Program.FreeAndroidSpy.1.origin

- Program.SpyPhone.4.origin

监视安卓设备用户,不法分子利用这些软件进行网络犯罪。

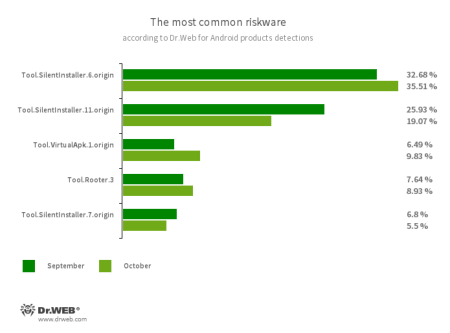

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.11.origin

- Tool.VirtualApk.1.origin

风险平台,允许不安装就启动apk文件 - Tool.Rooter.3

用于获取安卓设备的root权限,此功能可被不法分子和恶意软件所利用。

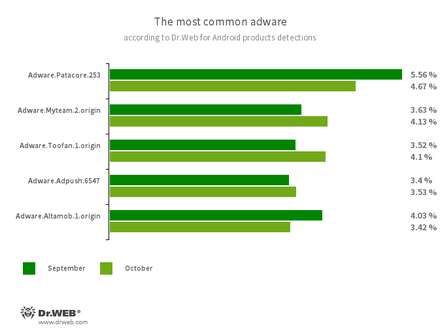

内置于安卓应用的广告模块,用于在移动设备不断显示广告:

- Adware.Patacore.253

- Adware.Myteam.2.origin

- Adware.Toofan.1.origin

- Adware.Adpush.6547

- Adware.Altamob.1.origin

Google Play中的木马

除了点击木马,我公司技术人员还在Google Play发现已知恶意应用家族Android.Joker的大量新版本和变种,包括Android.Joker.6、Android.Joker.7、Android.Joker.8、Android.Joker.9、Android.Joker.12、Android.Joker.18和Android.Joker.20.origin。这些秘密能够加载其他恶意模块、执行任意代码,并给受害者订购高价移动服务。假冒正常软件传播,如壁纸收集软件、带滤镜的摄像软件、各类工具、图像编辑软件、游戏、通讯软件等等。

此外,还侦测到广告木马家族Android.HiddenAds出现一个新木马,将其命名为Android.HiddenAds.477.origin 。不法分子将其伪装成视频播放器和电话记录软件。木马启动后在Android操作系统的应用列表隐藏自身图标,并开始不断显示广告。

Dr.Web病毒库还添加了两个用于侦测 木马Android.SmsSpy.10437和Android.SmsSpy.10447的新记录。这两个木马藏身于图像收集软件和摄像软件,功能是拦截短信,而且Android.SmsSpy.10437还能够执行从控制服务器加载的任意代码。

我们建议用户安装Dr.Web安卓保护产品来保护安卓设备,抵御恶意程序和不良程序。

Your Android needs protection.

Use Dr.Web

- The first Russian anti-virus for Android

- Over 140 million downloads—just from Google Play

- Available free of charge for users of Dr.Web home products