Doctor Web:2019年7月移动设备病毒活动综述

2019.09.09

Doctor Web公司技术人员8月在Google Play中侦测到一种内置在正常软件中的木马点击器Android.Click.312.origin,还发现了一系列其他恶意程序,包括密码加载器Android.DownLoader.915.origin、假冒正常软件传播的广告木马家族Android.HiddenAds以及银行木马Android.Banker.346.origin。

8月主要趋势

- 在Google Play侦测到新的恶意软件

- 出现新的不良广告模块

本月移动威胁

8月初Doctor Web公司向用户通报在Google Play的34个应用中侦测到.木马Android.Click.312.origin。这是一种被内置在应用中的恶意模块,带有此模块的应用的总下载量已超过101 700 000。

Android.Click.312.origin收到控制服务器指令后会在隐身的WebView打开链接,在浏览器加载网站并为Google Play的应用做广告。此木马的特点是:

- 在启动8小时候才开始执行恶意功能;

- 部分功能为反射性执行;

- 可利用WAP-Click技术为用户认购高收费服务。

Android.Click.312.origin详情见我公司网站发布的相关新闻。

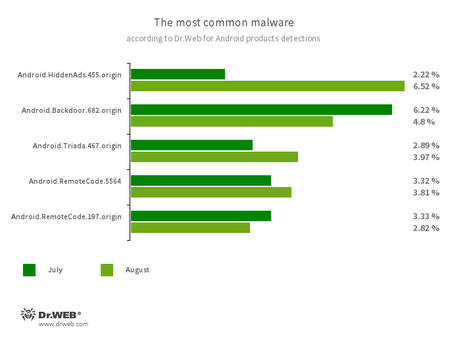

Dr.Web for Android保护产品统计信息

- Android.HiddenAds.455.origin

- 一种用于在移动设备上显示烦人的广告的木马。

- Android.Backdoor.682.origin

- 一种执行不法分子指令的木马,可用来控制被感染移动设备。

- Android.Triada.467.origin

- 可执行不同恶意操作的多功能木马。

- Android.RemoteCode.197.origin

- Android.RemoteCode.5564

- 用于加载和执行任意代码的恶意应用。

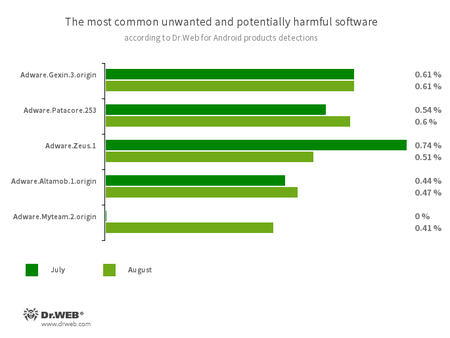

用于在移动设备不断显示广告的安卓应用内嵌模块:

- Adware.Gexin.3.origin

- Adware.Patacore.253

- Adware.Zeus.1

- Adware.Altamob.1.origin

- Adware.Myteam.2.origin (新威胁)

Google Play中的安全威胁

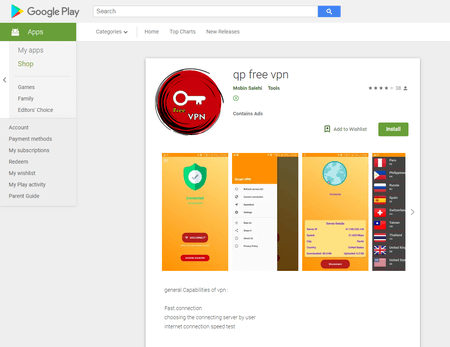

除了上面介绍的点击器Android.Click.312.origin,Google Play目录中出现的恶意软件还有Android.DownLoader.915.origin,这是一种假冒VPN网络客户端的木马,能够下载安装应用,并加载不法分子指定的Instagram、Telegram及Google Play网页和其他网络资源。

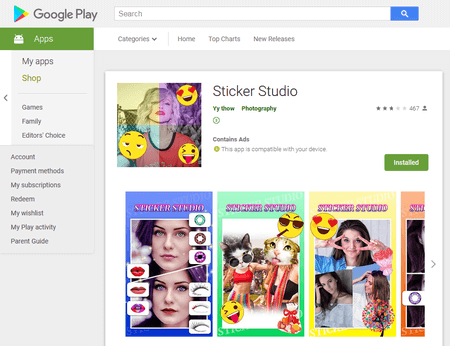

此外,病毒分析人员还发现俄新的广告木马家族Android.HiddenAds,其成员有Android.HiddenAds.1598和 Android.HiddenAds.467.origin。和其他此类木马一样,其功能是隐藏软件图标,并不断显示广告。

8月末我公司技术人员再次侦测到攻击巴西安卓设备用户的银行木马,将其命名为Android.Banker.346.origin。与我公司之前(如在2018 年年末)向用户通报的类似木马一样, Android.Banker.346.origin利用安卓系统的专门功能(Accessibility Service)发动攻击。木马利用这些功能盗取短信信息,包括短信中的密码和其他个人信息。此外木马能根据不法分子指令打开钓鱼网页。

我们建议用户安装Dr.Web安卓反病毒软件来保护安卓设备,抵御恶意程序和不良程序。

Your Android needs protection.

Use Dr.Web

- The first Russian anti-virus for Android

- Over 140 million downloads—just from Google Play

- Available free of charge for users of Dr.Web home products