Doctor Web:2018年10月移动设备病毒活动综述

O2018.10.31

10月份,信息安全技术人员发现一个安卓木马,能够执行从远程服务器接收的由C#语言编写的脚本、下载并启动恶意模块。 此外,还在Google Play目录中再次侦测到多个恶意应用。

10月主要趋势

- Google Play目录中出现恶意程序

- 出现一个可以接收不法分子C#代码并在执行前直接在移动设备进行编译的安卓木马

本月移动威胁

10月份,Doctor Web公司技术人员在Google Play目录中发现伪装成VPN客户端进行传播的木马下载器Android.DownLoader.818.origin。该恶意程序将广告木马下载到移动设备并试图安装。之后病毒分析人员侦测到该下载器的多个变种,将其分别命名为Android.DownLoader.819.origin和Android.DownLoader.828.origin。不法分子将其伪装成各种游戏。

木马特点如下:

- 试图获取移动设备管理员权限,使其难以被删除;

- 隐藏操作系统主屏幕上已安装程序列表中的应用程序图标;

- 下载并建议用户安装伪装成系统软件的其他木马。

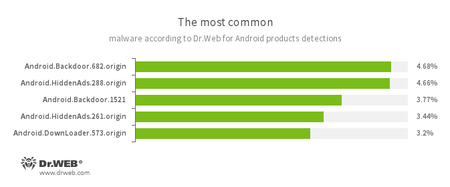

Dr.Web安卓反病毒产品收集的统计数据

- Android.Backdoor.682.origin

- Android.Backdoor.1521

- 执行不法分子指令,使其控制被感染移动设备的木马程序。

- Android.HiddenAds.261.origin

- Android.HiddenAds.288.origin

- 用来显示烦人广告的木马。被有时暗中安装到系统目录的恶意程序伪装成热门应用进行传播。

- Android.DownLoader.573.origin

- 一种下载其他恶意应用的木马。

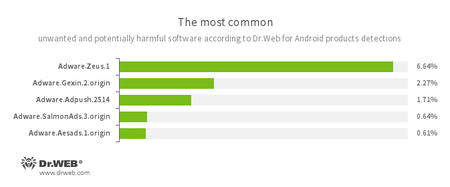

- Adware.Zeus.1

- Adware.Gexin.2.origin

- Adware.Adpush.2514

- Adware.SalmonAds.3.origin

- Adware.Aesads.1.origin

- 嵌入到安卓应用的不良程序模块,用于在移动设备上显示烦人的广告。

Google Play中的木马

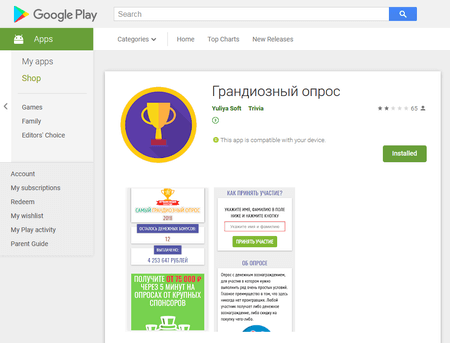

月初,Doctor Web公司技术人员在Google Play目录中侦测到木马Android.FakeApp.125。该木马欺骗用户可通过回答简单的问题来赚钱。事实上,Android.FakeApp.125可根据控制服务器的指令加载并向潜在受害者显示诈骗网站。

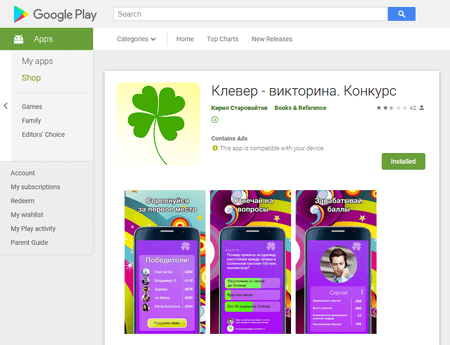

随后,病毒分析人员发现木马Android.Click.245.origin,网络犯罪分子将其伪装成社交网络VKontakte中的热门游戏Klever。与Android.FakeApp.125一样,Android.Click.245.origin加载并向用户显示欺诈门户网站页面。

10月底,Doctor Web公司分析人员对恶意程序Android.RemoteCode.192.origin和Android.RemoteCode.193.origin进行了研究。上述恶意程序隐藏在18个看似无害的程序(如条形码扫描仪、导航软件、文件下载管理器及各种游戏)中,至少有160万名安卓智能手机和平板电脑用户进行了安装。此类木马可以显示广告,下载并启动恶意模块,还可以在YouTube门户网站打开不法分子指定的视频,人为提高浏览量。

此外,Dr.Web病毒库还添加了恶意程序Android.DownLoader.3897、Android.DownLoader.826.origin和Android.BankBot.484.origin。这些恶意软件下载银行木马并试图将其安装到移动设备。

其他威胁

10月份侦测到的移动恶意程序包括具有模块化架构的安卓银行木马Android.BankBot.1781。该木马可根据控制服务器的指令下载不同的木马插件、下载并执行由C#语言编写的脚本。Android.BankBot.1781可窃取银行卡信息、盗取短信及其他机密信息。

不法分子不断通过Google Play应用目录以及诈骗网站、被解密网站传播安卓移动恶意程序。Doctor Web公司建议用户安装Dr.Web安卓反病毒软件来保护智能手机和平板电脑。

Your Android needs protection!

Use Dr.Web

- First Russian anti-virus for Android

- Over 135 million downloads—just from Google Play!

- Available free of charge for users who purchase Dr.Web home products