Doctor Web:2018年9月移动设备病毒活动综述

2018.09.28

2018年9月份病毒分析人员在安卓应用官方目录侦测到大量木马。此外,9月份移动设备用户还受到各种安卓银行木马的威胁。不法分子开始传播一种用来进行网络间谍活动的危险木马。同时Dr.Web病毒库还添加了已知商业间谍程序的新版本记录。

9月主要趋势

- Google Play目录中出现恶意程序

- 一种危险的间谍木马正在传播

- 出现进行网络间谍活动的商业程序新版本

本月移动威胁

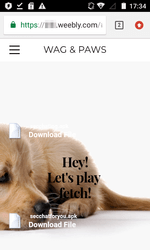

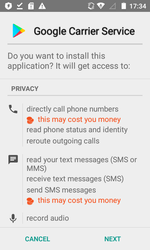

9月份,安卓用户受到危险间谍木马Android.Spy.460.origin的威胁,Doctor Web公司病毒分析人员于2018年6月已将其侦测。该恶意程序利用诈骗网站进行传播,伪装成系统应用(比如名为Google Carrier Service的软件)欺骗用户下载。

Android.Spy.460.origin能够跟踪短信记录、被感染智能手机或平板电脑的定位、窃听通话、利用移动设备内置麦克风记录环境、窃取电话通讯簿和日程中的数据、向网络犯罪分子发送浏览器历史记录和书签。

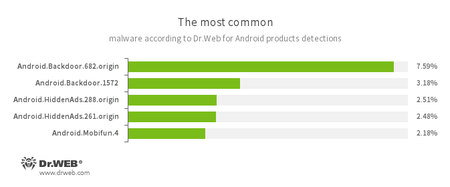

Dr.Web安卓反病毒产品收集的统计数据

- Android.Backdoor.682.origin

- Android.Backdoor.1572

- Dr.Web安卓反病毒产品收集的统计数据

- Android.HiddenAds

- 用来显示烦人广告的木马。被有时暗中安装到系统目录的恶意程序伪装成热门应用进行传播。

- Android.Mobifun.4

- 一种下载其他恶意应用的木马。

- Adware.Zeus.1

- Adware.Gexin.2.origin

- Adware.Adpush.2514

- Adware.SalmonAds.3.origin

- Adware.Aesads.1.origin

- 嵌入到安卓应用的不良程序模块,用于在移动设备上显示烦人的广告。

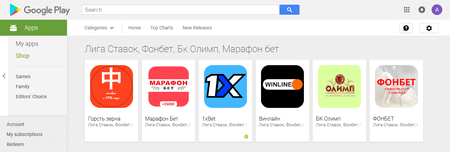

Google Play中的威胁

9月份在Google Play目录中出现大量恶意程序。Doctor Web公司技术人员再度在该目录中侦测到Android.Click家族木马,网络犯罪分子将其伪装官方博彩应用。除了这些木马的已知版本(我公司在8月份已对这些版本进行过介绍)之外,病毒分析人员还记录到其中17个新变种版本。恶意应用总下载量不少于62,000。

在启动时,这些木马按照控制服务器的指令,在窗口中加载博彩公司的网站并向用户显示。但是,服务器随时都可以指示打开另一个互联网地址,这可能是一个重大危险。

此外,9月份入侵安卓软件官方目录的木马点击器包含Android.Click.265.origin,我们也在上个月向用户进行了介绍。Android.Click.265.origin加载具有收费内容的网站,并为用户订阅高价服务。为此,木马会自动点击所打开网页上的按钮,以确认访问付费服务。9月份,不法分子将这一恶意程序伪装成Sitilink(电子商务)、MODIS和O’STIN(服装零售商)等知名公司的官方应用进行传播。

还有一个与Android.Click.265.origin功能类似的木马,命名为Android.Click.223.origin。病毒编写者将其伪装成俄罗斯服装零售商Gloria Jeans和TVOE公司的程序进行传播。

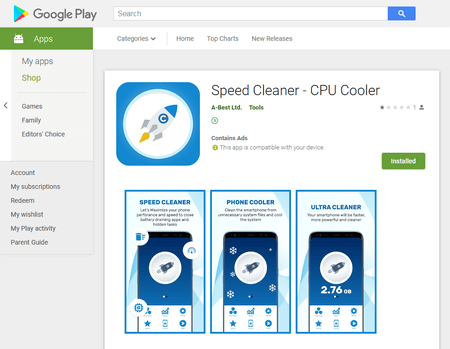

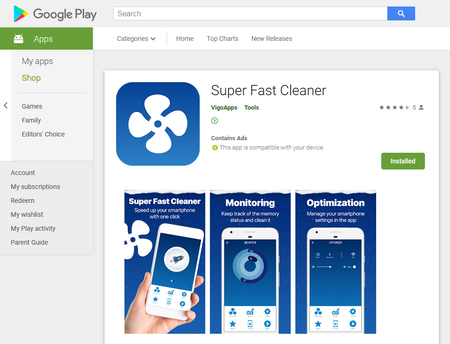

9月份在Google Play目录上再度发现银行木马。其中Android.Banker.2855和 Andoid.Banker.2856伪装成服务工具和占星程序进行传播。此类恶意程序提取并启动隐藏其中的银行木马,银行木马会窃取信贷机构的客户账户用户名和密码。

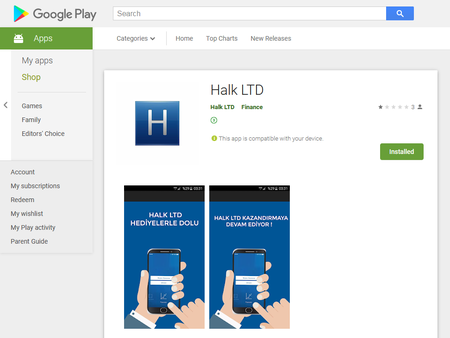

9月份还有一个安卓银行木马入侵Google Play,被命名为Android.Banker.283.origin。病毒编写者将其伪装成土耳其一家信贷机构的官方应用。

间谍程序

9月份出现新版本商业间谍程序,如Program.SpyToMobile.1.origin、Program.Spy.11、Program.GpsSpy.9、Program.StealthGuru.1、Program.QQPlus.4、Program.DroidWatcher.1.origin、Program.NeoSpy.1.origin、Program.MSpy.7.origin和Program.Spymaster.2.origin。这些程序用于暗中监视安卓用户。比如,帮助不法分子拦截短信、监控来电和智能手机、平板电脑的定位、获取浏览器历史记录及其书签访问权限、复制通讯簿联系人并窃取其他机密信息。

网络犯罪分子不断创建新木马和风险程序并试图利用这些恶意程序感染用户的安卓智能手机和平板电脑。很多恶意应用都持续在Google Play目录出现,Doctor Web公司建议用户安装Dr.Web安卓反病毒软件来保护移动设备。

Your Android needs protection!

Use Dr.Web

- First Russian anti-virus for Android

- Over 135 million downloads—just from Google Play!

- Available free of charge for users who purchase Dr.Web home products