Doctor Web:2017年7月病毒活动综述

2017.08.04

通常,仲夏的信息安全领域很少发生重大事件,但今年的7月是个例外。 月初,Doctor Web公司技术人员在电子文件管理应用M.E.Doc中侦测到一个后门木马。稍后,病毒分析人员锁定了窃取制药公司药物购买信息的木马BackDoor.Dande的传播源,月末发现俄罗斯联邦政府服务门户网站(gosuslugi.ru)受到攻击。此外,在7月份还出现了多个危险的安卓恶意程序。

7月主要趋势

- M.E.Doc程序中出现一种后门木马

- 锁定Dande后门木马传播源

- 政府服务门户网站受到攻击

本月威胁

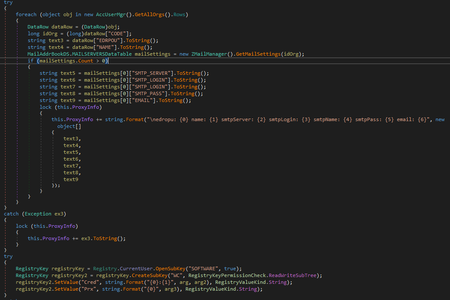

在乌克兰得到广泛使用的电子文件管理应用M.E.Doc是由Intellect Service公司开发的软件。Doctor Web公司病毒分析人员在这一应用的组件ZvitPublishedObjects.Server.MeCom中发现一个记录,对应Windows系统注册表参数:HKCU\SOFTWARE\WC。

而木马加密器 Trojan.Encoder.12703在运行中使用的也是这一注册表密钥。病毒分析人员对从客户的计算机中获取的Dr.Web产品反病毒日志文件进行了研究,发现该加密器是由ProgramData\Medoc\Medoc\ezvit.exe应用程序启动,而这一应用程序正是M.E.Doc程序的一个组件:

技术人员的进一步研究表明,该程序数据库ZvitPublishedObjects.dll包含的一个后门木马能够执行下列功能:

- 收集用于访问邮件服务器的数据;

- 可在被感染系统中执行各种命令;

- 可将任意文件下载到被感染计算机;

- 可下载、保存并启动任何一个可执行文件;

- 将任意文件上传到远程服务器。

此外,M.E.Doc更新模块会通过工具rundll32.exe利用参数#1启动有效负载,而木马Trojan.Encoder.12544正是通过这种方式在被感染的计算机上启动。Doctor Web公司调查详情请参阅我公司网站发表的 文章。

Statistics

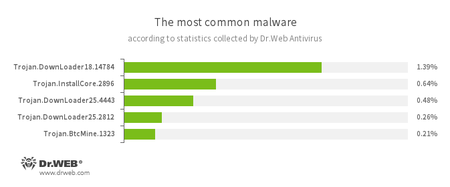

Dr.Web反病毒产品收集的统计数据

- Trojan.DownLoader

用来在受攻击计算机下载其他恶意应用的木马家族。 - Trojan.InstallCore

一种不良应用程序和恶意应用程序的安装器家族。 - Trojan.BtcMine

意在暗中利用被感染计算机的计算资源以获取(开采)各种加密电子货币,例如比特币的恶意程序家族。

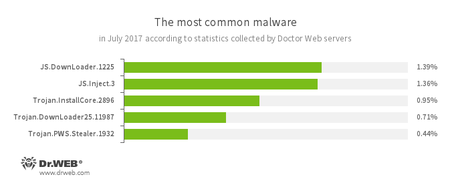

Doctor Web统计服务器收集的数据结果

- JS.DownLoader

一种用JavaScript语言编写的恶意脚本家族,可在电脑上下载和安装其他恶意软件。 - JS.Inject.3

一种用JavaScript语言编写的恶意脚本家族,可将恶意脚本嵌入到网站HTML代码。 - Trojan.InstallCore

一种不良应用程序和恶意应用程序的安装器家族。 - Trojan.DownLoader

用来在受攻击计算机下载其他恶意应用的木马家族。 - Trojan.PWS.Stealer

一种用于窃取被感染计算机密码等机密信息的木马家族。

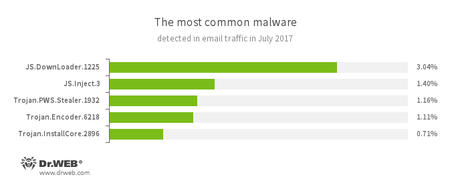

邮箱流量恶意程序统计

- JS.DownLoader

一种用JavaScript语言编写的恶意脚本家族,可在电脑上下载和安装其他恶意软件。 - JS.Inject.3

一种用JavaScript语言编写的恶意脚本家族,可将恶意脚本嵌入到网站HTML代码。 - Trojan.PWS.Stealer

一种用于窃取被感染计算机密码等机密信息的木马家族。 - Trojan.Encoder.6218

一种加密计算机文件并要求受害者支付解密的勒索木马家族代表。 - Trojan.InstallCore

一种不良应用程序和恶意应用程序的安装器家族。

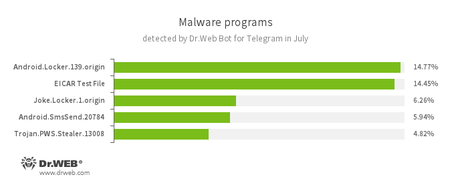

Dr.Web Bot for Telegram的统计数据结果

- Android.Locker.139.origin

用于进行勒索的安卓木马家族代表,能够显示烦人的消息,称用户似乎触犯了法律并因此锁定其移动设备,用户需要支付一定的金额进行解锁。 - EICAR Test File

用于测试反病毒产品运行能力的专用文本文件。所有反病毒软件在侦测到这一文件时都应做出同侦测到真正的计算机病毒时一样的反应。 - Joke.Locker.1.origin

锁定移动设备屏幕并显示Windows操作系统蓝屏(BSOD,Blue Screen of Death)的安卓玩笑程序。 - Android.SmsSend.20784

用来发送高价短信并给用户订阅各种付费内容服务等服务的恶意程序家族代表。 - Trojan.PWS.Stealer

一种用于窃取被感染计算机密码等机密信息的木马家族。

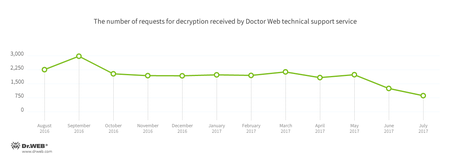

加密器

7月份Doctor Web公司技术支持部门接收到的解密申请大部分来自以下木马加密器变种受害者:

- Trojan.Encoder.858 — 申请的 34.80%

- Trojan.Encoder.567 — 申请的 8.21%

- Trojan.Encoder.761 — 申请的 3.19%

- Trojan.Encoder.5342 — 申请的 3.04%

- Trojan.Encoder.11423 — 申请的 2.13%

- Trojan.Encoder.11432 — 申请的 1.98%

Dr.Web Security Space 11.0 for Windows

protects against encryption ransomware

This feature is not available in Dr.Web Anti-virus for Windows

| Data Loss Prevention | |

|---|---|

|  |

危险网站

2017年7月Dr.Web不推荐网站和恶意网站数据库新添327 295个互联网地址。

| 2017.06 | 2017.07 | 增幅 |

|---|---|---|

| + 229,381 | + 327,295 | + 42.6% |

7月中旬,Doctor Web公司病毒分析人员在俄罗斯联邦政府服务门户网站(gosuslugi.ru)侦测到一种可能对用户造成威胁风险代码。风险代码会将网站访问者的浏览器暗中连接到至少15个域名地址中的一个,这些域名由同一个不明身份的个人注册,其中至少有5个属于荷兰公司。在用户访问的网页动态生成过程中,网页代码会被添加一个<iframe>容器,添加后可以加载或访问用户浏览器的所有第三方数据。此事件相关消息发布后,门户网站的资源管理部门在几个小时内采取措施,gosuslugi.ru网站漏洞。

其他信息安全事件

2011年,Doctor Web公司公布发现监视制药公司和药店的木马 BackDoor.Dande。病毒分析人员对一家受害企业提供的硬盘进行了研究,确定该木马下载并启动了目标系统中ePrica应用程序的一个组件,而药店管理人员正是使用这一应用程序分析药物价格并选择最佳供应商。该模块从Spargo Tekhnologii服务器下载 BackDoor.Dande安装程序,利用这一安装程序在受攻击的计算机上启动后门木马。同时,该模块还具有Spargo的数字签名。

Doctor Web公司的分析结果显示, BackDoor.Dande组件被直接嵌入到一个早期版本的ePrica安装程序中。木马模块包含一个后门安装程序以及用于收集药品采购信息的组件,可以用来获取药房程序数据库中的重要信息。其中一个组件可以复制1C程序数据库中的药物购买信息。需要注意的是,即使卸载了ePrica软件,后门木马仍会留在系统中继续监视用户。Doctor Web公司技术人员对ePrica软件的研究结果请参阅我公司网站发表的文章。

移动恶意软件和不良软件

月初Doctor Web公司技术人员在Google Play目录的热门游戏BlazBlue中侦测到木马下载器 Android.DownLoader.558.origin。 该恶意程序能够暗中下载并启动未经检查的应用程序组件。随后病毒分析人员对危险木马 Android.BankBot.211.origin进行了研究。该木马能够管理被感染的移动设备,窃取包括密码在内的银行机密信息等敏感信息。月末,Doctor Web公司病毒分析人员侦测到嵌入到一个安卓系统库的木马Trojan Android.Triada.231,并植入到多款移动设备的固件中。该恶意程序入侵到所有已启动程序的进程,能并暗中启动木马模块。

7月份最值得注意的移动安全事件有:

- 在多款移动设备固件出现一种安卓木马;

- 在Google Play目录出现一种新的木马下载器;

- 出现一种能够控制被感染设备并窃取机密信息的银行木马。

7月份移动病毒情况更多详情请参阅移动威胁综述。