2016年移动设备病毒活动综述

2016.12.29

2016年安卓用户再度面临着许多威胁。在过去的12个月中,不法分子传播了多种银行木马,其中一个感染了全球范围内近40 000个智能手机和平板电脑。同时还出现了网络犯罪分子预置到数十款安卓设备固件中的新恶意应用和能够感染启动进程和系统数据库的安卓木马。此外,Google Play目录中出现多个新恶意应用。2016年,病毒编写者还传播了多个能够显示侵略性广告、试图获取root权限并暗中安装软件的木马。同时还出现了新的iOS恶意程序。

2016年主要趋势

- 显示广告并暗中下载、安装多余应用的恶意程序和不良程序增多

- 出现感染进程和安卓系统数据库的安卓木马

- 出现预置到移动设备中的新木马

- 安卓银行木马有所发展,针对多个国家信贷机构客户的攻击增多

- 在Google Play目录出现新木马

- 出现新的iOS恶意程序和不良程序

移动设备病毒概况

同以往一样,安卓操作系统仍旧是很多现代移动设备最常用的平台。所以,2016年网络犯罪分子再度集中攻击安卓智能手机和平板电脑用户。病毒编写者用来感染安卓设备的大多数恶意程序和不良程序都以非法获利为目的。同时,与2015年相同,不法分子对之前常用的短信木马的使用持续减少,另一种获利模式的恶意程序则成为主要获利来源。

显示侵略性广告的木马广为传播,这些木马在运行的应用上方显示横幅,在通知栏显示通知,在操作系统主屏幕创建快捷方式,下载病毒编写者指定的网页并打开Google Play目录中的指定部分。

网络犯罪分子用来获利的另一个常用方法是未经被感染设备用户允许使用木马下载并安装程序,一旦安装成功,病毒编写者就会获利。许多木马下载器会试图获取root权限并将自己复制到系统目录以便暗中运行。不法分子将一些木马下载器直接嵌入到移动设备固件中。此外,还出现了感染系统应用进程、随后获取权限并暗中安装软件的木马。2016年2月Doctor Web公司病毒分析人员侦测到此类恶意程序,12月份还对这种木马的新版本进行了研究,新版本不仅感染应用进程,还感染系统数据库。

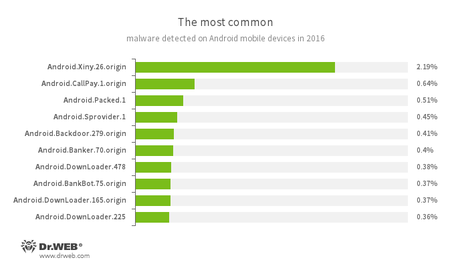

根据Dr.Web安卓反病毒产品侦测统计的数据显示,2016年安卓智能手机和平板电脑上最常见的木马是利用漏洞攻击代码获取被感染移动设备root权限、不经用户允许下载并安装程序的木马Android.Xiny.26.origin。该木马还会显示广告。位居第二位的是木马Android.Callpay.1.origin。该木马为安卓设备用户提供色情内容访问权限,但会暗中拨打付费号码作为此项服务费用。侦测到的数量位居第三的是Dr.Web安卓反病毒产品利用Android.Packed.1病毒记录侦测到的木马Android.Callpay.1.origin。此类应用受打包程序保护,能够执行各种恶意操作。

- Android.Sprovider.1

一种在安卓移动设备下载各种应用并试图将其安装的木马,还能够显示广告。 - Android.Backdoor.279.origin

一种能够获取不法分子指令并执行各种任务的多功能安卓后门木马。 - Android.Banker.70.origin

窃取机密信息并从用户账户盗取钱财的银行木马家族代表。 - Android.DownLoader

下载并在安卓移动设备安装其他恶意应用的木马家族。 - Android.BankBot.75.origin

用于窃取机密信息和盗取钱财的银行木马家族代表。

这一统计数据表明,2016年在安卓智能手机和平板电脑中侦测到最多的恶意程序是广告木马以及被下载到移动设备并试图安装不良应用的木马。

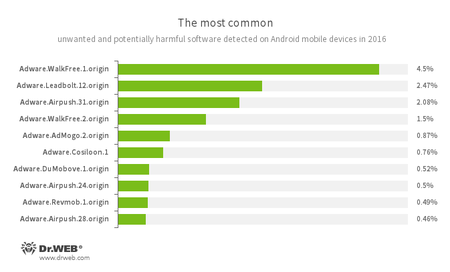

根据不良软件和潜在危险软件侦测统计的结果显示的情况相同。2016年安卓设备中最常见的木马是用来显示侵略性广告的不良应用和程序模块。位居首位的是广告模块Adware.WalkFree.1.origin,第二是Adware.Leadbolt.12.origin,第三是Adware.Airpush.31.origin,第三是

- Adware.AdMogo.2.origin

- Adware.Cosiloon.1

- Adware.DuMobove.1

- Adware.Revmob.1.origin

嵌入到安卓应用的不良程序模块,用于在移动设备上显示烦人的广告。

大部分安卓广告模块都会在移动设备通知栏显示消息、横幅或弹窗。但也有很多广告模块会下载应用并建议用户进行安装。

总的来说,2017年显示广告并暗中将程序下载到设备的木马和不良程序会继续增多。

预置木马

网络犯罪分子植入到安卓移动设备固件中的恶意程序具备系统权限,未经用户允许就能够执行多种操作——比如,能够暗中下载、安装和卸载应用。2016年Doctor Web公司病毒分析人员同时记录到多个安卓木马被预置到智能手机和平板电脑中。1月中旬在一款常用的安卓设备中侦测到木马Android.Cooee.1。这一木马由病毒编写者创建成图形用户界面,内嵌广告模块。Android.Cooee.1显示广告,暗中下载并启动包括恶意应用在内的补充广告插件。

3月份Doctor Web公司技术人员侦测到木马Android.Gmobi.1。这一木马被预置到数十款移动设备中,并在Google Play目录应用TrendMicro Dr.Safety、TrendMicro Dr.Booster和Asus WebStorage中传播。该木马是智能手机和平板电脑厂家及软件开发者所使用的软件开发工具包(SDK)。

这一平台能够远程更新操作系统、收集统计数据、显示各种通知并用来付款。但除了无害的功能,该平台还具有恶意功能,比如,Android.Gmobi.1会显示广告、在操作系统主屏幕显示快捷方式、在浏览器或Google Play应用中打开各种网页,还能够下载、安装并启动软件。此外,该木马还会将机密信息传送到控制服务器。

11月侦测到的木马Android.Spy.332.origin起初是用来更新固件的系统软件,并不是恶意应用,但其新版本添加了木马功能。Android.Spy.332.origin能够暗中下载、安装并卸载程序、执行shell指令并将机密信息(如短信消息、通话记录、被感染移动设备的技术数据)传送到控制服务器。随后这一事件被媒体报道,多家公司推出了更新的操作系统,剔除了这一木马。

因为木马等不良应用植入到安卓智能手机和平板电脑的系统目录能够使不法分子暗中执行任意操作,所以2017年还会出现预置木马的移动设备。

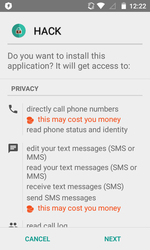

Google Play中的安卓木马

Google Play数字内容目录是安卓移动设备最可靠的程序来源,但病毒编写者仍旧能绕过其防御机制,在这一目录中传播木马。2016年我公司技术人员侦测到许多类似事件。比如,1月初在Google Play中侦测到,木马Android.Click.47.origin嵌入在看起来无害的应用中。Android.Click.47.origin启动后会从控制服务器下载暗中打开的网页列表,然后自行跳转到这些网页上所有可访问的广告链接,点击广告横幅等互交式元素,使病毒编写者获利。

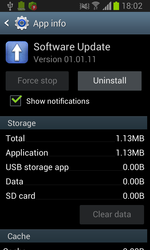

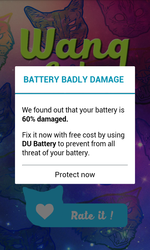

3月份,Doctor Web公司病毒分析人员在Google Play目录上侦测到不法分子嵌入到100多个应用程序中的木马Android.Spy.277.origin。这一恶意应用向病毒编写者传送被感染移动设备的详细信息并显示各种广告。比如,木马会显示提醒用户设备电池受损的警告,并建议用户下载一些程序来修复电池。此外,Android.Spy.277.origin还会在通知栏显示广告并在主屏幕创建登录到Google Play目录应用页面的快捷方式。

4月份Doctor Web公司技术人员侦测到一种嵌入在190多种程序中的木马并将其命名为Android.Click.95。感染移动设备后,木马会检查设备上是否安装有病毒编写者指定的应用程序。如未发现,Android.Click.95就会通过浏览器打开欺诈网页,上面提示用户似乎存在问题,如智能手机和平板电脑用户所使用的浏览器版本过旧或不安全、电池受损。木马会建议安装某个应用以便解决“问题”。

Android.PWS.Vk.3是2016年通过Google Play目录传播的一个木马。Doctor Web公司在6月份对其进行了介绍。Android.PWS.Vk.3是一款音乐播放器,能够复制保存在Vkontakte服务器中的音乐。为此木马会向用户询问社交网站的账号和密码,还会暗中将获取的数据发送给不法分子。

7月份在Google Play目录发现一个内嵌在无害程序中的木马Android.Valeriy.1.origin。Android.Valeriy.1.origin显示弹窗,建议用户输入手机号码来下载某个应用。一旦被感染移动设备用户输入自己的号码,便会接收到订购付费服务的短信,而木马会拦截并隐藏这些短信。此外,Android.Valeriy.1.origin还能够暗中点击广告横幅并跳转到相应链接,下载包括恶意程序在内的其他程序。

7月份还在Google Play目录中侦测到木马Android.Spy.305.origin。不法分子将其植入到150多个应用中。该恶意程序基本功用在于显示广告,此外,Android.Spy.305.origin还能够将机密信息传送到控制服务器。

9月份Google Play目录中侦测到木马Android.SockBot.1。这一恶意程序将被感染设备作为代理服务器,使不法分子能够在不显示真实位置的情况下,匿名连接远程计算机等联机设备。此外,病毒编写者还能够利用这一木马拦截并重新定向网络流量,窃取机密信息,对互联网服务器发动DDoS攻击。

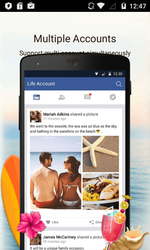

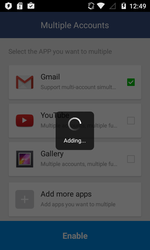

2016年在Google Play目录中传播的另外一个木马被命名为Android.MulDrop.924。Doctor Web公司在11月份对其进行了相关介绍。该恶意程序嵌入到应用,可以使移动设备用户在已安装程序中同时使用多个账户。

该木马部分功能位于被加密隐藏在Android.MulDrop.924资源目录内PNG图像中的补充模块上。其中一个模块包含多个广告插件以及木马下载器Android.DownLoader.451.origin。这一木马下载器暗中下载游戏和应用并建议进行安装,还能够在移动设备通知栏显示烦人的广告。

无论Google公司采取什么安全措施,Google Play目录中都存在恶意应用。病毒编写者不断寻求绕过抵御机制的方法,所以2017年在这一目录中还会再度出现木马。

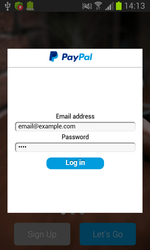

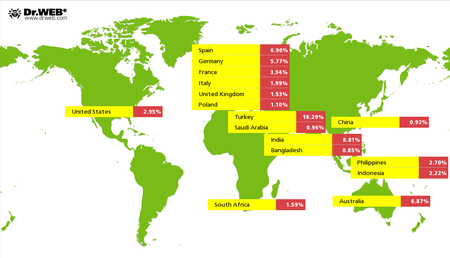

银行木马

越来越多的安卓移动设备用户会使用智能手机和平板电脑登录远程银行服务,所以网络犯罪分子不断完善移动银行木马,增加对信贷机构用户的攻击,试图窃取数十个国家用户的钱财。2016年Dr.Web安卓反病毒产品侦测到 2 100 000多起恶意程序入侵移动设备的事件,这与2015年相比,提高了138%。

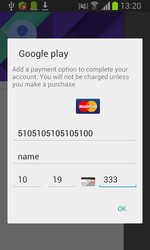

利用Google AdSence广告平台传播安卓银行木马是去年一个重要的安全事件。智能手机和平板电脑用户通过Chrome浏览器登录到带有不法分子编写的广告的网页,将木马的apk文件自动下载到设备。网络犯罪分子利用这一漏洞在几个月内大量传播Android.Banker.70.origin和Android.BankBot.75.origin等银行木马。Google公司随后更新了Chrome,修正了错误。

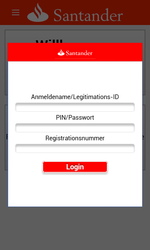

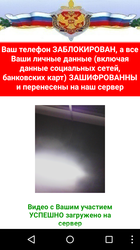

Android.SmsSpy.88.origin是2016年值得注意的一个广为传播的银行木马,Doctor Web公司在5月份介绍了这一木马。这一恶意程序早在2014年就已被发现,但病毒编写者至今仍不断对其加以完善。Android.SmsSpy.88.origin在启动的移动银行应用上方显示虚假认证窗口,盗取移动银行账户用户名和密码。不法分子能够为任意程序创建虚假窗口,这样该木马能够攻击全球的信贷机构客户。Android.SmsSpy.88.origin还会窃取银行卡信息、拦截短信、暗中群发短信,甚至能够充当勒索木马,锁定移动设备屏幕并要求支付解锁。

经研究,Doctor Web公司病毒分析人员认为,从2016年初病毒编写者就开始使用Android.SmsSpy.88.origin攻击200多个国家的用户,被感染设备总量近40 000。

10月份Android.SmsSpy.88.origin新版本出现并被命名为Android.BankBot.136.origin。这一木马能够在安卓新版本(在新版本中恶意程序抵御机制得到优化)中运行,这样可以在更多移动设备中显示钓鱼窗口并拦截短信。

2016年Doctor Web公司病毒分析人员侦测到银行木马Android.BankBot.104.origin。这一木马伪装成游戏破解程序或作弊程序进行传播,被下载到移动设备后,会检查是否连接有远程银行服务、所有可登陆的账户中是否有余额。如果木马侦测到钱财,就会暗中将其转给不法分子。

网络犯罪分子从银行账户窃取钱财、盗取安卓设备用户财务信息等机密信息,从而大肆获利。可以肯定,2017年病毒编写者会继续攻击信贷机构客户。

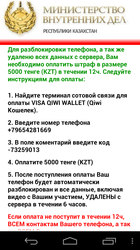

勒索木马

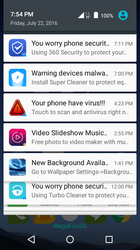

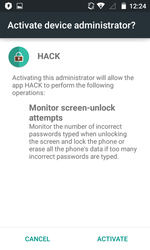

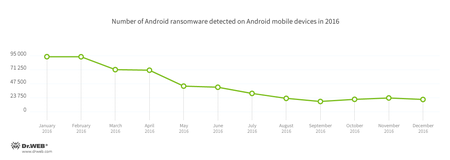

锁定移动设备并要求支付解锁的安卓木马也非常危险。2016年不法分子再度在安卓智能手机和平板电脑用户中传播此类恶意应用。在过去的12个月中,Dr.Web安卓反病毒产品共记录到540 000多起勒索木马入侵安卓设备的事件。与2015年内相比,减少了58%。2016年年初勒索木马攻击最为密集,随后其传播速度放缓。安卓勒索木马在移动设备上出现的情况如下:

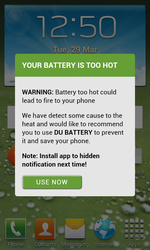

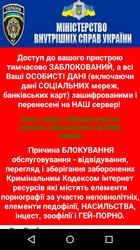

显示此类恶意程序的通知如下:

尽管在2016年安卓上锁器活跃度有所下降,但是此类恶意程序仍然对智能手机和平板电脑用户造成严重威胁。可以肯定,2017年网络犯罪分子会继续将安卓勒索木马作为攻击用户的武器。

针对iOS的木马

攻击移动设备用户的网络犯罪分子将安卓智能手机和平板电脑当成主要攻击目标。但这并不意味着,不法分子不攻击其他平台,比如Apple公司的iOS平台。iOS恶意程序和不良程序传播虽不广泛,但数量在逐年递增。2016年又出现了一些新iOS威胁。

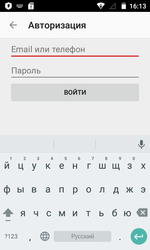

2月份Doctor Web公司技术人员在App Store官方目录中侦测到潜在危险程序Program.IPhoneOS.Unwanted.ZergHelper.1,这一程序是针对中国用户的应用目录。其危险之处在于,任何程序,包括非法入侵或未通过Apple公司检查的程序,都能够通过它进行传播。这样一来,用户就有可能通过Program.IPhoneOS.Unwanted.ZergHelper.1下载到木马或其他危险软件。此外,这一目录还会绕过App Store自行更新,询问Apple ID用户名和密码并将其传送到远程服务器。

3月份Dr.Web病毒库中还添加了木马IPhoneOS.AceDeciever.6。不法分子创建了一个名为爱思助手、可在Windows计算机上运行的应用,而该木马正是这一应用的一部分。程序编写者将这一木马定位成类似iTunes这种用来管理移动设备的工具。该应用已被添加到Dr.Web病毒库,命名为Trojan.AceDeciever.2。

一旦iOS智能手机或平板电脑通过USB电缆连接到安装有Trojan.AceDeciever.2的计算机,IPhoneOS.AceDeciever.6就会利用Apple公司为了保护数字媒体内容创建的FairPlay DRM机制中的漏洞,自行安装到设备中。IPhoneOS.AceDeciever.6安装到移动设备后,会询问用户Apple ID验证码和密码,随后将这些信息传送到不法分子服务器。

与安卓设备相比,iOS智能手机和平板电脑受到更多保护,但网络犯罪分子对这些设备的兴趣有增无减。可以预见,2017年将出现用来攻击Apple公司移动操作系统用户的新恶意程序。

前景和趋势

由于大部分现代移动设备都使用安卓操作系统,所以安卓用户是不法分子的主要攻击对象。银行木马是安卓智能手机和平板电脑用户的一个主要威胁。越来越多的银行木马开始检测移动银行程序是否启动,并在移动银行程序窗口上方显示用来输入机密信息的虚假页面。病毒编写者一定会继续使用这一社会工程机制。此外,还可以肯定,网络犯罪分子会继续完善安卓银行木马的功能。

试图获取root权限、暗中下载并安装程序的木马也是安卓智能手机用户的主要威胁。2017年这些恶意应用可能会增多。此外,还将出现利用新感染机制攻击移动设备的木马。

多年来,网络犯罪分子多次在安卓智能手机和平板电脑中预置各种木马和不良程序。这一趋势极有可能会继续保持,2017年会发生新的移动设备固件感染事件。

2016年在Google Play中侦测到的大量恶意程序表明,无论Google公司花多少力气保护自己官方应用目录的安全,病毒编写者仍然会把各种木马放到这一目录中。2017年安卓智能手机和平板电脑用户可能再度遭受到安卓程序官网目录中木马的威胁。

同以往一样,安卓勒索木马对于用户来说仍很危险。2017年会出现新的勒索木马攻击。此外,一定还会出现新的iOS恶意程序。虽然iOS操作系统的智能手机和平板电脑一直得到充分保护,但2016年的事实表明,不法分子仍然将这一平台视为攻击对象。病毒编写者一直试图从任何可能的地方获利,因此2017年iOS设备仍将是网络犯罪分子的潜在攻击目标。