Doctor Web:2015年8月病毒活动综述

2015.08.28

2015年8月值得注意的是出现了感染Linux操作系统路由器的新木马程序,以及类似可在局域网进行自我复制的蠕虫的挖矿木马。此外,8月份还记录到隐藏在Microsoft Word文档中的危险木马下载器、LoadMoney家族不良程序安装器及其他威胁安卓移动平台用户的新恶意程序的传播。

8月主要趋势

- 出现感染Linux路由器的恶意程序;

- 针对Microsoft Windows的不良程序下载器和安装器正在传播;

- 安卓木马增多。

本月威胁

随着加密电子货币的面世,出现了用于挖矿(采币)的木马程序。但随着成功执行类似操作所需的计算量大幅增加,挖矿木马的流行程度略有下降。而在8月份Doctor Web公司病毒实验室又添加了一个这样的新木马样本,被命名为 Trojan.BtcMine.737。

Trojan.BtcMine.737的内部构架好似套娃,由3个彼此嵌套的安装器组成:第一个为点滴木马,如果之前在系统中已启动Trojan.BtcMine.737进程,会将其中止,随后从自身提取另一个安装器的可执行文件并将其放置到临时文件夹,启动后将源文件删除。第二个安装器具有网络蠕虫功能:可保存在受攻击计算机磁盘中的一个文件夹,并启动可执行文件,然后在多个文件夹创建备份,并在其中一个文件夹中自动打开局域网的访问权限。这些恶意程序备份在目标文件夹中显示成名为Key的文件类型,带有WinRAR压缩文件的图标。

随后木马会自我复制到被感染机器所有磁盘中的根文件夹,查出可访问的邻居计算机并其所具备专门列表逐一选择用户名和密码,试图进行连接。此外,该恶意程序试图在具有相应设备的被感染计算机创建开放的WiFi接入点。如果恶意程序成功获取局域网中一个计算机的访问权限,就会试图在这台计算机上保存并启动木马备份。Trojan.BtcMine.737在安装第二步保存在磁盘中的程序CNminer.exe正好是开采(挖掘)加密电子货币的工具安装器。该恶意程序详情请参阅发布在我公司网站的相关介绍。

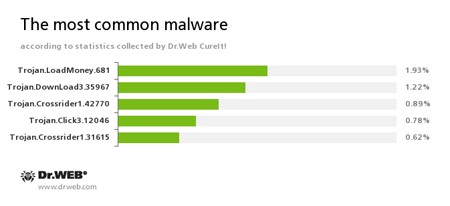

清除工具Dr.Web CureIt!统计数据结果

Trojan.LoadMoney

由联盟程序LoadMoney服务器生成的下载器程序家族。此类应用程序在受害者计算机下载并安装各种不良软件。

Trojan.DownLoad3.35967

一种从互联网下载并在受攻击计算机启动其他恶意程序的木马下载器家族代表。

Trojan.Crossrider

木马程序家族,用于向互联网用户显示各种可疑广告。

Trojan.Click

这一家族的恶意程序通过控制浏览器行为,重新定向受害者访问特定网站的请求,虚报各种互联网资源的访问量。

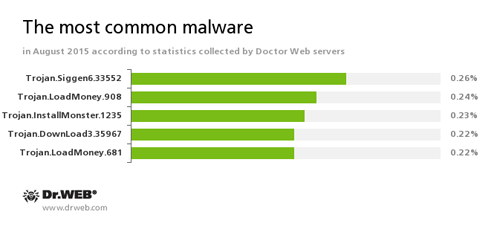

Doctor Web统计服务器收集的数据结果

Trojan.Siggen6.33552

侦测用于安装其他危险软件的恶意程序。

Trojan.LoadMoney

由联盟程序LoadMoney服务器生成的下载器程序家族。此类应用程序在受害者计算机下载并安装各种不良软件。

Trojan.Installmonster

使用联盟程序Installmonster创建的恶意程序家族。此类应用程序在受害者计算机安装各种不良软件。

Trojan.DownLoad3.35967

一种从互联网下载并在受攻击计算机启动其他恶意程序的木马下载器家族代表。

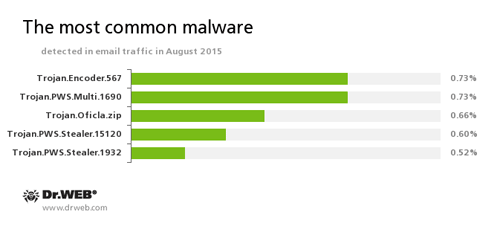

Trojan.Encoder.567

一种加密受害者计算机磁盘中的文件并要求支付解密的勒索木马家族代表。这一木马能够加密包括下列类型的重要用户文件:.jpg、.jpeg、.doc、.docx、.xls、xlsx、.dbf、.1cd、.psd、.dwg、.xml、.zip、.rar、.db3、.pdf、.rtf、.7z、.kwm、.arj、.xlsm、.key、.cer、.accdb、.odt、.ppt、.mdb、.dt、.gsf、.ppsx、.pptx。

Trojan.PWS.Multi.1690

一种银行木马家族代表,能够窃取受攻击计算机中的机密信息。

Trojan.Oficla

主要通过电子邮箱传播的木马家族。在感染计算机时,该木马家族会隐藏自身恶意活动。接下来Trojan.Oficla会将计算机接入到僵尸网络,使不法分子能够向其中下载其他恶意软件。系统感染后,不法分子能够控制受害者的计算机,能够在计算机中下载、安装并使用任意恶意软件。

Trojan.PWS.Stealer

用于在被感染计算机窃取密码和其他珍贵的机密信息的木马家族。

僵尸网络

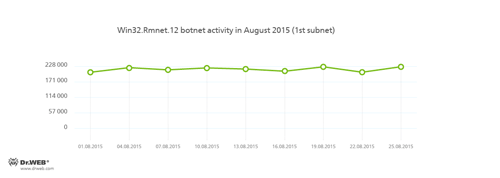

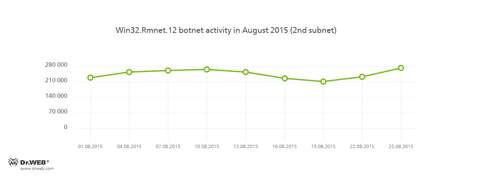

同以往一样,Doctor Web公司病毒分析人员继续仔细监测不法分子使用感染文件型病毒Win32.Rmnet.12的计算机创建的两个子僵尸网络的活动。其活动情况见下图:

Rmnet— 不需用户参与即可进行传播的文件型病毒家族,能够将第三方内容嵌入到用户浏览的Web网站(理论上,网络犯罪分子能够利用这种方式获取受害者银行信息访问权限),窃取cookies文件和最流行的FTP客户端密码,并执行不法分子发出的各种指令。

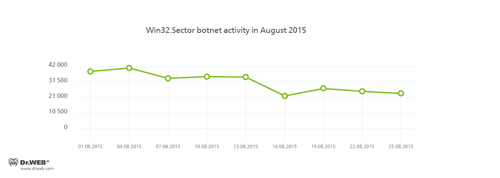

由感染危险的文件型病毒Win32.Sector的个人电脑组成的僵尸网络表现活跃,其活动见下图:

文件型病毒Win32.Sector具有以下功能:

- 从P2P网络下载并在被感染机器上运行不同的可执行文件;

- 嵌入到被感染计算机的启动进程;

- 能够阻止某些反病毒程序运行并阻止访问反病毒产品厂商的网站;

- 感染本地磁盘和可移动载体上的文件对象(在感染过程中创建自启动文件autorun.inf)以及保存在共享网络文件夹的文件。

8月份,不法分子用来对各种Web网页进行DDoS攻击的僵尸木马 Linux.BackDoor.Gates.5更为活跃。遭受攻击的目标数量有2083个,比7月份增加了118.3%。同时,像以往一样,86.7%的受攻击网站位于中国境内,而10.7%位于美国。

木马加密器

Doctor Web技术支持部门接收到的解密申请数量:

| 2015.07 | 2015.08 | 增幅 |

|---|---|---|

| 1414 | 1425 | + 0,77 % |

2015年8月最常见的加密器:

- Trojan.Encoder.567

- Trojan.Encoder.858

- BAT.Encoder

Dr.Web Security Space 10.0 for Windows

抵御木马加密器

大蜘蛛基础版Dr.Web Anti-virus for Windows授权不包含此功能。

| 预防性保护 | 防止数据丢失 |

|---|---|

|  |

针对Linux的威胁

2015年8月Doctor Web公司技术人员对不法分子用来定向攻击Linux家族操作系统路由器的一组恶意程序进行了研究。

已被添加到Dr.Web病毒库、命名为Linux.PNScan.1的木马由病毒编写者安装到受攻击路由器(比如利用漏洞shellshock启动相应参数的脚本),随后将利用Linux.PNScan.1传播的Linux.BackDoor.Tsunami家族木马下载到受攻击路由器并进行安装。Linux.PNScan.1的唯一功用是入侵路由器并向其中下载恶意脚本,该恶意脚本会将按照路由器构架(ARM、MIPS或PowerPC)编辑的后门木马安装到相应路由器中。如果不法分子是利用漏洞shellshock成功入侵到架构为 Intel x86的计算机,脚本中也预设了下载相应的后门木马。此类后门木马可执行不法分子发出的各种指令,比如下载工具Tool.Linux.BrutePma.1,利用该工具可入侵PHPMyAdmin关系数据库管理系统的控制面板。

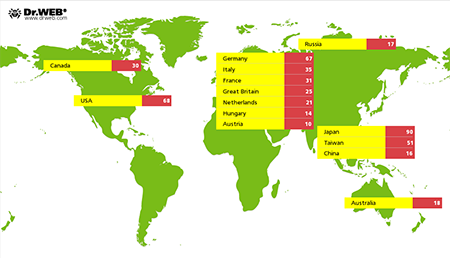

除了上述危险的应用程序,Doctor Web病毒分析技术人员还在不法分子服务器侦测到其他恶意程序:其中包括Linux.PNScan.2木马变种、用于入侵Web网页的恶意程序Trojan.Mbot、用于在带有各种内容管理系统及创建互联网商店的软件的网页上搜找漏洞的木马Perl.Ircbot.13等等。Doctor Web公司病毒分析人员共侦测到利用上述工具进行的1439起设备感染事件,其中649起事件发生在以下地理区域:

Doctor Web公司技术人员侦测到的恶意程序详情及该事件信息请参阅我公司网站公布的相关介绍。

其他恶意程序

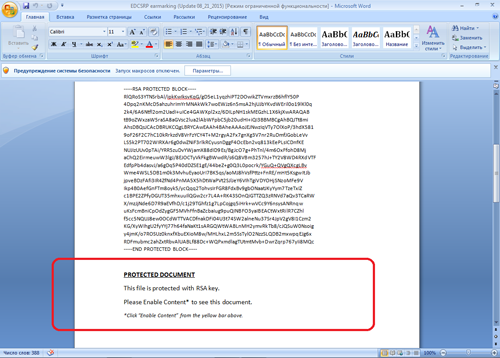

2015年8月Doctor Web病毒分析人员对一种危险的木马下载器进行了研究,将其命名为W97M.DownLoader.507,这种下载器嵌入到电子邮件消息的Word文档来进行传播。不法分子会建议潜在受害者启用Word中的宏来阅读文档的加密内容。

如果受害者同意执行此操作,则会向其显示完整的文档正文,同时木马会从远程服务器下载并使用软件片段创建多个恶意脚本,这些恶意脚本会从不法分子的节点下载并启动危险的银行木马。该威胁详情请参阅我公司网站发布的新闻。

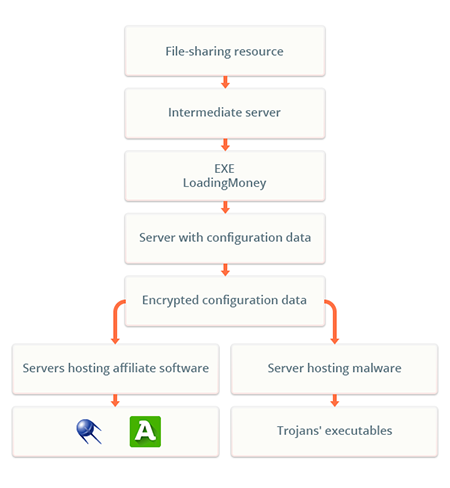

8月份,Doctor Web公司病毒分析人员详细研究的另一个恶意程序是Trojan.LoadMoney.336,在很多用户电脑中出现,是一种不良程序安装器,通过以下方式传播:受害者访问不法分子创建的文件交换资源时会自动重新定向到中转网页,从该网页将木马Trojan.LoadMoney.336下载到计算机。启动后木马会访问另一个服务器,从该服务器获取加密的配置文件。这一文件包含可从互联网下载并在被感染计算机启动的各种联盟程序链接,其中既包括无害程序,也有危险的恶意应用程序。

危险网站

2015年8月Dr.Web不推荐网站和恶意网站数据库新添834 753个互联网地址。

| 2015.08 | 增幅 | |

|---|---|---|

| +821,409 | +834,753 | +1.62% |

安卓恶意软件和不良软件

8月份安卓恶意程序活跃度总体明显低于上个月。然而,安卓智能手机和平板电脑的用户仍是网络犯罪分子的主要目标。信息安全技术人员侦测到用于进行网络间谍活动的又一个危险的安卓木马。此外,Doctor Web病毒分析人员记录到新的安卓勒索木马、恶意银行木马以及短信木马,数量正在增多。8月份最值得注意的安卓安全事件有:

- 不法分子利用安卓木马跟踪用户;

- 用户收到恶意银行木马的威胁;

- 新的安卓勒索木马正在传播;

- 短信木马增多。

8月份移动病毒情况的更多详情请参阅移动威胁综述。