Doctor Web:2016年病毒活动综述

2016.12.29

2016年信息安全事件多种多样。最值得注意的事件是Linux木马数量剧增。出现这一现象的原因在于基于Linux平台的各种设备(如路由器、网络附属存储、带有网络端口的IP摄像头等智能设备)得到广泛应用。用户经常在不修改出厂设置的情况下连接网络,从而成为不法分子的目标,不法分子通过选配密码入侵这些设备并安装恶意软件。

2016年春季史上首个针对macOS(OS X)Apple计算机的木马加密器开始传播。Doctor Web公司技术人员迅速作出反应,找到了被这一木马加密的文件的解密方法。

2016年还侦测到多个针对俄罗斯常用财务软件1C的恶意程序,包括史上首个完全使用俄语编写的木马,确切地说,是使用1C程序内置语言编写的木马。这一程序会在被感染系统中启动危险的木马加密器。另外一个针对财务人员的木马的功用是窃取常用财务软件和邮箱客户端信息。除了使用1C语言,病毒编写者还在2016年多次使用Rust和Go等少见的程序语言。

提到进行专业攻击的信息安全威胁,值得一提的是感染多家生产及销售塔式吊车和建筑用吊车的俄罗斯公司计算机的木马。

2016年出现了多个新的银行木马,包括能够创建结构分散的僵尸网络并选择性感染世界各区域计算机的木马。

2016年Google Android移动平台木马能够感染系统数据库和设备上的启动进程。在过去的12个月里Doctor Web公司技术人员多次在常用安卓手机和平板电脑的固件中侦测到恶意程序。同时在Google Play官方应用目录中也侦测到危险的移动木马。

2016年主要趋势

- Linux恶意程序增多

- 出现首个macOS(OS X)木马加密器

- 用少见的编程语言编写的木马正在传播

- 出现能够感染系统进程和数据库的安卓木马

2016年最重要的事件

同以往一样,2016年能够直接从信贷机构用户账户窃取钱财的银行木马仍然给用户造成严重威胁。此类恶意程序包括相对简单的木马,如Trojan.Proxy2.102,也包括架构更为复杂的木马,如Trojan.Gozi。Trojan.Gozi能够在32位或64位版本的Windows计算机上运行,执行很多功能,能够记录键盘按键、窃取用户在各种屏幕上输入的数据、将网页中的无关内容植入被感染的计算机上(即执行网络注入)、向不法分子提供被感染设备桌面的远程访问权限、启动计算机上的SOCKS代理服务器,下载和安装各种插件,还能够窃取访问“银行-客户”系统时使用的信息。

Trojan.Gozi能够将被感染的计算机加入到僵尸网络中。从HACA服务器下载作为字典使用的文本文件,从而生成控制服务器名称。该恶意程序还能够建立一级P2P僵尸网络。

多态银行病毒Bolik是2016年最危险的一种银行木马,是常用银行木马Zeus 和Carberp的直接继承者,但与它们的不同之处在于能够自行传播并感染可执行文件。

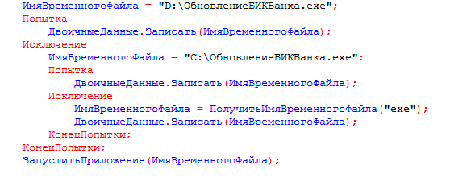

网络犯罪分子很少使用少见的非标准技术创建恶意程序。在1C应用内置程序语言使用西里尔字母的点滴木马1C.Drop.1却是一个例外。

这一木马伪装成发给财务人员的邮件附件进行传播。附件为《1C:企业》软件外部处理文件。如果收件人打开了附件, 1C.Drop.1就会向在合同方数据库中发现的电子邮箱地址发送其副本,然后在被感染计算机中启动危险的木马加密器。

此外,2016年Doctor Web公司病毒分析人员还侦测到用Rust语言编写的后门木马Linux.BackDoor.Irc.16并对其进行了研究。这一木马的首个稳定版本出现在2015年。10月份,Doctor Web公司病毒分析人员发现了用Go语言编写的木马加密器 Trojan.Encoder.6491并迅速研究出解密方法。越来越多的病毒编写者开始使用这一出自Google公司的编程语言:很快又出现了使用Go语言编写的另外一种木马——Linux.Lady.1。这一木马威胁Linux操作系统,能够攻击其他计算机、下载程序并在被感染设备上启动以便获取(开采)加密电子货币。

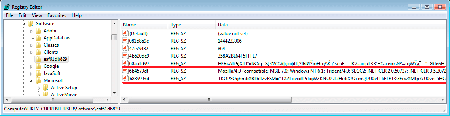

无体木马也是非常危险的恶意程序:这种木马并不以单独文件的形式出现在被感染计算机上,而是使用Windows系统注册表等各种存储自我保存,直接在内存中运行。Doctor Web公司病毒分析人员在2016年6月侦测到一种无体木马,该木马被命名为 Trojan.Kovter.297,隐藏在Windows系统注册表中,用于在被感染计算机上未经许可显示广告。

监控建筑用吊车厂家的专业木马BackDoor.Crane.1可以称之为2016年影响最大的一个威胁,该后门木马及其下载到被感染设备中的另外两个恶意程序长期从被感染计算机上窃取机密信息。不法分子的主要目标是财务文件、合同和员工商务信函。此外,木马还定期截屏并将其发送到不法分子的控制服务器上。该木马的运行原则请参阅Doctor Web公司网站发布的综述。

病毒概况

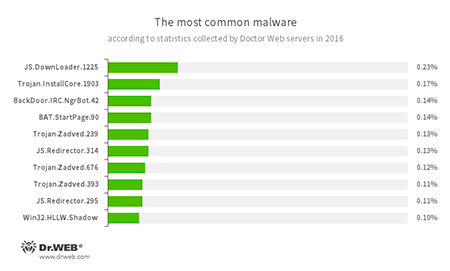

根据Dr.Web统计服务器收集的数据显示,2016年计算机上侦测到的最多的木马是用于非法下载并安装恶意程序的脚本和应用。此外,广告木马也是常见威胁。

- JS.DownLoader

用JavaScript语言编写的恶意脚本家族,在电脑上下载和安装其他恶意程序。 - Trojan.InstallCore

不良应用程序和恶意应用程序的安装器家族。 - BackDoor.IRC.NgrBot.42

2011年被信息安全技术人员首次侦测的一种非常常见的木马。此家族的恶意程序能够在被感染计算机执行接收到的不法分子指令,网络犯罪分子利用文本消息更换协议IRC(Internet Relay Chat)对其进行控制。 - BAT.StartPage.90

在浏览器设置偷换主页的恶意脚本。 - Trojan.Zadved

是用于在浏览器窗口更换搜索系统输出结果以及在社交网站显示虚假弹出消息的插件。此外还包含木马功能,可更换各种网站显示的广告消息。 - JS.Redirector

用JavaScript语言编写的恶意脚本家族,将用户浏览器重定向到其他网页。 - Win32.HLLW.Shadow

利用可移动载体和网络磁盘进行传播的蠕虫。此外,该木马还能够利用SMB标准协议通过网络传播,能够从控制服务器下载并启动可执行文件。

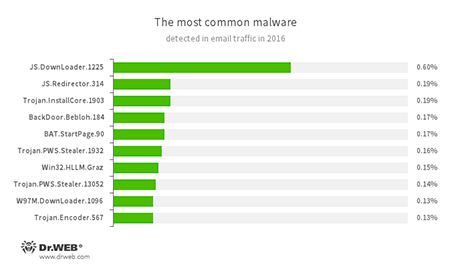

根据2016年邮箱流量侦测到的威胁统计数据生成的图表大致相同:不法分子最喜欢使用电子邮箱群发恶意脚本下载器和广告木马。电子邮件的危险附件中经常包括间谍木马、木马加密器、后门木马及偷换浏览器主页的程序。Dr.Web反病毒软件在邮箱流量侦测到的数量最多的十大恶意应用程序如下:

- JS.DownLoader

用JavaScript语言编写的恶意脚本家族,在电脑上下载和安装其他恶意软件。 - JS.Redirector

用JavaScript语言编写的恶意脚本家族,将浏览器用户自动重定向到其他网页。 - Trojan.InstallCore

一种不良应用程序和恶意应用程序的安装器家族。 - BackDoor.Bebloh.184

一个能够嵌入到其他应用进程并执行不法分子指令的后门木马代表 。 - BAT.StartPage.90

在浏览器设置偷换主页的恶意脚本。 - Trojan.PWS.Stealer

用于在被感染计算机窃取密码和其他机密信息的木马家族。 - Win32.HLLM.Graz

一种群发邮件蠕虫,在特定端口跟踪流量并根据协议选择交换数据以获取密码。该信息被用于进一步传播蠕虫。 - W97M.DownLoader

利用办公软件运行漏洞的木马下载器家族。旨在向被攻击的计算机下载其他恶意软件。 - Trojan.Encoder.567

一种加密计算机中的文件并要求支付解密的木马加密器。这一木马能够加密下列类型文件:.jpg、.jpeg、.doc、.docx、.xls、xlsx、.dbf、.1cd、.psd、.dwg、.xml、.zip、.rar、.db3、.pdf、.rtf、.7z、.kwm、.arj、.xlsm、.key、.cer、.accdb、.odt、.ppt、.mdb、.dt、.gsf、.ppsx、.pptx。

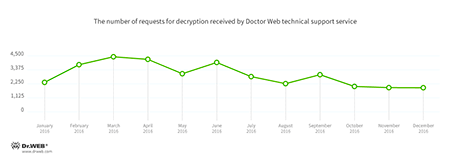

木马加密器

2016年木马加密器仍对用户构成严重威胁,在过去的12个月中,由于木马加密器而向Doctor Web公司技术支持部门寻求帮助的用户共超过34000名,其中2月份和春季前两个月受害用户数量最多,7月份数量再度增加,年末木马加密器活跃程度稍有下降,具体情况如下图显示:

全年被木马 Trojan.Encoder.858加密的用户文件最多,数量第二的是Trojan.Encoder.761,第三是Trojan.Encoder.3953,该木马加密文件数量与前两个相比,有明显差距。

2016年最常见的加密器:

- Trojan.Encoder.858 — 申请的23.00% ;

- Trojan.Encoder.761 — 申请的17.44% ;

- Trojan.Encoder.3953 — 申请的4.76% ;

- Trojan.Encoder.567 — 申请的4.58% ;

- Trojan.Encoder.3976 — 申请的4.26% 。

去年木马加密器受害者不仅限于Microsoft Windows用户:1月份技术人员还侦测到一个新的Linux木马加密器,将其命名为Linux.Encoder.3。该木马将被加密文件的扩展名设为.encrypted,能够记住源文件创建日期和修改日期,并将其替换成加密前规定的文件修改值。

3月份针对Apple计算机的首个木马加密器——Mac.Trojan.KeRanger.2开始广为传播。技术人员在伪装成DMG格式软件进行传播的常用macOS(OS X)BT客户端受损版本中首次侦测到这一木马。该程序使用的是程序开发者有效的证书签名,因此能够避开内置的Apple保护系统。

在上述两个事件中,Doctor Web公司技术人员都迅速研究出了解密遭受这些恶意程序损害的文件的方法。

Linux恶意程序

2016年最为轰动的一个事件是大量攻击物联网的Linux恶意程序的传播。物联网即各种连接网络的控制设备,包括路由器、网络附属存储、电视机顶盒、IP摄像头等智能设备。不法分子对这些设备感兴趣的主要原因在于,用户粗心大意,很少修改默认的出厂设置。从而使网络犯罪分子不费吹灰之力即可使用默认用户名和密码非法访问设备,继而下载恶意软件。

病毒编写者通常在被攻击的Linux设备上安装三种恶意程序,即组织DDoS攻击的木马、启动系统中代理服务器的应用(不法分子用来实现匿名操作)和用来在设备中下载其他应用的木马和脚本。网络犯罪分子使用SSH协议和Telnet协议连接受攻击设备。

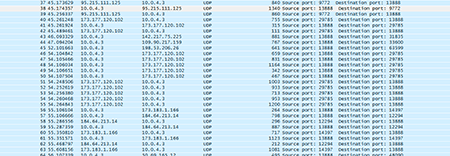

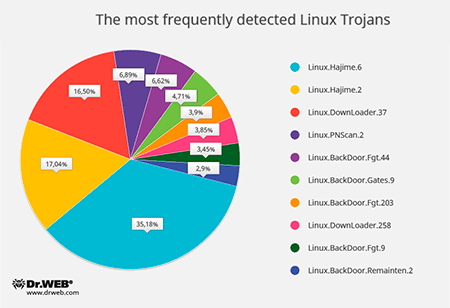

2016年秋初Doctor Web公司技术人员开始监测利用特有配置网络节点陷阱,即所谓的蜜罐技术(英文称honeypot,“蜜罐”)进行Linux威胁的活动。针对这些节点的攻击数量在逐月增加:10月份侦测到40 756 起此类事件,11月份则记录到389 285次类似攻击。攻击比重有所变化:10月份35 423次攻击使用的是SSH协议,5 333次攻击使用Telnet协议,11月份情况则完全相反:不法分子使用SSH协议79 447次非法访问设备,使用Telnet协议——309 838 次。引起这样急剧的变化主要是由于木马Linux.Mirai传播更广,其源代码可免费使用。这一恶意程序早在2016年5月就被病毒分析人员发现,其功用在于组织DDoS攻击,能够在х86、ARM、MIPS、SPARC、SH-4 和M68K架构的设备上运行。Linux.Mirai使用Telnet协议攻击存在漏洞的设备。网络犯罪分子在2016年秋季的三个月下载到受攻击设备中的恶意程序比例如下图:

- Linux.Hajime

使用Telnet协议传播的Linux网络蠕虫家族。通过选配密码登录后,注入插件会将自身中针对MIPS/ARM架构、由计算机汇编语言编写的下载器保存到设备中。下载器从进行攻击的计算机上下载木马基本模块,将设备加入到结构分散的P2P僵尸网络中。 - Linux.DownLoader

用于下载并在受损系统安装其他恶意应用的Linux恶意程序和脚本家族。 - Linux.PNScan.2

用于感染Linux操作系统路由器的网络蠕虫。这一网络蠕虫执行下列任务:自行感染设备、打开9000和1337端口、处理通过这些端口接收到的请求、连接控制服务器。 - Linux.BackDoor.Fgt

用于发动DDoS攻击的Linux恶意程序家族。针对Linux不同版本(包括MIPS和SPARC架构的嵌入式系统)都有不同版本的木马.。 - Linux.BackDoor.Gates

将后门木马功能和DDoS-Bot功能相结合的Linux木马家族。此类木马能够执行接收到的指令,并进行DDoS攻击。 - Linux.BackDoor.Remaiten

用于进行DDoS攻击的Linux恶意程序家族。该木马根据Telnet协议利用穷举密码的方法入侵设备,入侵后将由计算机汇编语言编写的下载器保存到设备中。该下载器的功用在于将其他恶意应用下载并安装到受攻击设备。

除了上述针对物联网的恶意程序,2016年Doctor Web公司病毒分析人员还对其他Linux威胁进行了研究。1月份技术人员侦测到能够在被感染设备上截屏的木马Linux.Ekoms.1和多功能后门木马Linux.BackDoor.Xunpes.1。随后记录到用危险木马感染Linux用户的黑客工具、能够将被感染计算机加入到僵尸网络的木马Linux.Rex.1以及被命名为Linux.BackDoor.FakeFile.1的后门木马的传播。这一后门木马能够执行被感染Linux设备接收到的网络犯罪分子的指令。

针对macOS的恶意程序

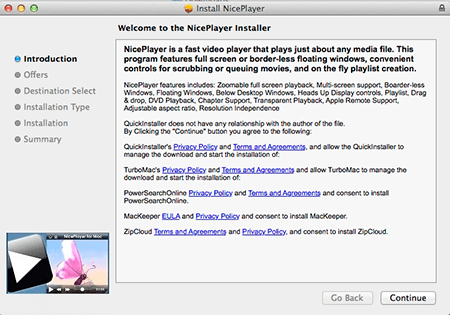

除了之前提到的新macOS木马加密器,2016年还出现多种针对Apple计算机的新恶意程序。其中的Mac.Trojan.VSearch木马家族用来在被感染计算机上显示不良广告。

这些木马会伪装成各种工具进行传播,比如伪装成Nice Player播放器,用户能够从提供免费软件下载的网页上下载。其中一个家族代表Mac.Trojan.VSearch.2在Mac上安装包括Mac.Trojan.VSearch.4木马在内的多个不良应用,从控制服务器下载替换浏览器设置中默认搜索引擎的专用脚本,随后恶意脚本会安装针对Safari、Google Chrome和Mozilla Firefox浏览器的搜索插件并下载木马Mac.Trojan.VSearch.7。Mac.Trojan.VSearch.7会在操作系统创建一个“隐藏”的新账户并启动专用代理服务器,利用这一服务器可在浏览器窗口所有打开的网页中嵌入JavaScript语言脚本,显示广告横幅。此外,这一恶意脚本还会在多个常用搜索引擎收集用户的搜索内容。

Doctor Web公司技术人员发现,从网络犯罪分子服务器上下载此家族恶意程序的申请共有1 735 730次。此外,还记录到478 099个独有IP地址向这些计算机服务器提交过申请。

危险网站和不推荐网站

互联网中存在很多危险网站,访问这些网站不仅对计算机有害,甚至会对用户造成伤害:这些网站包括钓鱼网站和欺诈性资源以及传播恶意软件的网站。Dr.Web反病毒产品组件 SpIDer Gate和父母控制组件可抵御这些网站,其数据库每天都会添加新的恶意网站和不推荐网站链接。2016年这一添加进程的情况见下图:

网络诈骗

同以往一样,2016年互联网中仍然活跃着诱骗轻信用户从中获利的网络诈骗分子。Doctor Web公司在4月份对多种无耻欺骗用户的虚假网上商店进行了介绍。

这些商店承诺,如果客户预付全款,他们可以将所选商品送到俄罗斯任何地方。受害者完成支付后(通常为几万卢布)等待发货确认,但过段时间这家网上商店会突然消失,发送到电子邮箱联系地址的邮件会被退回,诈骗分子的电话号码永远无人接听。几天后出售同类商品的完全相同的商店又使用不同的地址和名称出现在互联网上。区分真假网店的标准请参阅Doctor Web公司发布的综述。

2016年网站“百万富翁探测器”创建人也使用了另一种常用的网络诈骗方法,详情请参阅2016年10月的相关新闻。

此类资源是早在2014年就已经开始被广泛应用的骗局,一种二元期权系统的演变。诈骗分子以后还一定会完善他们所使用的非法盈利手段,所以互联网用户请勿丧失警惕。

针对移动设备的威胁

2016年网络犯罪分子再度将移动设备用户作为攻击目标。在过去的12个月中出现大量针对智能手机和平板电脑的恶意程序和不良程序。同以往一样,病毒编写者主要攻击对象是安卓设备,但也出现了iOS威胁。

攻击安卓智能手机和平板电脑的不法分子的主要目的是非法获利。病毒编写者使用多种工具来实现这一目的。安装多余应用并显示广告的木马就是其中一个工具。2015年我公司技术人员侦测此类恶意程序的传播趋势,其中多个恶意程序试图利用漏洞攻击代码获取root权限,以便暗中安装软件。2016年这一趋势继续保持,但病毒编写者得到进一步发展,找到一些少用的新方式。年初Doctor Web公司病毒分析人员侦测到注入程序进程(包括系统进程)并暗中安装或卸载任意应用的Android.Loki家族木马。年末出现了此类恶意应用新版本,不仅能够感染进程,还能够感染系统数据库。这样,该木马还能够获取root权限并暗中安装程序。

一些不法分子将木马安装器和广告木马直接植入到移动设备固件中,而在大多情况下,被感染智能手机和平板电脑厂家并不知道他们在市场销售的设备已被感染。2016年同时出现了好几起此类事件。比如,1月份Doctor Web公司公布在一款常用智能手机固件中侦测到的木马Android.Cooee.1。

Android.Cooee.1是一种嵌入到病毒编写者创建的图形用户界面的广告模块。该木马显示广告,暗中下载并启动包括恶意应用在内的各种应用。

3月份Doctor Web公司技术人员侦测到网络犯罪分子预置到数十款移动设备中的木马 Android.Gmobi.1,11月份又侦测到同类木马Android.Spy.332.origin。这两种恶意程序位于被感染智能手机和平板电脑的系统目录中,暗中为用户下载并安装程序,并执行其他不良操作。

除了经常使用木马应用传播不良程序并显示广告,病毒编写者还会使用一些不是恶意程序的广告模块。根据Dr.Web安卓反病毒产品侦测到的数据显示,2016年在智能手机和平板电脑中出现的有潜在危险的程序中这种广告模块数量最多。

不法分子继续大量使用的银行木马是非法盈利的另一个常用手段。与2015年相比,2016年Dr.Web安卓反病毒产品侦测到入侵安卓设备的银行木马增加了138%。

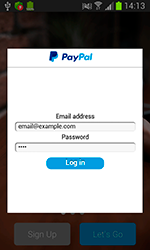

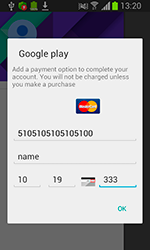

早在2014年就已被病毒分析人员发现的Android.SmsSpy.88.origin就是这样一个木马。该木马编写者不断对其进行完善,现在能够利用它攻击全球的信贷机构客户。Android.SmsSpy.88.origin监控数十个银行应用是否启动。一旦银行应用开始运行,木马就会在其窗口顶部显示虚假认证窗口,询问手机银行账户的用户名和密码。其实Android.SmsSpy.88.origin能够攻击任何银行的客户——病毒编写者只需创建所需要的虚假窗口并在控制服务器启动。

Dr.Web病毒分析人员表明,2016年初这一木马感染了近40 000个移动设备,木马受害者来自200多个国家。这一危险银行木马详情请参阅相关介绍。

另一个在2016年侦测到的安卓银行木马被命名为 Android.BankBot.104.origin。感染移动设备后这一木马会检查用户可用银行账户余额,如果账户中有余额,就将其暗中转给不法分子。

同以往一样,Android.Locker家族勒索木马仍对安卓智能手机和平板电脑用户造成严重威胁。此类木马会锁定移动设备并要求支付解锁。其中特别危险的家族木马代表能够加密照片、文档、视频、音乐等所有可用文件。赎金往往要好几百美金。2016年病毒编写者继续利用此类恶意应用攻击用户,在年初此类木马传播最多。过去的12个月中Dr.Web安卓反病毒产品在移动设备上侦测到勒索木马的次数超过540 000次。

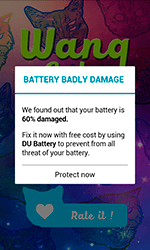

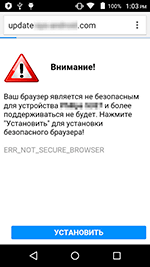

2016年Google Play官方应用目录中出现多个木马。3月份Doctor Web公司病毒分析人员侦测到恶意程序 Android.Spy.277.origin,该恶意程序会向用户显示广告及其移动设备电池受损的通知,并建议用户安装某个应用来恢复电池。4月份技术人员侦测到的同类木马被命名为Android.Click.95。这一木马启动后会检查被感染移动设备上是否安装有木马指定的某个应用程序。如未安装,木马会加载欺诈网页,上面提示用户电池受损或者当前浏览器版本不安全。如果想解决上述两种“问题”,需要安装用户完全不需要的某个程序。

6月份Doctor Web公司技术人员在Google Play目录中侦测到木马Android.PWS.Vk.3,该木马能够从Vkontakte社交网站听音乐,为此木马会询问账户的用户名和密码,然后悄悄将获取的机密数据发送至不法分子的服务器。6月份Doctor Web公司还侦测到病毒编写者通过Google Play传播的木马Android.Valeriy.1.origin。这一恶意程序会显示弹窗,建议用户输入手机号码来下载程序。一旦被感染设备用户输入自己的号码,便会接收到订购付费服务的短信,而Android.Valeriy.1.origin会拦截并隐藏这些注册信息短信。此外,恶意软件还能够点击广告横幅并跳转到相应链接,下载不良程序,甚至下载其他木马。

7月份Doctor Web公司技术人员在Google Play目录中侦测到恶意程序Android.Spy.305.origin,其主要功能在于显示广告。9月份侦测到另一个入侵到安卓官方目录的木马,并将其命名为Android.SockBot.1。这一木马会把被感染设备当做代理服务器,使病毒编写者匿名连接远程联网设备。此外,网络犯罪分子还能够利用这一木马重新定向网络流量,窃取机密信息并对各种互联网服务器发动DDoS攻击。11月份Doctor Web公司病毒分析人员在Google Play目录侦测到木马Android.MulDrop.924并将其添加到病毒库,该恶意应用部分功能位于被加密隐藏在Android.MulDrop.924资源目录内PNG图像中的补充模块上。其中一个模块包含多个广告插件以及木马下载器Android.DownLoader.451.origin。这一木马下载器暗中下载游戏和应用并建议进行安装,还能够在移动设备通知栏显示烦人的广告。

2016年病毒编写者仍然把iOS移动设备用户看做攻击目标。2月份Dr.Web病毒库中添加了通过App Store目录进行传播的潜在危险程序 Program.IPhoneOS.Unwanted.ZergHelper。移动设备用户通过这一木马能够下载包括付费软件破解版本、无法通过Apple公司预先检查的程序等各种应用。此外,这一恶意程序还能够询问用户的Apple ID验证码和密码,绕过App Store目录自行更新。3月份出现的木马IPhoneOS.AceDeciever.6也会向iOS智能手机和平板电脑用户询问Apple ID验证码和密码。一旦移动设备通过USB电缆连接到安装有爱思助手应用的Windows计算机,IPhoneOS.AceDeciever.6就会自行安装到移动设备上。这一程序将自己定位成类似iTunes的工具,已被命名为Trojan.AceDeciever.2并添加到病毒库。

前景和发展趋势

我们可以通过2016年总结的网络犯罪情况分析对2017年信息安全发展情况作出一些预测。首先,针对Linux设备,也就是针对物联网的恶意程序会增多。根据病毒分析人员统计的数据可以看出,使用Telnet和SSH协议攻击具有漏洞的设备的次数增多。不法分子使用的恶意程序种类及功能也将有所增加。针对个别互联网服务的IT基础设施和不同网络节点的DDoS攻击会更多频繁。

同以往一样,木马加密器对于用户来说仍非常危险,不仅会威胁Windows用户,还对Linux、Android和macOS用户造成影响。这些木马所使用的加密算法可能将更为复杂,常见家族的木马加密器数量会有所增加。

2017年可能发生的第三个情况是针对Google Android移动平台的恶意程序(尤其是银行木马)总数和变种数量都会增加。针对智能手机和平板电脑的移动银行应用操作便捷,用户众多,这也吸引了大量企图非法获利的不法分子。无论安卓开发商、Google公司多么努力,安卓系统都会遭受许多木马的攻击。

发送危险软件的方法得到改进,目前用来安装各种木马的恶意脚本的邮件群发明显增多。这些恶意脚本使用各种脚本语言,特别是JavaScript语言编写而成。电子邮件附件经常包括利用办公软件常见漏洞的文件。可以肯定,2017年网络犯罪分子用恶意程序感染用户计算机的方法将更加多种多样。