Doctor Web:2016年3月移动设备病毒活动综述

2016.03.31

3月主要趋势

- 出现植入数十种移动设备固件和热门应用程序的安卓广告木马

- 在Google Play目录出现100多个内含用于显示广告的间谍木马的应用程序

- 完成了对嵌入安卓操作系统重要系统进程以及其他应用程序进程的危险木马的研究

本月移动威胁

3月份Doctor Web公司技术人员对恶意程序 Android.Gmobi.1进行了研究,此木马出现在TrendMicro Dr.Safety、TrendMicro Dr.Booster和Asus WebStorage应用程序中,并被预置到40多种安卓移动设备中。这一恶意程序是软件开发商和移动设备厂商使用一种专门的SDK(Software Development Kit)软件平台,。有可能其编写者预先并没有将这一模块设计为木马的意图,但此模块实际上具备了典型的恶意程序功能。

Android.Gmobi.1能够显示多种烦人的广告,比如,会将广告放置到通知栏或在已启动程序窗口上方以横幅的形式显示广告。此外,木马不经用户同意就会在操作系统桌面创建快捷方式,在Web浏览器和Google Play应用程序打开网页,还能够下载、安装并启动各种软件。Android.Gmobi.1还具有间谍功能,能够窃取各种机密信息并将其传送给不法分子。这一恶意应用程序详情请参阅Doctor Web公司网站发布的新闻。

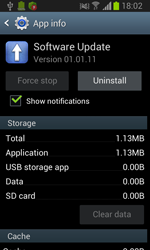

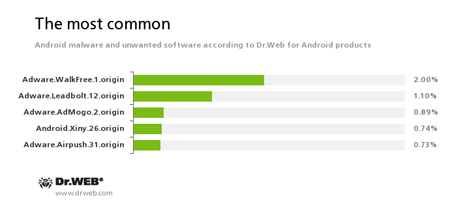

Dr.Web安卓反病毒产品收集的数据结果

Adware.WalkFree.1.origin

Adware.Leadbolt.12.origin

Adware.AdMogo.2.origin

内嵌在安卓应用程序的不良程序模块,用于在移动设备中显示烦人的广告。Android.Xiny.26.origin

可获得root权限,在未经用户许可的情况下在安卓系统目录进行安装并随即安装各种程序的木马。该木马还能够显示烦人的广告。Adware.Airpush.31.origin

内嵌在安卓应用程序的不良程序模块,用于在移动设备中显示烦人的广告。

间谍木马

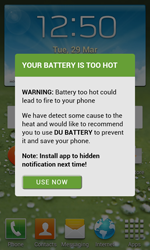

3月末,Doctor Web公司病毒分析人员在Google Play目录的100多个应用程序中侦测到能够显示广告的间谍木马 Android.Spy.277.origin。该木马主要通过常用软件的伪造版本进行传播,向控制服务器传送大量机密信息并显示各种广告。

这一恶意程序能够在操作系统界面或其他应用程序窗口上方以横幅的形式显示广告,导出通知栏的消息,在桌面创建快捷方式并在Web浏览器自动打开链接。该木马更多详情请参阅我公司网站发布的新闻。

值得注意的木马

3月份,Doctor Web公司病毒分析人员完成了对一组 Android.Triada家族木马的研究,此类木马能够嵌入重要系统进程Zygote并根据不法分子指令执行恶意操作。Zygote进程在安卓操作系统中负责启动应用程序并在启动程序时为其在内存中创建备份,备份包括系统数据库等其他运行所需的组件。木马嵌入到Zygote后,能够感染所有即将启动的程序进程并以这些应用程序的名义使用其权限执行恶意操作。

木马Android.Triada目前的基本恶意功能是暗中发送短信,更换被感染移动设备用户发送的消息文本和收件人号码。恶意程序还能够按照控制服务器的指令下载用于执行不法分子其他所需不良操作的补充组件。

值得注意的是,Android.Triada家族木马具备自我保护功能,试图跟踪并结束中国多个常用反病毒程序的运行。此外,这些木马还会检查自身组件的完整性:如果其中任意恶意文件从设备中被删除,木马会从内存将其恢复。

Android.Triada木马的出现再次表明,针对安卓移动设备的恶意应用程序正在变得更危险,程序设计也更周密,其功能往往毫不逊于Windows木马。Doctor Web公司技术人员在持续跟踪观察病毒情况,并及时将所有新恶意应用的相关记录添加到病毒库。