Doctor Web:2016年2月移动设备病毒活动综述

病毒报告 | Doctor Web公司新闻

2016.02.29

2月主要趋势

- 出现嵌入系统进程、执行多种恶意操作的多功能木马

- 新银行木马正在传播

本月移动威胁

2016年2月,Doctor Web公司技术人员侦测到一组互相配合的Android.Loki家族安卓木马,在被感染移动设备执行多种恶意操作。其中一个木马(命名为Android.Loki.3)在系统进程中植入数据库liblokih.so(Android.Loki.6),之后此家族的其他恶意程序就能够使用系统权限进行操作。这一家族木马的基本功能:

- 安装或卸载应用程序;

- 启用或停用应用程序及其组件;

- 中止进程;

- 显示通知;

- 将应用程序注册成Accessibility Service(跟踪设备屏幕点击);

- 根据控制服务器的指令更新自身组件并加载插件;

- 收集被感染设备的详细技术信息。

同时,恶意程序还能够将下列数据传送到控制服务器:

- 已安装应用程序的列表;

- 浏览器历史记录;

- 用户联系人列表;

- 通话记录;

- 设备当前所在位置。

此类恶意程序详情请参阅Doctor Web公司网站发布的相关新闻。

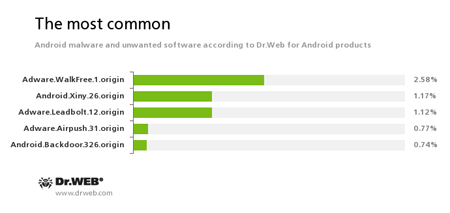

Dr.Web安卓反病毒产品收集的数据结果

- Adware.WalkFree.1.origin

内嵌在安卓应用程序中的不良程序模块,用于在移动设备中显示烦人的广告。 - Android.Xiny.26.origin

用于下载并安装各种应用程序、显示烦人广告的木马程序。 - Adware.Leadbolt.12.origin

内嵌在安卓应用程序中的不良程序模块,用于在移动设备中显示烦人的广告。 - Adware.Airpush.31.origin

内嵌在安卓应用程序中的不良程序模块,用于在移动设备中显示烦人的广告。 - Android.Backdoor.326.origin

按照不法分子的指令执行各种恶意操作的木马程序。

银行木马

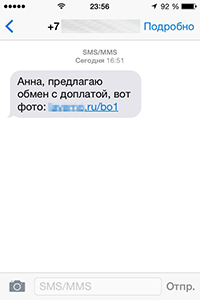

病毒编写者继续传播各种安卓银行木马。网络犯罪分子继续利用诈骗短信欺骗热门网站用户,提示用户与之前在互联网发表过帖子的潜在受害者进行“交换”,并向其发送商品“图片”链接。用户一打开消息中的指定Web地址,就会进入欺诈网页,而移动设备会从这些网页下载恶意程序。2月份还记录到银行木马Android.BankBot.97.origin利用此方式进行传播。

|

|

2月份移动设备病毒活动事件表明,不法分子仍继续攻击安卓智能手机和平板电脑。Doctor Web公司继续跟踪观察移动安卓设备的病毒情况,并将侦测到的威胁及时通报用户。