DoctorWeb:2025年第一季度移动设备病毒活动综述

2025.03.27

许多银行木马的活动也多有增加,如 Android.BankBot 和 Android.Banker 家族木马的攻击次数分别增加了20.68%和151.71%。与此同时,2024年全年活动量几乎都在增长的 Android.SpyMax 木马病毒侦测率比上一季度却降低了41.94%。

在过去3个月中,我公司专家在GooglePlay目录中发现了数十种新威胁。除了传统的大量 Android.FakeApp 木马外,我公司反病毒实验室还侦测到用于窃取加密货币的恶意程序以及不断显示广告的木马。

第一季度主要移动安全事件:

- 广告木马活动加剧

- 银行木马 Android.BankBot 和 Android.Banker 攻击次数增加

- 间谍木马 Android.SpyMax 的活动减少

- 在 Google Play 侦测到大量新的恶意应用程序

Dr.WebforAndroid保护产品统计信息

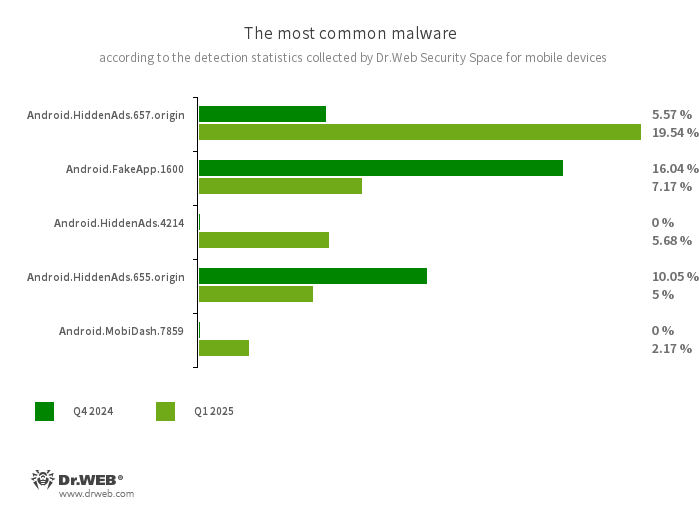

最常见的恶意软件

- Android.HiddenAds.657.origin

- Android.HiddenAds.655.origin

- Android.HiddenAds.4214

- 用于不断显示广告的木马,Android.HiddenAds 家族成员经常假冒正常应用,某些情况下借助其他恶意软件暗中安装到设备的系统目录。安装到安卓设备后,此类木马会隐身,比如去掉自己在主屏幕的应用图标。

- Android.FakeApp.1600

- 能够下载其设置中指定的网站的木马,已知变种加载的是在线赌场。

- Android.MobiDash.7859

- 显示烦人广告的木马程序,是一个软件模块,软件开发人员可将其嵌入到应用程序中。

最常见的不良软件

- Program.FakeMoney.11

- Program.FakeMoney.14

- 侦测据谎称用户通过执行某些操作或任务就可赚钱的应用程序。这些程序模拟奖励累积,称积累到一定的金额就可用“提现”,但实际上用户根本不可能得到任何付款。

- Program.FakeAntiVirus.1

- 侦测假冒反病毒软件运行的广告应用。这种应用汇谎报发现安全威胁,诱骗用户支付费用购买完整版本。

- Program.CloudInject.1

- 侦测经CloudInject云服务和同名安卓工具修改的安卓应用程序(归类为 Tool.CloudInject 添加至Dr.Web病毒库)。此类程序在远程服务器上进行修改,而有用户(修改者)无法控制修改过程中到底内置了什么。此外,应用程序还会得到一些危险的权限。修改后用户可以远程控制这些程序,包括锁定、显示自定义对话框、跟踪其他软件的安装和删除等。

- Program.TrackView.1.origin

- 通过Android设备监控用户的应用程序。攻击者利用此程序可确定目标设备的位置、使用摄像头录制视频和拍照、通过麦克风进行监听、录音等。

最常见的风险程序

- Tool.NPMod.1

- 使用工具NPManager修改过的的安卓应用程序。此类程序中嵌入了一个特殊模块,可修改数字签名并绕过验证。

- Tool.Androlua.1.origin

- 使用Lua脚本编程语言的安卓程序开发专用框架的多个危险版本。Lua应用程序的主要逻辑位于相应的脚本中,这些脚本在执行前由解释器进行加密和解密。通常此框架会请求提供各种系统权限,这样通过其执行的Lua脚本会根据得到的权限执行不同的恶意操作。

- Tool.SilentInstaller.14.origin

- 风险平台,允许不安装就启动apk文件。这些程序能够建立不依赖操作系统的虚拟执行环境。平台启动的APK文件可以像程序组成部分一样运行,并自动获得相同的权限。

- Tool.LuckyPatcher.1.origin

- 一个实用工具程序,用于修改已安装的安卓应用程序(为其创建补丁),更改其操作逻辑或绕过某些限制。例如,利用此工具用户可以禁用网银程序中的root访问验证或在游戏中获得无限资源。创建补丁时此工具从互联网下载专门的脚本,而这些脚本来自公共数据库可以由任何人创建。此类脚本的功能也可能是恶意的,因此创建的补丁可能会带来潜在的危险。

- Tool.Packer.1.origin

- 一种专门的加壳工具,用于保护安卓应用程序不被修改和逆向工程。本身不是恶意程序,但既可用于保护正常程序,也可用于保护木马程序。

最常见的广告软件

- Adware.ModAd.1

- WhatsAppMessenger的某些修改版,内含代码可在使用Messenger时通过网络图片加载指定链接,利用这些地址重定向到广告网站,例如在线赌场和博彩公司、成人网站。

- Adware.Basement.1

- 显示不良广告的应用程序通常会将用户引至恶意网站和诈骗网站,与不良软件 Program.FakeMoney.11 共享一个共同的代码库。

- Adware.AdPush.3.origin

- Adware.Adpush.21846

- 可集成到Android程序的广告模块家族中的一个模块,用于显示误导用户的广告。例如,显示类似操作系统消息的通知。此外,此家族的模块能够收集大量私密数据,还能够下载其他应用程序并启动安装。

- Adware.Fictus.1.origin

- 攻击者将此广告模块嵌入到热门安卓游戏和程序的克隆版中,集成使用的是专门的打包程序net2share。以这种方式创建的软件副本通过各种应用程序市场分发,安装后显示不良广告。

GooglePlay中的威胁

2025年第一季度,我公司病毒实验室再次在GooglePlay目录中侦测到几十种新的恶意软件,其中大多是木马 Android.HiddenAds.4213 和 Android.HiddenAds.4215 的不同变种。 这些木马会在受感染的设备隐藏自身后在其他程序和操作系统界面显示广告。这些木马嵌在各种照片和视频效果应用以及照片编辑器、图像集和女性健康日记应用中。

藏身于TimeShiftCam和FusionCollageEditor中的广告木马 Android.HiddenAds

我们的技术专家还发现了用于窃取加密货币的恶意程序 Android.CoinSteal.202、Android.CoinSteal.203 和 Android.CoinSteal.206 旨在,打着Raydium和AerodromeFinance区块链平台以及Dydx加密货币交易所官方软件的幌子进行传播。

软件Raydium和DydxExchange实际上是用于窃取加密货币的木马

启动时,恶意应用程序会提示潜在受害者连接加密钱包需输入助记词(种子短语), 但实际上,输入的数据会被传输给攻击者。为了进一步误导用户,输入助记词的格式会伪装成是来自其他加密平台的请求。下例就是 Android.CoinSteal.206 显示的假冒加密货币交易所PancakeSwap的钓鱼页面。

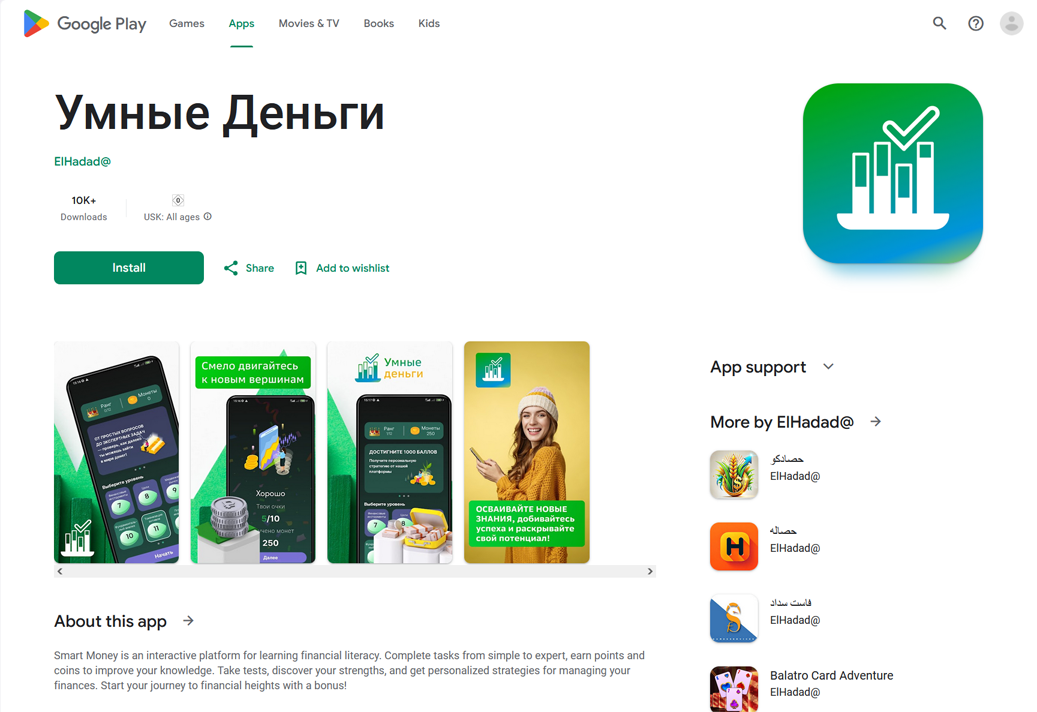

与此同时,假冒程序家族 Android.FakeApp 仍旧在GooglePlay进行传播,其中许多是被骗子伪装成与金融活动相关的应用程序,包括教程工具、 获取投资服务的工具以及跟踪个人财务状况的程序。这些假冒软件会下载各种钓鱼网站,目的包括用于收集个人数据。

假冒金融软件的恶意软件 Android.FakeApp 示例:“聪明用钱”—Android.FakeApp.1803、EconomicUnion—Android.FakeApp.1777

另一些 Android.FakeApp 木马在特定条件下会加载博彩公司和在线赌场网站,以各种游戏和其他软件(例如打字训练器和绘图指南)为幌子进行传播,其中有 Android.FakeApp.1669 木马的新变种。

加载在线赌场和博彩公司网站而非宣称功能的假冒恶意软件示例

我们建议用户安装Dr.Web安卓保护产品来保护安卓设备,抵御恶意程序和不良程序。