Google Play中的恶意应用:攻击者如何利用DNS协议让木马和控制服务器隐秘通信

Dr.Web AV-Desk新闻 | Hot news | Threats to mobile devices | Doctor Web公司新闻

2024 年 11 月 XX 日

Android.FakeApp.1669存在大量变种,这些变种打着不同应用的幌子进行传播,包括通过应用商店 Google Play进行传播。目前已知木马变体在此官方安卓应用商店的下载量已至少 2,150,000 次。

隐藏Android.FakeApp.1669的应用示例

下面列出的是 Doctor Web公司反病毒分析师在 Google Play 上发现的 Android.FakeApp.1669 变种。此间我们的专家侦测到的木马还有更多,但其中一些已在此应用商店消失。

| 应用名称 | 下载量 |

|---|---|

| Split it: Checks and Tips | 1 000 000+ |

| FlashPage parser | 500 000+ |

| BeYummy - your cookbook | 100 000+ |

| Memogen | 100 000+ |

| Display Moving Message | 100 000+ |

| WordCount | 100 000+ |

| Goal Achievement Planner | 100 000+ |

| DualText Compare | 100 000+ |

| Travel Memo | 100 000+ (已下降) |

| DessertDreams Recipes | 50 000+ |

| Score Time | 10 000+ |

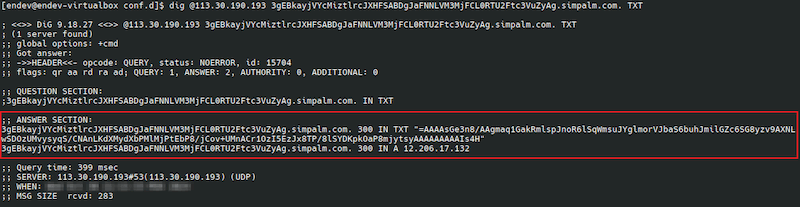

启动时Android.FakeApp.1669会向控制服务器进行 DNS 查询,以获取与目标域名关联的 TXT 记录。但只有当受感染的设备是通过一定的提供商(比如移动互联网提供商)连接到网络时,服务器才会将此记录提供给木马。这些 TXT 记录通常包含的是域名信息和一些其他技术信息,但Android.FakeApp.1669接收的记录包含加密的恶意软件配置。

发送 DNS 查询Android.FakeApp.1669使用的是经过修改的dnsjava开源库代码。

该木马的所有变种都与特定域名相关联,这样 DNS 服务器可以传输其各自不同的配置名。此外,每个被感染的设备都有一个对其专用的目标域子域名,其中包含设备的相关数据,包括敏感数据:

- 设备的型号和品牌;

- 屏幕尺寸;

- 标识符(由两个数字组成:第一个是木马应用程序的安装时间,第二个是随机数值);

- 电池是否正在充电以及当前电量;

- 是否启用厂商设置。

例如,隐藏在应用Goal Achievement Planner中的Android.FakeApp.1669在分析过程中向服务器请求的 TXT记录对应的是域 3gEBkayjVYcMiztlrcJXHFSABDgJaFNNLVM3MjFCL0RTU2Ftc3VuZyAg[.]simpalm[.]com., 藏身于软件Split it: Checks and Tips中的变种接收的记录对应 3gEBkayjVYcMiztlrcJXHFTABDgJaFNNLVM3MjFCL0RTU2Ftc3VuZyAg[.]revolt[.]digital.,而DessertDreams Recipes中的变种接收的记录对应 3gEBkayjVYcMiztlrcJXHFWABDgJaFNNLVM3MjFCL0RTU2Ftc3VuZyAg[.]outorigin[.]com.。

在分析 某Android.FakeApp.1669变种的过程中DNS 服务器收到木马通过 Linux工具dig 发出的查询时返回的目标域 TXT 记录示例

解密TXT记录需完成一系列步骤:

- 将字符行反转;

- 解密Base64;

- 解压gzip;

- 按字符÷分行。

解密后的记录(此示例为Goal Achievement Planner中的木马接收的TXT记录):

url

hxxps[:]//goalachievplan[.]pro

af_id

DF3DgrCPUNxkkx7eiStQ6E

os_id

f109ec36-c6a8-481c-a8ff-3ac6b6131954

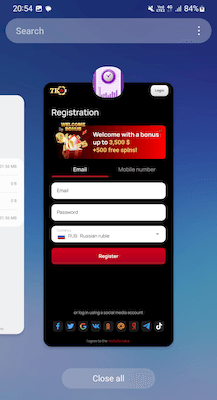

记录中包含一个链接,木马会将其加载到其窗口的 WebView覆盖主界面。此链接指向一长串重定向的网站,最终是在线赌场网站。Android.FakeApp.1669 实际上是一个显示所加载网站的内容Web 应用,而不是在 Google Play 应用商店声明的功能

恶意软件显示的是在线赌场网站,而不是预期的功能

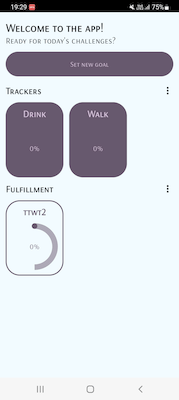

同时,当木马不是通过目标提供商访问互联网连接以及离线模式时,会执行所声明的程序功能,当然前提是此变种的编写者确实为其设定了非恶意功能。

木马未从控制服务器接收配置并以正常程序启动

移动设备保护产品Dr.Web Security Space能成功侦测并删除Android.FakeApp.1669的所有已知变种,因此此类木马不会对我们的用户构成威胁。