超28000名用户遭受加密货币挖矿窃取木马的影响

Dr.Web AV-Desk新闻 | Hot news | Doctor Web公司新闻 | 病毒新闻

2024.10.08

在对我公司产品用户的云遥测数据进行例行分析期间,我反病毒实验室技术人员发现了一种程序伪装成Windows操作系统组件(StartMenuExperienceHost.exe,同名合法进程负责的是响应管理开始菜单),活动是否可疑,会联系远程网络节点并等待外部连接,连接后会立即启动命令行cmd.exe解释器。

伪装成系统组件是一个网络工具Ncat,用于利用命令行在网络传输数据的合法目的,而我们发现的可疑活动帮助还原了安全事件原委,确定了在这次事件中恶意软件企图感染计算机,被Dr.Web反病毒软件成功阻止。

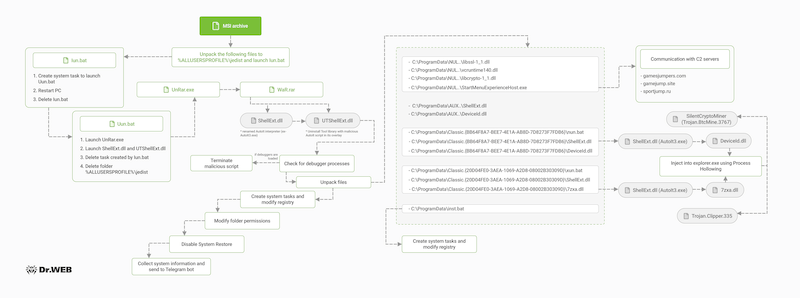

感染源是攻击者在GitHub平台建立的诈骗网站(需要申明的是该平台规则禁止此类活动),从这一网站下载程序即会发生感染。另外一种感染途径是恶意软件链接出现在Youtube托管视频的相关描述,单击链接就会下载一个自解压的加密存档。该存档受密码保护,目的是防止反病毒软件对其进行自动扫描。输入黑客在下载页面指定的密码后,会在受害者计算机上的文件夹%ALLUSERSPROFILE%\jedist 解压以下一组临时文件:

- UnRar.exe — RAR存档解压器;

- WaR.rar — RAR存档;

- Iun.bat — 创建执行脚本Uun.bat任务的脚本,会重启计算机后删除自身;

- Uun.bat — 经混淆处理的脚本,会解压文件WaR.rar,启动其中的文件ShellExt.dll和UTShellExt.dll,之后会删除由Iun.bat创建的任务和文件夹jedist及其所有内容。

文件ShellExt.dll是一个AutoIt语言解释器,本身无恶意。但这并非文件的真实名称。不法分子将ShellExt.dll中的名称为AutoIt3.exe的原文件进行了重命名,伪装成将存档器功能集成到Windows菜单的中WinRAR程序库。启动后解释器会启动从工具Uninstall Tool借用的文件UTShellExt.dll,该库被加入了使用有效的数字签名的AutoIt 恶意脚本附。此脚本执行后会解压有效负载,负载其中的所有文件都经过深度混淆。

AutoIt语言是一种用于为Windows操作系统创建自动化脚本和工具的编程语言,因易于学习和功能广泛而受到不同用户(包括病毒编写者在内)的欢迎。一些反病毒程序已将任何由AutoIt编译的脚本侦测为恶意脚本。

文件UTShellExt.dll执行以下功能:

- 在进程列表中查找正在运行的调试软件。该脚本包含大约50个调试工具名称,一旦识别出其中一个工具的进程,则脚本会结束自己的运行

- 如果未发现调试软件,会将继续攻击所需文件解压到被感染的系统,其中有些文件本身网络通信所必需“干净”文件,其余文件则执行恶意操作

- 创建系统事件,以便使用Ncat启用网络访问并加载BAT和DLL文件;更改注册表,以便使用IFEO技术拦截应用程序启动

IFEO (Image File Execution Options) — 是Windows操作系统为软件开发人员提供的功能,例如,在应用程序启动时自动启动调试器。但IFEO 技术可以让攻击者进驻系统,只需更改调试器的路径,将其改为恶意文件的相应路径,以便每次启动合法应用程序时,恶意应用程序也会启动。这样黑客就“挂上钩”的不仅是Windows操作系统的系统服务,还有与Google Chrome和Microsoft Edge浏览器的更新进程(MoUsoCoreWorker.exe、svchost.exe、TrustedInstaller.exe、GoogleUpdate.exe和MicrosoftEdgeUpdate.exe)。

- 禁止对步骤2中创建的文件夹和文件进行删除、写入和修改

- 禁用Windows操作系统恢复服务

- 利用Telegram向攻击者发送有关被感染计算机的技术特征、名称、操作系统版本以及已安装的反病毒软件的相关信息。

暗中执行加密货币挖矿和窃取功能的文件是DeviceId.dll和7zxa.dll。. 两个文件都是使用Process Hollowing技术嵌入到explorer.exe进程(Windows Explorer)。第一个文件是.NET 开发环境的合法库,但其中加入恶意AutoIt脚本,用于启动挖矿程序SilentCryptoMiner 。这个挖矿程序有着挖掘加密货币的多种配置,且可隐蔽挖矿过程,并可远程控制。

库7zxa.dll伪装成7-Zip归档器的一个组件,是一个Clipper。此类恶意软件用于监视剪贴板数据,将其替换或转发给攻击者。此次监控的是剪贴板中是否出现代表钱包地址特征的典型符号序列,会将其替换为攻击者指定的符号序列。截至本文发布时,可以确定仅凭借此Clipper黑客盗窃额已超过6000美元。

Process Hollowing技术是将可信任进程转为暂停状态,用恶意代码覆盖其内存中的代码,然后恢复进程,因此使用这种技术会出现同名进程的副本。在我们的案例中,用户计算机上共出现三个 explorer.exe进程,这本身就很可疑,因为通常此进程应为单一进程。

遭受此次网络犯罪袭击的用户超过28,000人,其中绝大多数是俄罗斯居民。此外,白俄罗斯、乌兹别克斯坦、哈萨克斯坦、乌克兰、吉尔吉斯斯坦和土耳其也出现了大量感染病例。受害者的计算机是在安装盗版流行程序时被感染,因此要防止此类事件,我们的建议是从官方来源下载软件、使用开源同类程序并使用反病毒软件。 Dr.Web产品成功抵御此次威胁,为用户提供可靠保护。