潘多拉魔盒已打开:知名木马Mirai摇身一变,出现在 Android TV 的电视和机顶盒

Dr.Web AV-Desk新闻 | Hot news | Doctor Web公司新闻 | 病毒新闻

2023 年 9 月 6 日

我公司技术人员收到用户反映系统区域中的文件被更改。 威胁监视器对设备上文件系统中的以下对象作出了响应:

- /system/bin/pandoraspearrk

- /system/bin/supervisord

- /system/bin/s.conf

- /system/xbin/busybox

- /system/bin/curl

还发现有两个文件遭到更改:

- /system/bin/rootsudaemon.sh

- /system/bin/preinstall.sh

不同的设备发生更改的文件也有所不同,因为安装这一恶意软件的脚本会查找可执行代码位于 .sh 文件的系统服务,并向此文件添加启动木马的一行指令:

- /system/bin/supervisord -c /system/bin/s.conf &

通过这种方式设备重新启动后木马就会出现在系统中并可开始运行所。

特别值得注意的是一个名为pandoraspearrk的混淆文件。 对其进行分析后此文件已被命名为Android.Pandora.2后门并添加到Dr.Web病毒库,其主要功能是将被受感染的设备变成僵尸网络的一部分来实施分布式 DDoS 攻击。 Supervisord 文件是一项监视可执行文件 pandoraspearrk状态的服务,如果文件终止运行,会重新启动后门。 Supervisord 从s.conf 文件获取其设置。busybox 和curl 者两个文件是同名命令行工具的普通版本,用于提供网络功能和运行文件系统。 rootudaemon.sh文件启动具有 root 权限daemonsu服务和上面已提到的supervisord,并向其传递来自s.conf的参数从。 preinstall.sh 可程序执行设备制造商设定的各种操作。

这一恶意软件针对的是 Android TV 设备用户,主要是低价位设备用户,包括机顶盒 Tanix TX6 TV Box、MX10 Pro 6K、H96 MAX X3 等设备。

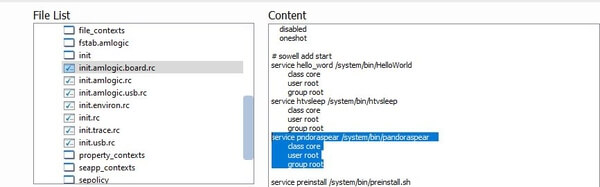

我们发现,这一木马是对 Android.Pandora.10 后门(之前名称为 Android.BackDoor.334)的变种,该后门之前出现于 2015 年 12 月 3 日 MTX HTV BOX HTV3 机顶盒的恶意固件更新。 此更新有可能是从不同站点分发,因为是使用Android Open Source Project Android的公开测试密钥进行的签名。启动后门的服务存在于 boot.img加载镜像。 下图显示的是 boot.img 中 init.amlogic.board.rc 文件恶意服务的启动。

Android.Pandora后门家族的第二个传播媒介是来自盗版流媒体电影和电视剧的网站的应用程序。 此类资源的示例包括面向西班牙语用户的名称为 youcine、magistv、latinatv 和 unitv 的域名。

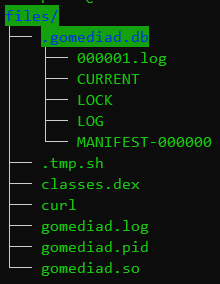

在设备安装并启动应用程序后,会在用户不知情的情况下启动GoMediaService 服务。 首次启动应用程序后,此服务会在设备启动时自动启动,并调用 gomediad.so 程序。示例中的版本是解压多个文件,包括可执行文件classes.dex,此执行文件已被Dr.Web反病毒软件侦测为Tool.AppProcessShell.1,是一个具有优先权限的命令解释器。 设备上的其他程序可以通过开放端口 4521 与此命令行解释器交互作用。下图显示的是 gomediad.so 程序创建的文件结构,此程序启动后被侦测为 Android.Pandora.4。

解压后的文件中有一个是.tmp.sh,就是是我们已经熟悉的Android.Pandora.2后门的安装程序。 安装并启动后,后门从命令行参数或使用 Blowfish 算法加密的文件中获取控制服务器的地址。 后门连接服务器后下载hosts文件来替换原来的系统文件,之后启动自我更新,完成更新后就可以接收指令。

向受感染的设备发送指令时攻击者可以利用 TCP 和 UDP 协议启动和停止 DDoS 攻击,执行 SYN、ICMP 和 DNS-flood、打开reverse shell、挂载 Android TV OS 系统分区进行读写等。这些功能都通过Linux.Mirai 木马的代码来实现的,自 2016 年以来,该木马已曾用来组织对 GitHub、Twitter、Reddit、Netflix、Airbnb 等知名网站的 DDOS 攻击。

Doctor Web 建议将设备上的操作系统更新到现有漏洞已被修复的最新版本,并仅从可信任的官方网站或应用商店下载软件。

用于保护Android设备的 Dr.Web Security Space在具有root 权限的情况下能够解除 Android.Pandora以及嵌入这一恶意软件的应用程序所能造成的威胁。 如果受感染设备上无法获得 root 权限,则需要安装由硬件制造商提供的干净的操作系统镜像来清除恶意软件。

Android.Pandora.2和Linux.Mirai的更多详情

Android.Pandora.4的更多详情