2023 年 7 月 27 日

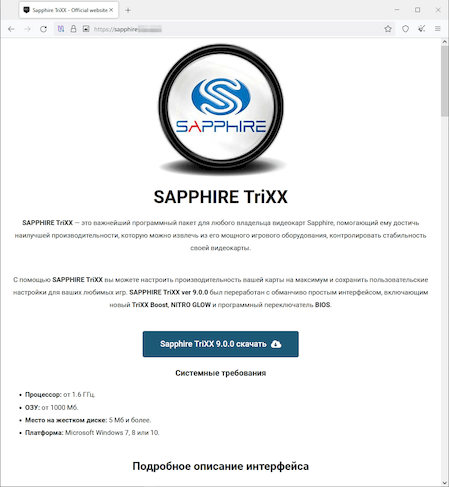

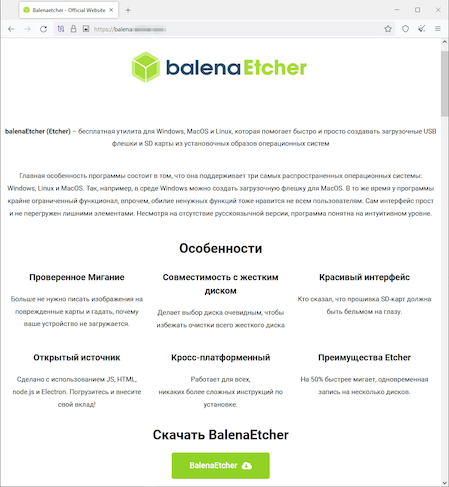

已有近一年的时间Doctor Web 一直在收到Windows 计算机被 Remcos RAT (Trojan.Inject4.57973) 间谍软件感染后的用户求助。 在调查这些安全事件的过程时,我们的专家发现一次攻击中扮演主要角色的是多组件木马下载程序 Trojan.Fruity.1。攻击者通过创建恶意网站和编写各种程序的安装程序来传播这种木马加载器,其中包括处理器、显卡和 BIOS的微调工具、用于检查计算机设备状态的工具等等。此类安装程序充当诱饵,不仅包含受害者感兴趣的软件,还包含木马及其所有组件。

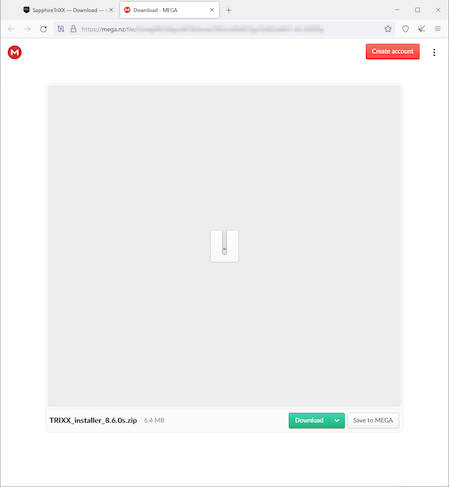

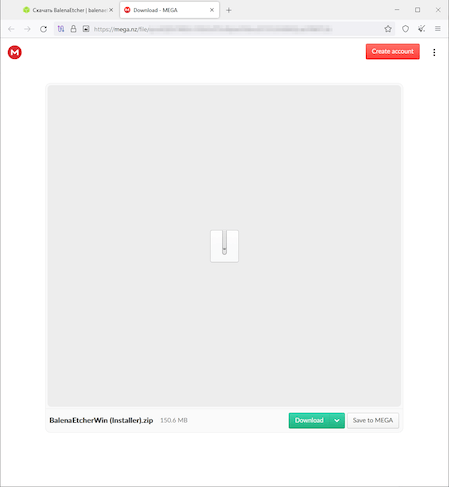

当用户尝试从假冒网站下载程序时,访问者会被重定向到 MEGA 文件共享服务的页面,让用户下载的zip程序包中就藏有木马。

当毫无戒心的受害者从存档中提取并运行可执行文件时,会看到一个标准的安装过程,然而,除了分散用户注意力的无害程序之外,Trojan.Fruity.1 也会被安装到计算机上,与其他组件一起复制到与诱饵程序相同的文件夹中。

攻击者将合法程序作为木马的“模块”之一。 在此示例中,Trojan.Fruity.1 是嵌入到 Python 编程语言的一个库中。此库使用带有有效数字签名的 python.exe 解释器启动。此外,还发现有使用 VLC 媒体播放器文件和 VMWare 虚拟环境的案例。

以下是与该木马相关的文件列表:

- python39.dll:是Python数据包库的副本,其中嵌入了恶意代码;

- python.exe:用于运行修改后的库的原始Python解释器;

- idea.cfg:有效负载位置数据配置;

- idea.mp3:加密木马模块;

- fruit.png:加密的有效负载。

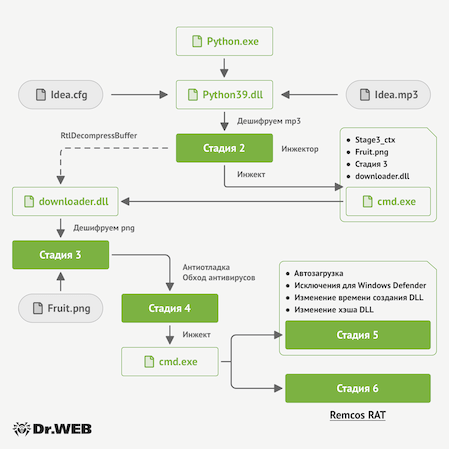

这些文件从安装程序中提取后就开始对系统进行多级感染。 下图为Trojan.Fruity.1算法的总体图解:

第一阶段的感染

python39.dll库启动时Trojan.Fruity.1解密idea.mp3文件的内容,并从中提取dll库和用于第二阶段的shellcode(代码№1),同时还读取 idea.cfg 文件的内容。这一文件所包含的一个字符串是木马应启动的有效负载的位置信息。有效负载可从互联网或位于目标计算机的本地磁盘,这种情况下会使用之前由木马安装器提取的本地文件fruit.png。

第二阶段的感染

解密后的 shellcode(代码№1)以暂停状态启动 cmd.exe 命令解释器,所创建进程的内存写入有效负载位置(fruit.png)、第三阶段的 shellcode(代码№2)及其运行上下文信息,然后在第一阶段解密的dll文件的镜像中添加补丁,指向进程中的上下文地址。 接下来,这个 dll 文件被注入到 cmd.exe 进程中,之后控制权传递到库。

第三阶段的感染

被注入的库检查加密有效负载位置字符串。 如果字符串以缩写 http 开头,则库会尝试从互联网下载目标文件。 否则会使用本地文件。本例中库接收的是fruit.png 文件的本地路径。 此映像被移至临时目录,然后运行代码 №2 对其进行解密。fruit.png 文件中使用隐写术隐藏了两个可执行文件(dll 库),以及用于初始化下一阶段的shellcode(代码№3)。

第四阶段的感染

完成前面的步骤后,Trojan.Fruity.1 会启动代码№3,借助这一代码试图绕反病毒软件的侦测,并会在信息安全专家分析时干扰调试过程。

木马尝试注入MSBuild程序的msbuild.exe进程。如不成功,则会对 cmd.exe(Windows shell)和 notepad.exe(记事本软件)进程重复注入尝试。 使用Process Hollowing手段将从fruit.png解码的两个dll库中的一个以及用于初始化第五阶段的shellcode(代码№4)注入到目标进程。

然后,在系统的临时目录中创建一个随机名称的 dll 文件,写入来自同一映像的解密的可执行文件。 此文件也被注入到目标进程,但使用的是Process Doppelgänging 方法,用恶意进程替换原始内存中的应用程序进程。 在本例中库是木马间谍软件Remcos RAT。

第五阶段的感染

Trojan.Fruity.1利用shellcode(代码№4)和嵌入库中的 dll 库将 python.exe 应用程序列入到操作系统的自启动,并在系统任务计划器创建启动任务。 此外,Trojan.Fruity.1 将此应用程序添加到内置 Windows 反病毒扫描的排除项列表。 接下来,shellcode 将随机数据写入 python39.dll 文件末尾,其哈希和会发生变化,从而与木马安装器中的原始文件项区分。 它还通过更改创建日期和时间来修改库的元数据。

Trojan.Fruity.1 目前传播的是 Remcos RAT 间谍软件,但攻击者完全可以借助这一木马来传播其他恶意软件。这些恶意软件可从互联网下载,也可作为木马安装器的一部分与 Trojan.Fruity.1 一起传播。 因此,网络犯罪分子会有更多机会实施各种攻击。

我们的专家在此提醒用户要从可靠的来源下载软件,如从厂家官方网站或正规的应用商店。 此外,需要安装反病毒软件来保护计算机。 Dr.Web产品能够成功侦测并删除Trojan.Fruity.1木马及其恶意组件,使其无法对我们的用户构成威胁。

Trojan.Fruity.1更多详情

![[VK]](http://st.drweb.cn/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.cn/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.cn/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments