Linux 后门软件进攻 WordPress 网站

Dr.Web AV-Desk新闻 | Doctor Web公司新闻 | 病毒新闻

2023.01.13

多年来,WordPress 网站一直是网络罪犯的进攻目标。 信息安全专家早已注意到该平台及其组件的各种漏洞会被用于入侵互联网资源并注入恶意脚本。 我公司技术人员对此次侦测到的木马进行分析。分析结果表明,这可能是网络犯罪分子3年多来实施类似攻击并通过倒卖流量或套利来赚钱的恶意工具。

根据 Dr.Web 分类标准,此恶意程序被命名为 Linux.BackDoor.WordPressExploit.1,针对的是 32 位 Linux 操作系统的设备,但也可以在 64 位系统下运行。 Linux.BackDoor.WordPressExploit.1 是攻击者实施远程控制的后门软件,利用远程指令可执行以下操作:

- 攻击指定网页(网站);

- 切换到待机模式;

- 终止运行;

- 停止记录操作日志。

木马的主要功能是入侵基于WordPress内容管理系统的网站,并在其网页中注入恶意脚本,利用的是 WordPress 插件以及网站主题中的已知漏洞。 在攻击之前,木马会连接控制服务器并从服务器接收需要攻击的网络资源地址。然后 Linux.BackDoor.WordPressExploit.1会依次尝试利用站点上可能安装的以下插件和主题的老版本漏洞:

- WP Live Chat Support Plugin

- WordPress – Yuzo Related Posts

- Yellow Pencil Visual Theme Customizer Plugin

- Easysmtp

- WP GDPR Compliance Plugin

- Newspaper Theme on WordPress Access Control (vulnerability CVE-2016-10972)

- Thim Core

- Google Code Inserter

- Total Donations Plugin

- Post Custom Templates Lite

- WP Quick Booking Manager

- Faceboor Live Chat by Zotabox

- Blog Designer WordPress Plugin

- WordPress Ultimate FAQ (vulnerabilities CVE-2019-17232 and CVE-2019-17233)

- WP-Matomo Integration (WP-Piwik)

- WordPress ND Shortcodes For Visual Composer

- WP Live Chat

- Coming Soon Page and Maintenance Mode

- Hybrid

成功利用一个或多个漏洞后,目标页面就会被注入木马从远程服务器下载的恶意脚本 JavaScript。注入的方式是加载被感染的页面被时,将首先启动这个恶意脚本,不论之前页面是什么内容。 之后用户点击被感染页面的任意位置都将被重定向到攻击者预设的站点。

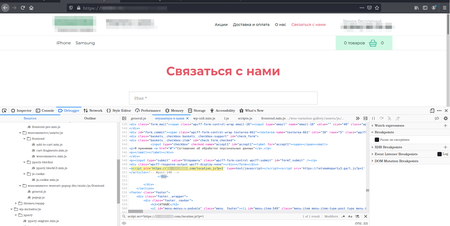

被进攻页面植入实例:

木马对其运行进行统计:跟踪受攻击站点的总数、所有成功植入,此外,还跟踪 WordPress Ultimate FAQ 插件和 Zotabox 公司 Facebook Messenger 中的漏洞被成功利用的次数。 此外,木马还会将所有找到的未修补漏洞通知远程服务器。

在侦测到此木马当前变种的同时,我公司技术人员还发现了其更新版本 Linux.BackDoor.WordPressExploit.2,与原始版本相比,新版本使用的控制服务器地址和恶意脚本域地址有所不同,并扩展了漏洞进攻的插件列表:

- Brizy WordPress Plugin

- FV Flowplayer Video Player

- WooCommerce

- WordPress Coming Soon Page

- WordPress theme OneTone

- Simple Fields WordPress Plugin

- WordPress Delucks SEO plugin

- Poll, Survey, Form & Quiz Maker by OpinionStage

- Social Metrics Tracker

- WPeMatico RSS Feed Fetcher

- Rich Reviews plugin

同时,在木马的两个版本中都发现了尚未运用的功能区,用于暴力破解被攻击网站的管理员帐户,也就是通过筛选登录名和密码来破解。此功能可能存在于较早版本,或者相反,是攻击者计划用于未来的版本。 如果他版本的后门出现这一功能,那么网络犯罪分子甚至可以成功攻击那些插为件当前版本,也就是已为漏洞打了补丁的的站点。

Doctor Web 建议基于 CMS WordPress 的站点所有者及时更新所有平台组件,包括第三方插件和主题,且保证帐户登录名和密码安全可靠。