2019.04.30

4月份,Doctor Web公司介绍了利用多个安卓系统重大漏洞的木马Android.InfectionAds.1。该木马能够利用漏洞感染其他程序、暗中卸载或安装软件。病毒分析人员发现银行木马出现新变种Android.Banker.180.origin,用于窃取日本信贷机构客户资金。同时还侦测到通过Google Play目录传播的新恶意应用,包括将安卓银行木马下载到移动设备的木马下载器Android.DownLoader,Android.Click家族点击木马以及盗窃Instagram用户名和密码的盗窃木马Android.PWS.Instagram。Dr.Web病毒库还新增了其他恶意程序。

4月主要趋势

- 在Google Play目录出现新的恶意应用

- 银行木马正在传播

本月移动威胁

4月初,Doctor Web公司介绍了危险木马Android.InfectionAds.1,不法分子将其嵌入到无害程序并通过第三方安卓应用目录进行传播。该木马利用安卓系统的重大漏洞感染apk文件(漏洞CVE-2017-13156),并自行安装或卸载程序(漏洞CVE-2017-13156),并自行安装或卸载程序(漏洞CVE-2017-13315)。此外,Android.InfectionAds.1还显示令人厌烦的广告横幅,使被感染设备无法正常运行。该木马更多详情请参阅我公司病毒库。

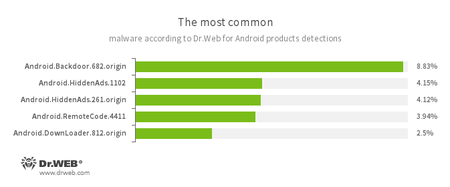

Dr.Web安卓反病毒产品收集的统计数据

- Android.Backdoor.682.origin

- 一种执行不法分子指令的木马,可用来控制被感染移动设备。

- Android.HiddenAds.1102

- Android.HiddenAds.261.origin

- 用来显示烦人广告的木马。被有时暗中安装到系统目录的恶意程序伪装成热门应用进行传播。

- Android.RemoteCode.4411

- 一种旨在加载和执行任意代码的恶意应用。

- Android.DownLoader.812.origin

- 一种下载其他恶意应用的木马。

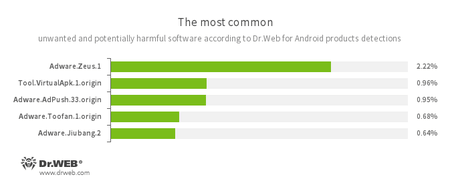

- Adware.Zeus.1

- Adware.AdPush.33.origin

- Adware.Toofan.1.origin

- Adware.Jiubang.2

- 嵌入安卓应用的不良程序模块,用于在移动设备上显示烦人的广告。

- Tool.VirtualApk.1.origin

- 风险程序平台,使用户无需安装应用即可运行apk文件。

安卓银行木马

4月份,安卓用户再次受到银行木马的威胁。月底,Doctor Web公司病毒分析人员发现了恶意程序Android.Banker.180.origin新变种。新变种伪装成包裹跟踪软件(例如,名为“佐川急便”的应用程序)进行传播,针对日本用户。木马启动后,会删除自身的图标进行隐藏。

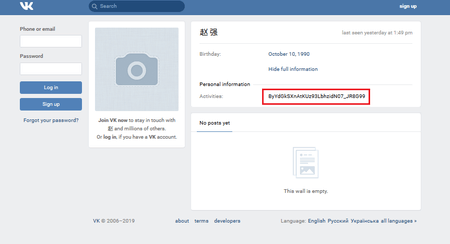

Android.Banker.180.origin变种通过社交网络VKontakte上专门创建的网页进行控制。其中一个银行木马管理服务器地址以加密形式被放置到这些页面“活动”(“Activities”)字段中。恶意程序使用正则表达式查找此字段,解密地址并连接到服务器。

这些版本的木马会根据不法分子的指令拦截或发送短信、显示网络钓鱼窗口、拨打电话、利用被感染设备麦克风监听环境。此外,还能够控制智能手机和平板电脑:自行开启Wi-Fi模块、通过移动网络建立互联网连接、锁定屏幕等。

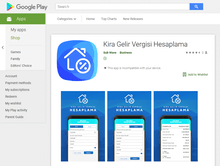

此外,技术人员还在Google Play上发现新的Android.DownLoader家族木马下载器,如Android.DownLoader.4303,将各种安卓银行木马下载到移动设备。这些木马伪装成金融应用进行传播。

Google Play中的木马

Google Play目录中不仅出现下载器,还有Android.Click.303.origin和Android.Click.304.origin等其他木马。这些木马伪装成普通应用(用于观看电视频道的程序和游戏)进行传播。Doctor Web公司病毒分析人员还侦测到36个同类木马,下载量已超过151000次。

这些恶意程序使用多个WebView元素打开隐藏活动,通过其中一个元素加载网站以获取指令,通过其他WebView加载JavaScript脚本和不法分子指定的、模拟用户操作的网站。恶意程序在这些网站打开链接和广告横幅,伪造访问量和点击量。此外,如果受害者的移动运营商支持Wap-Click快速订阅技术,木马还会通过点击网站上专门生成的按钮,为移动设备用户订阅付费服务。木马能够将自身图标隐藏在操作系统主菜单中,增加删除难度。

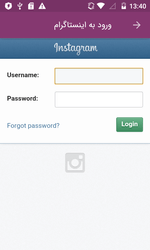

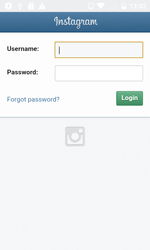

月底,Dr.Web病毒库添加了Android.PWS.Instagram.4和Android.PWS.Instagram.5木马。网络犯罪分子将其伪装成对Instagram用户有用的程序,例如用来增加“喜欢”、关注者数量或提高帐户安全性的程序。木马启动后会要求潜在受害者输入用户名和密码,随后将其发送到不法分子服务器。

其他威胁

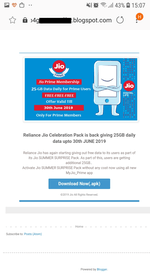

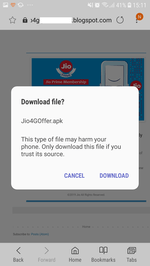

4月份威胁安卓用户的恶意应用还包括木马Android.FakeApp.2.origin。该木马隐藏一款假冒印度移动运营商Jio向用户免费提供25 GB互联网流量的程序中。

木马会向被感染设备通讯录中的联系人发送带有自身副本下载链接的短信,借此扩大被感染设备量。Android.FakeApp.2.origin主要功用是显示广告横幅。

威胁安卓用户的木马包括通过网站和Google Play官方目录传播的各种恶意应用。建议用户安装Dr.Web安卓反病毒软件来保护智能手机和平板电脑。

Your Android needs protection.

Use Dr.Web

- The first Russian anti-virus for Android

- Over 140 million downloads—just from Google Play

- Available free of charge for users of Dr.Web home products