2018.04.28

2018年4月,Doctor Web公司发现一种危险的银行木马Android.BankBot.358.origin正在传播,此木马已感染了俄罗斯用户超过6万部的移动设备。病毒分析人员还侦测到大量的Android.Click家族木马,这些木马通过Google Play目录进行传播。技术人员在Google Play目录中发现木马Android.RemoteCode.152.origin,这一木马能够下载其他恶意模块,利用这些模块创建广告横幅,随后通过点击横幅为网络犯罪分子获利。同时,还侦测到风险程序Program.PWS.2,该程序可为用户提供Telegram服务(俄罗斯境内已禁用这一服务)的访问权限,但不提供对机密信息的必要保护。此外,4月份侦测到的安卓恶意应用还包括Android.Hidden.5078、Android.Spy.443.origin和Android.Spy.444.origin等间谍木马。

4月主要趋势

- 一种银行木马在俄罗斯用户的移动设备中大肆传播

- 在Google Play中出现新的恶意程序和风险程序

- 出现新的安卓间谍木马

本月移动威胁

4月份,Doctor Web公司公布银行木马Android.BankBot.358.origin正在传播并已感染超过6万部安卓智能手机和平板电脑。其中大部分是俄罗斯用户的设备。Android.BankBot.358.origin的主要目标是一家大银行的客户。该木马通过各种欺诈性短信进行传播,短信建议用户打开链接查看通知、贷款或转账信息。如果潜在受害者点击了这一链接,就会进入到欺诈网站,将银行木马下载到移动设备。

木马利用短信指令控制移动银行,从账户窃取资金。因此,即使受害者的设备上没有安装登录这一银行的官方应用,被感染设备所有者的钱财仍可能被盗。不法分子的攻击导致信贷组织客户的7800多万卢布受到威胁。Android.BankBot.358.origin的更多详情请参阅我公司技术人员编写的文章。

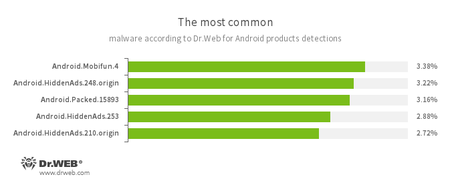

Dr.Web安卓反病毒产品收集的统计数据

- Android.Mobifun.4

- 一种下载其他安卓应用的木马。

- Android.HiddenAds.248.origin

- Android.HiddenAds.253

- Android.HiddenAds.210.origin

- 用来显示烦人广告的木马。被有时暗中安装到系统目录的恶意程序伪装成热门应用进行传播。

- Android.Packed.15893

- 受打包程序保护的安卓木马侦测器。

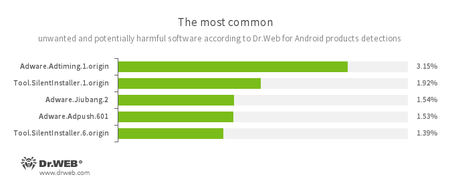

- Adware.Adtiming.1.origin

- Adware.Adpush.601

- Adware.Jiubang.2

- 嵌入到安卓应用并用于在移动设备显示烦人广告的不良程序模块。

- Tool.SilentInstaller.1.origin

- Tool.SilentInstaller.6.origin

- 用于无需用户参与、暗中启动应用的风险程序。

Google Play中的威胁

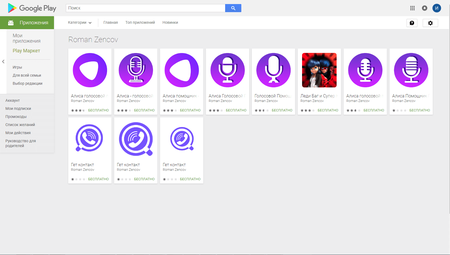

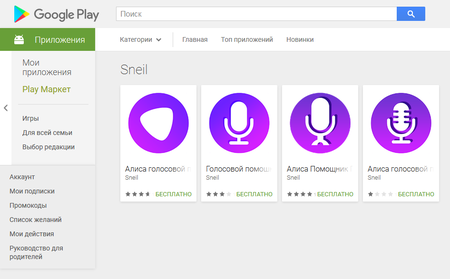

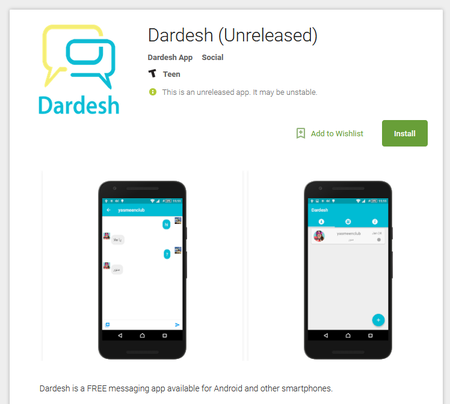

4月份,Doctor Web公司病毒分析人员在Google Play目录中侦测到大量新的恶意程序。其中包括各种Android.Click家族木马。比如,月中Dr.Web病毒库中添加了关于Android.Click.245.origin的记录,不法分子以开发者Roman Zencov和Sneil的名义将其伪装成常用程序进行传播。

启动后木马会加载网络犯罪分子指定的网站,这些网站会诱导用户订阅高价服务。如果潜在受害者的设备通过移动网络连接互联网,用户在网站按几下按键,服务就会被自动订阅。类似安全事件的详情请参阅Doctor Web公司发布的相关文章。

随后,病毒分析人员在Google Play发现其他类似的恶意程序,将其添加到Dr.Web病毒库并分别命名为Android.Click.246.origin和Android.Click.458。同Android.Click.245.origin一样,网络犯罪分子也将这些木马伪装成无害程序进行传播。比如,不法分子以开发者mendozapps的名义向Google Play中添加了近40个类似恶意应用。

开发者Trinh Repasi和Vashashlaba将类似木马Android.Click.248.origin伪装成程序Viber和Avito进行传播。这一恶意程序由Kotlin语言编写而成,能够检查被感染设备的IP地址,根据用户所在的国家接收加载特定网站的任务。不法分子通过Firebase云服务控制Android.Click.248.origin。

月底,Doctor Web公司病毒分析人员在Google Play发现隐藏到无害游戏中的木马Android.RemoteCode.152.origin。这一恶意程序暗中下载并启动用于创建隐形横幅广告的补充模块,随后自行点击横幅,使病毒编写者获利。Android.RemoteCode.152.origin的更多详情可参阅我公司网站的新闻。

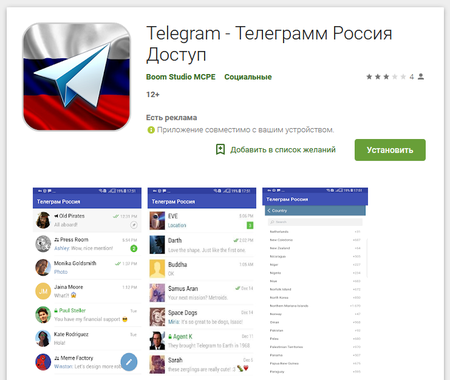

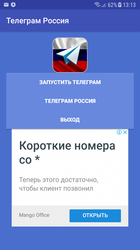

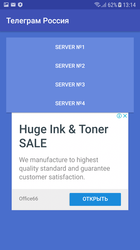

此外,4月份,Doctor Web公司技术人员还在Google Play发现风险程序Program.PWS.2,该程序可以使用户能够运访问在俄罗斯境内被禁用的Telegram服务。

该应用通过一个匿名程序运行,但不会对所传输的用户名、密码等机密信息进行加密。因此,用户的所有个人信息都会受到威胁。Doctor Web公司于2017年6月已介绍过此类危险程序。

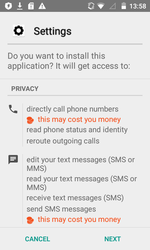

Program.PWS.2程序的图标和正在运行的应用程序的外观如下图所示:

间谍木马

4月份技术人员侦测到的新间谍木马能够窃取安卓智能手机和平板电脑用户的机密信息。其中一个间谍木马被命名为Android.Hidden.5078并添加到Doctor Web公司病毒库。这一恶意程序窃取Viber、Facebook Messenger、WhatsApp、WeChat、Telegram、Skype、Weibo、Twitter、Line等常用程序的聊天记录。不法分子在创建木马时使用了混淆代码和反调试技术,从而避免被反病毒软件发现,使其更加难以分析。

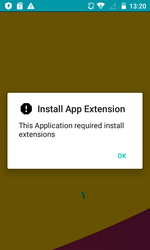

4月份侦测到的另外两个安卓间谍木马被命名为Android.Spy.443.origin和Android.Spy.444.origin。已被添加到Dr.Web病毒库并命名为Android.DownLoader.3557的木马将其伪装成设置模块

Android.DownLoader.3557启动后会建议潜在受害者安装所谓的程序运行必需的组件,实际上这一组件是一个间谍木马。

Android.Spy.443.origin和Android.Spy.444.origin安装启动后会开始监视移动设备的所有者,追踪被感染的智能手机或平板电脑的位置,获取所有可用文件的信息,向不法分子发送用户文件、发送并窃取短信、利用设备内置的麦克风录音、拦截来电、窃取通讯簿信息并执行其他操作。

不法分子继续大肆传播安卓木马,不仅使用欺诈网站,还利用Google Play目录。Doctor Web公司建议智能手机和平板电脑的用户安装Dr.Web安卓反病毒软件来保护移动设备抵御恶意应用和不良应用。