2017.07.03

2017年夏季第一个月最值得注意的安全事件是加密蠕虫Trojan.Encoder.12544(又被媒体称作Petya、Petya.A、ExPetya或WannaCry-2)得以大规模传播 。该恶意程序感染了不同国家多个组织或个人的计算机。6月初Doctor Web公司病毒分析人员对两种Linux恶意程序进行了研究,其中一个在被感染设备安装用于获取加密电子货币的应用程序,另一个恶意程序的功能的启动代理服务器。月中又出现了一种挖矿木马,针对的是Windows用户。6月份还出现了多个新的安卓恶意程序。 2017年夏季第一个月最值得注意的安全事件是加密蠕虫Trojan.Encoder.12544(又被媒体称作Petya、Petya.A、ExPetya或WannaCry-2)得以大规模传播 。该恶意程序感染了不同国家多个组织或个人的计算机。6月初Doctor Web公司病毒分析人员对两种Linux恶意程序进行了研究,其中一个在被感染设备安装用于获取加密电子货币的应用程序,另一个恶意程序的功能的启动代理服务器。月中又出现了一种挖矿木马,针对的是Windows用户。6月份还出现了多个新的安卓恶意程序。

6月主要趋势

- 加密蠕虫Trojan.Encoder.12544得以大规模传播

- Windows挖矿木马得以传播

- 出现新的Linux恶意程序

本月威胁

6月27日上午有消息称一种危险的加密蠕虫开始传播,媒体将其称为Petya、Petya.A、ExPetya或WannaCry-2。Doctor Web公司病毒分析人员将其命名为Trojan.Encoder.12544。事实上,这一恶意程序与Petya (Trojan.Ransom.369)木马并没有太多共同之处:只有文件表加密流程相似。该木马感染计算机使用的漏洞与之前WannaCry所利用的漏洞相同。Trojan.Encoder.12544获取在被感染计算机登录的本地用户和域名用户列表,随后查找可写入的网络文件夹,利用获取的帐户信息将其打开并保存自身备份。一些研究人员认为只需在Windows文件夹中创建perfc文件即可防止加密器启动,事实并非如此。蠕虫确实会通过系统文件夹中是否存在与没有扩展名的木马名称相一致的文件来控制自身的二次启动,但如果不法分子修改了木马初始名,在C:\Windows\文件夹创建没有扩展名的名为perfc的文件(某些反病毒公司建议用户采取的措施)就不能防止计算机感染。同时,木马只有在操作系统中具备足够优先权的情况下才会检查是否存在这样的文件。

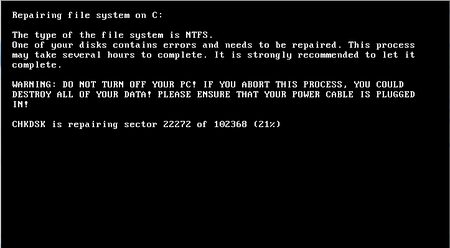

Trojan.Encoder.12544利用XOR算法加密原有的Windows引导记录,并将原有的记录复制到磁盘其他区域,使用自己的记录替代原记录,毁坏C盘VBR(Volume Boot Record)。随后木马创建重启计算机任务并加密计算机固定磁盘中的文件。重启计算机后蠕虫在被感染计算机屏幕上显示类似常规磁盘检查工具CHDISK的消息文本。

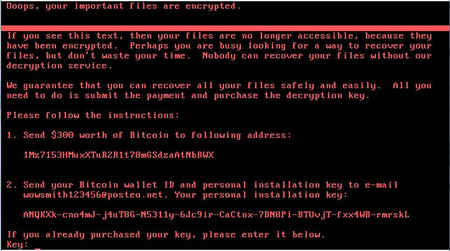

同时Trojan.Encoder.12544会加密MFT (Master File Table)。加密后,Trojan.Encoder.12544会在屏幕上显示不法分子对赎金的支付要求。Doctor Web公司病毒分析人员认为Trojan.Encoder.12544的初始目的并不是赚取赎金,而是为了毁坏被感染计算机:首先,病毒编写者只指定了一个邮箱用来接收用户反馈,在病毒爆发后这一邮箱很快就被锁定。其次,在被感染计算机屏幕上显示的密钥是一串随机字符,与实际的加密密钥没有相似之处。第三,不法分子发送的密钥与用来加密文件分配表的密钥没有共同之处,所以病毒编写者并不能为受害者提供磁盘解密密钥。

Trojan.Encoder.12544运行原理详情请参阅新闻或技术描述。

木马最初传播源是MEDoc程序更新系统,这一系统是乌克兰常用的税务工具。这种恶意程序传播方式对于Doctor Web公司技术人员而言并不陌生:2012年Doctor Web公司病毒分析人员就侦测到利用间谍木马BackDoor.Dande对俄罗斯药房和医药公司网络发动的定向攻击。该间谍木马通过制药行业使用的专用程序窃取药物采购信息,从http://ws.eprica.ru网站下载到受害者计算机上,该网站属于“SPARGO TECHNOLOGIES”公司,用于更新ePrica药物价格检测程序。这一病毒事件详情请参阅我公司发布的新闻,调查细节请参阅技术说明。

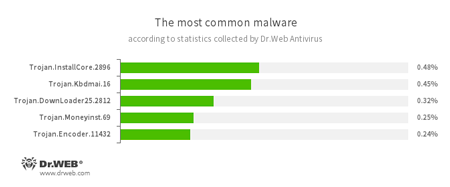

Dr.Web反病毒产品收集的统计数据

- Trojan.InstallCore

一种不良应用程序和恶意应用程序的安装器家族。 - Trojan.Kbdmai.16

一种广告木马家族代表。该恶意程序的一个功能在于可在浏览器窗口打开不同网页。 - Trojan.DownLoader

用来在受攻击计算机下载其他恶意应用的木马家族。 - Trojan.Moneyinst.69

.一种在受害者计算机中安装包括其他木马在内不同软件的恶意程序。 - Trojan.Encoder.11432

一种在受害者计算机上启动危险木马加密器的网络蠕虫。又称WannaCry。

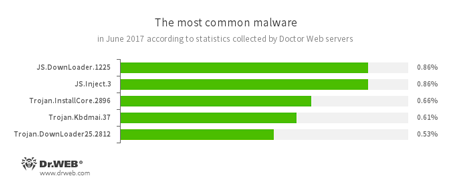

Doctor Web统计服务器收集的数据结果

- JS.DownLoader

一种用JavaScript语言编写的恶意脚本家族,可在电脑上下载和安装其他恶意软件。 - JS.Inject.3

一种由JavaScript语言编写的恶意脚本家族,在网页HTML代码嵌入恶意脚本。 - Trojan.InstallCore

一种不良应用程序和恶意应用程序的安装器家族。 - Trojan.Kbdmai.37

一种广告木马家族代表。该恶意程序的一个功能在于可在浏览器窗口打开不同网页。 - Trojan.DownLoader

用来在受攻击计算机下载其他恶意应用的木马家族。

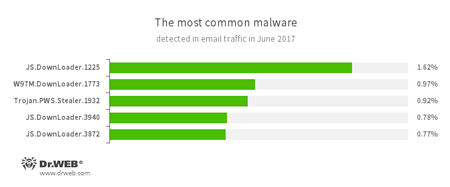

邮箱流量恶意程序统计

- JS.DownLoader

一种用JavaScript语言编写的恶意脚本家族,可在电脑上下载和安装其他恶意软件。 - W97M.DownLoader

利用办公软件运行漏洞的木马下载器家族。旨在向被攻击的计算机下载其他恶意软件。 - Trojan.PWS.Stealer

一种用于窃取被感染计算机密码等机密信息的木马家族。

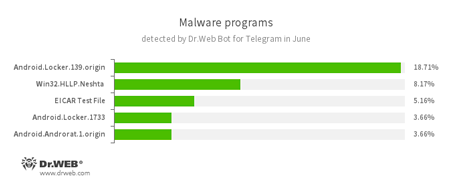

Dr.Web Bot for Telegram的统计数据结果

- Android.Locker.139.origin, Android.Locker.1733

用于勒索的安卓木马家族代表。此类恶意程序显示烦人的消息,称用户似乎触犯了法律并因此锁定其移动设备,用户需要支付一定的金额进行解锁。 - Win32.HLLP.Neshta

一种在2005年被病毒分析人员侦测到的文件型病毒。该病毒感染不小于41472个字节的EXE PE文件。一旦感染,就将自身写入到被感染文件的开头,而原来的开头被移至文件末尾。包含行:“Neshta 1.0 Made in Belarus”。 - EICAR Test File

用于测试反病毒产品运行能力的专用文本文件。所有反病毒软件在侦测到这一文件时都应做出同侦测到真正的计算机病毒时一样的反应。 - Android.Androrat.1.origin

一种在安卓设备上运行的间谍程序。

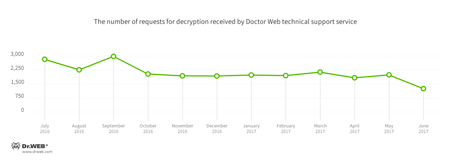

6月份Doctor Web公司技术支持部门接收到的解密申请大部分来自以下木马加密器变种受害者:

- Trojan.Encoder.858 — 申请的28.51%;

- Trojan.Encoder.10103 — 申请的8.10%;

- Trojan.Encoder.567 — 申请的5.54%;

- Trojan.Encoder.11432 — 申请的4.10%;

- Trojan.Encoder.10144 — 申请的2.36%;

2017年6月Dr.Web不推荐网站和恶意网站数据库新添229 381个互联网地址。

| 2017.05 | 2017.06 | 增幅 |

|---|---|---|

| + 1,129,277 | + 229,381 | - 79.68% |

Linux恶意程序

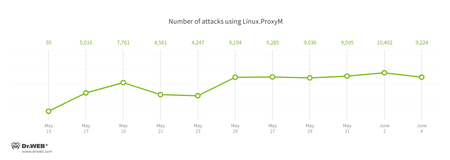

6月初Doctor Web公司病毒分析人员对两个Linux木马进行了研究。其中一个是Linux.MulDrop.14,专门攻击微型电脑Raspberry Pi。这一木马是一个脚本,脚本体内包含一个经压缩和加密处理的应用,用于获取加密的电子货币。另一个添加到病毒库的木马命名为Linux.ProxyM,该木马从2 017年2月就开始攻击用户,在5月下半旬达到攻击高峰。Doctor Web公司技术人员记录到Linux.ProxyM木马活动图如下。

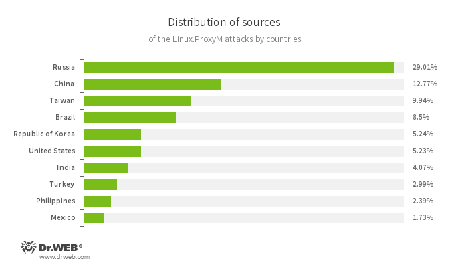

受攻击最多的IP地址位于俄罗斯,数量位于第二的国家为中国大陆,第三为中国台湾。利用Linux.Proxy的攻击源地理分布如下图:

此类恶意程序详情请参阅我公司发布的新闻。

其他信息安全事件

加密电子货币问世后不久,利用感染计算机来获取(开采)加密电子货币的恶意程序就随即出现。2011年Dr.Web病毒库添加了Trojan.BtcMine 家族的首个木马。6月份侦测到的木马 Trojan.BtcMine.1259是这一恶意家族的另一个代表,功用在于获取加密电子货币Monero(XMR)。该恶意程序利用木马下载器Trojan.DownLoader24.64313下载到计算机,利用后门木马DoublePulsar进行传播。

除了基本功能,Trojan.BtcMine.1259还能够解密自带数据库并将其下载到内存,这一数据库是利用开放源代码Gh0st RAT (Dr.Web反病毒软件将其命名为BackDoor.Farfli.96)的远程管理系统的修改版本。不法分子利用这一数据库控制被感染计算机,执行各种指令。用来获取加密电子货币的模块Monero(XMR)加载的计算资源可占到被感染计算机资源的80%。木马包含32位和64位版本的挖矿程序,根据操作系统位数在被感染计算机启用相应的版本。该木马架构和运行原理的更多详情请参阅我公司网站发布的综述。

移动恶意软件和不良软件

6月Doctor Web公司病毒分析人员侦测到以伊朗移动用户为攻击对象的木马 Android.Spy.377.origin,该恶意程序向网络犯罪分子发送机密信息并执行犯罪分子的指令。6月份Doctor Web公司技术人员还在Google Play目录侦测到多个用来登录乌克兰禁用的社交网络VK和Odnoklassniki的风险程序。此类应用被添加到Dr.Web病毒库,命名为Program.PWS.1,使用匿名服务器躲避访问限制,但无法保证所发送信息的安全。

同时,6月份向付费号码发送短信并为用户订阅高价服务的木马Android.SmsSend.1907.origin和Android.SmsSend.1908.origin也通过Google Play目录加以传播。病毒库还添加了新的Android.Dvmap家族木马。此类恶意应用试图获取root权限,感染系统数据库,安装补充组件并根据病毒编写者指令暗中下载并启动软件。

6月份还出现一种被命名为Android.Encoder.3.origin的安卓木马,该木马针对中国用户,在感染移动设备后加密SD卡中的文件,要求支付赎金来恢复文件。

6月份最值得注意的移动安全事件有:

- 出现一种监视伊朗用户的安卓木马;

- 在Google Play目录出现多种新的病毒威胁;

- 加密内存卡文件并要求支付解密的一种木马加密器正在传播。

6月份移动病毒情况更多详情请参阅移动威胁综述。