发现了新的Mac OS X僵尸网

Dr.Web AV-Desk新闻 | Doctor Web公司新闻 | 病毒新闻

2014.10.10

不法分子编写此恶意程序使用的是С++和Lua程序语言,且后门程序的软件构架中大量使用加密技术。安装过程中木马会解压到文件夹/Library/Application Support/JavaW,随后dropper(点滴木马)实时组装plist文件以便自动启动恶意程序。

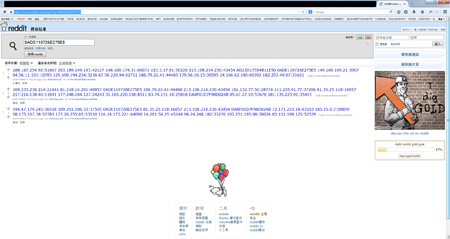

Mac.BackDoor.iWorm首次启动时会将自己的配置数据单独保存在一个文件中并试图读取/Library文件夹中的内容,以获取系统中已安装的后门程序不会与其进一步交互作用的应用程序列表。如果未能成功发现到“不需要”的目录,僵尸就会使用多个系统功能获取以其名义运行的Mac OS X用户主文件夹名称,检查文件夹中是否存在配置文件,并将随后操作所需的数据记录其中。随后Mac.BackDoor.iWorm在被感染的计算机上打开一个端口并等待接入,发送请求到远程网络资源以获取管理服务器地址列表,之后连接到远程服务器并等待后续执行指令。值得注意的是,僵尸木马使用当前日期哈希函数MD5前8个字节的十六进制值向reddit.com网页搜索服务发出请求,查找管理服务器地址列表。根据搜索结果reddit.com给出列有僵尸网管理服务器和端口的Web网页,这些服务器和端口地址不法分子是通过使用用户名vtnhiaovyd在标题minecraftserverlists下发表评论的方式来公布的。

木马按照随机顺序逐一向所收到列表的前29个地址发送请求,试图与命令服务器建立连接。每5分钟向reddit网站重复发送请求以获取新名单。

在与使用特殊算法从列表中选择的管理服务器地址建立连接的过程中,木马试图确定该地址是否已添加到排除名单中,并对其进行特殊数据替换,并使用一系列复杂的数学转换来确认远程节点的真实性。如真实性得到确认,僵尸木马会将在被感染计算机打开的端口号和木马本身的独特识别码发送到远程服务器,并等待接收控制指令。

Mac.BackDoor.iWorm能够执行两种类型的命令:根据收到的二进制数据或Lua脚本实现不同功能。Lua脚本后门程序的基本指令可执行以下操作:

- 获取操作系统类型;

- 获取僵尸木马版本;

- 获取僵尸木马的UID;

- 获取配置文件参数值;

- 在配置文件中制定参数值;

- 清空配置数据的所有参数;

- 获取僵尸木马运行时间(uptime);

- 发送GET请求;

- 下载文件;

- 打开套接字,以接入指令后续执行;

- 执行系统指令;

- 执行休眠(sleep);

- 在“禁止”节点列表中添加节点IP;

- 清空“禁止”节点列表;

- 获取节点列表;

- 获取节点IP地址;

- 获取节点类型;

- 获取节点端口;

- 执行所插入的Lua-脚本。

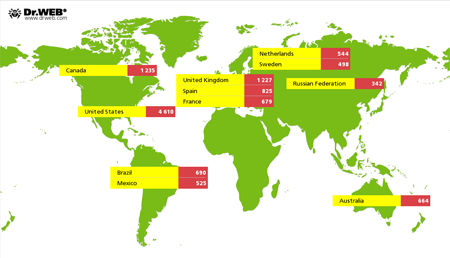

Doctor Web公司技术人员收集到的统计数据表明,2014年9月26日在不法分子利用Mac.BackDoor.iWorm建立的僵尸网络中共计有17 658 个被感染设备的IP地址。数量最多的是4610个(占总数的26.1%),位于美国,位居第二的是加拿大——共计1235个地址(7%),排名第三的英国:在这里发现了1227个受感染计算机的IP地址,占总数的6.9 %。2014年9月末Mac.BackDoor.iWorm僵尸网络的地理分布如下:

该恶意程序描述已被添加到病毒库中,所以Mac.BackDoor.iWorm不会对已安装 Dr.Web Anti-virus for Mac OS X的Apple兼容电脑的用户构成威胁。