2014.08.26

2014年5月Doctor Web公司曾发布过有关大量针对Linux操作系统计算机进行DDoS攻击的多种木马程序在广泛传播的新闻。病毒分析师对这些恶意软件进行了研究并得出结论:这些威胁的编写者来自中国。而最近侦测到的一些类似恶意软件的新样本与其前身有着本质的不同:尽管与DDos木马之前的变种有明显关系,但所有样本都已被改为用于感染Microsoft Windows家族操作系统。

这种恶意软件中的Trojan.DnsAmp.1是Linux.DnsAmp家族中一个木马的Windows兼容版本。它伪装成自动启动服务Windows Test My Test Server 1.0(其可执行文件保存在系统文件夹中,名为vmware-vmx.exe)安装在系统中。Trojan.DnsAmp.1启动后会将被感染计算机的信息发送到不法分子的服务器中,并等待开始DDoS攻击的指令。此外,该木马可以下载并运行另一恶意程序。Doctor Web公司技术人员在该木马代码中发现的一系列特征表明,该木马编写者就是是Linux.DDoS和Linux.BackDoor.Gates家族恶意软件的编写人。 Trojan.DnsAmp.1工作原理的详细信息参见该木马的技术概述。

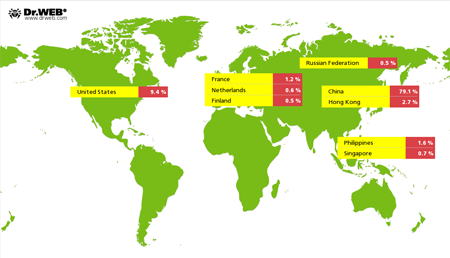

根据2014年6月5日到8月13日期间Doctor Web公司分析师在监测感染活动收集到的信息,利用该家族木马(主要是Linux.BackDoor.Gates木马)进行的DDoS攻击数量最多的针对的是中国网站(28093次攻击),排在第二的是美国。Doctor Web公司记录到的DDoS攻击地理分布图如下。

Trojan.DnsAmp.1特征码已被添加到病毒库,因此不会给Dr.Web反病毒软件产品用户带来威胁。

![[VK]](http://st.drweb.cn/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.cn/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.cn/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments