Trojan.Skimer.19正在威胁银行

Dr.Web AV-Desk新闻 | Doctor Web公司新闻 | 病毒新闻

2014.05.07

此木马的主要恶意功能与前一变种相同,仍以动态数据库的形式实现,保存在另一恶意文件的NTFS流中,Dr.Web反病毒软件将这一恶意文件命名为Trojan.Starter.2971。如果在受感染的系统中使用的是NTFS文件系统,Trojan.Skimer.19还会将自己的日志文件保存在文件流中,木马在这些日志文件中记录银行卡跟踪信息,以及用于解密信息的密钥。

感染ATM机操作系统后,Trojan.Skimer.19会拦截EPP(加密密码键盘)按键,根据预设的特殊组合激活木马,木马被激活后执行不法分子在键盘上输入的指令,指令可分为以下几种:

- 将log文件保存到银行卡芯片,破解密码;

- 删除木马数据库、日志文件, “修复”文件载体,重启系统(不法分子两次向受感染的系统发送指令,第二次不晚于第一次10秒后);

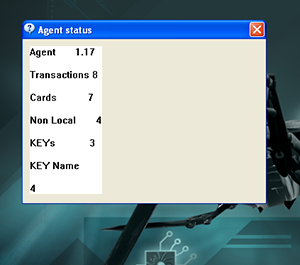

- 在ATM机窗口显示统计信息:完成的交易、银行卡、截获的密钥等的数量;

- 销毁所有日志文件;

- 重启系统;

- 从银行卡芯片读取可执行文件,更新木马文件。

Trojan.Skimer.19最新版本不仅能够通过在ATM机键盘上输入代码激活,与该家族木马软件更早期的版本一样,还可以使用专门的卡片激活。

Trojan.Skimer.19破解数据使用的或是ATM机内置软件,或是使用之前拦截到并保存在日志中的密钥自己实现对称加密算法DES(Data Encryption Standard)。

Doctor Web公司的技术人员已知若干种实现木马恶意功能的库方案,这些库的函数各不相同。所有这些恶意功库Dr.Web反病毒软都已能够成功侦测并将其删除。