2014.03.07

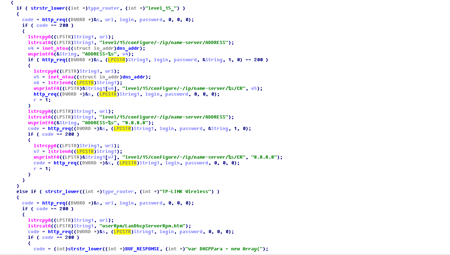

在被感染的Windows系统电脑上启动后,Trojan.Rbrute会与远程服务器的连接,等待来自服务器的相关命令。其中一种指令是需扫描的IP地址段。恶意软件能够破解以下型号Wi-Fi路由器密码:D-Link DSL-2520U、DSL-2600U、TP-Link TD-W8901G、TD-W8901G 3.0、TD-W8901GB、TD-W8951ND、TD-W8961ND、TD-8840T、TD-8840T 2.0、TD-W8961ND、TD-8816、TD-8817 2.0、TD-8817、TD-W8151N、TD-W8101G、ZTE ZXV10 W300、ZXDSL 831CII和其他一些型号。实际上木马能够执行的是两种命令:

- 根据指定的IP地址区段扫描网络;

- 根据字典翻查密码。

上述命令并没有相互联系,木马单独完成。如果在IP地址中发现运行中的路由器,Trojan.Rbrute会从其获取网页,根据标识符realm=\"确定设备型号,并将信息上传至管理服务器。

木马还能够获取根据字典选择路由器密码的命令,这一任务包含所有必需的源数据:目标IP地址,用于更换的DNS和密码字典。Trojan.Rbrute使用admin或support作为登录名。

如果使用筛选的登录名和密码组合成功通过验证,木马会向远程服务器上报破解成功,向路由器发送请求修改其设置中注册的DNS服务器地址。更改后用户试图在浏览器窗口中打开各种网站时,会被重定向至不法分子创建的资源。不法分子现在利用这种方式来增加使用恶意软件Win32.Sector创建的僵尸网电脑数量。

不法分子使用的这一恶意软件传播方法可以概括为:

- 使用恶意软件Win32.Sector在已经感染了该病毒的电脑上加载Trojan.Rbrute。

- Trojan.Rbrute 从管理服务器获取搜索Wi-Fi路由器并筛选登陆密码的任务。

- 成功后,Trojan.Rbrute 替换路由器设置中的DNS服务器地址。

- 在未受感染电脑的用户通过被破坏的路由器连网时,将会被重定向至不法分子专门创建的网页。

- 通过这个网页向电脑下载病毒Win32.Sector,感染电脑。

- 之后Win32.Sector会被感染的PC上加载木马Trojan.Rbrute。这样循环运行。

Trojan.Rbrute特征码已经添加到Dr.Web病毒库。Doctor Web公司的技术人员建议Wi-Fi路由器主人不要在自己的设备上使用默认设置,在路由器管理员界面设置复杂密码,增加筛选破解的难度。

![[VK]](http://st.drweb.cn/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.cn/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.cn/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments