新的Rmnet僵尸网络组件能够停用反病毒软件

Doctor Web公司新闻 | 产品更新新闻

2013.5.23

Doctor Web公司已经对能够导致僵尸网络的文件病毒Win32.Rmnet.12 和Win32.Rmnet.16出现广泛传播做出了预警。Win32.Rmnet恶意软件家族是多组件文件病毒,具有独立传播的能力。病毒由几个模块组成,其主要的恶意功能是在浏览的网页中嵌入外加内容,将用户重新定向到不法分子指定的网站,同时将受害者填写的表格内容发送到远程站点。此外,Rmnet家族的病毒能够从普遍使用的FTP客户端盗取密码,如Ghisler、WS FTP、CuteFTP, FlashFXP、FileZilla和Bullet Proof FTP。

Doctor Web公司的技术人员利用sinkhole方法还成功拦截到了Win32.Rmnet另一子网。已经发现两个新的恶意模块在此子网中传播,新的模块被统一命名为Trojan.Rmnet.19。一个模块用来检测被感染计算机是否虚拟机,而另一个更值得警惕。通过用户操作仿真(即用鼠标点击图标),该组件可以停用被感染机上的反病毒软件Microsoft Security Essential、Norton Antivisus、Eset NOD32、Avast、Bitdefender、AVG。

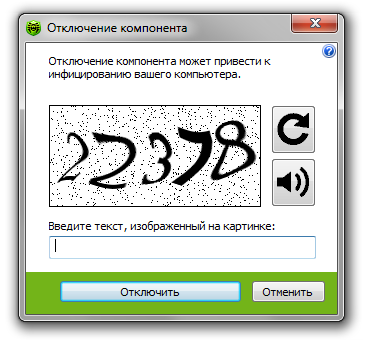

如果使用的是Dr.Web反病毒软件,用户不会就受到任何威胁;原因是卸载我们的反病毒组件需要输入验证码,而Trojan.Rmnet.19无法进行这种操作。

该子网中病毒控制服务器向被感染计算机中共加载七个恶意模块:

• 停用反病毒软禁啊的新模块;

• 窃取cookies文件的模块;

• 本地FTP服务器;

• 进行网络注入的模块;

• 窃取FTP客户端密码的模块;

• 检测是否存在虚拟机的新模块;

• 用于远程访问被感染计算机的模块。

截止2013年5月22日,Doctor Web反病毒实验室监控下的管理服务器已经收到超过18000个僵尸网络计算机的链接。根据收集到的数据,可以做出以下结论,不法分子选择的病毒攻击方向主要在大不列颠和爱尔兰:该地区已记录了15253例感染(84.5%),系统被感染数量居第二位的地区是法国(1434例,或7.9%)。Doctor Web的技术人员还在密切跟踪事态发展。